WannaCry事件才剛落幕,又爆發同樣利用永恆之藍(EternalBlue)漏洞迅速感染的Petya變種勒索病毒!昨日(27日)突然從歐洲國家開始大規模發作後,各家資安廠商所屬的威脅情報研究中心,立即陸續揭露Petya攻擊資訊,並發現這個最新的變種勒索軟體增加了許多複雜陰險的手法,提高擴散的成功率。

WannaCry事件才剛落幕,又出現利用永恆之藍(EternalBlue)漏洞進行擴大感染的Petya變種勒索病毒,並且還增加利用合法的PsExec遠端執行工具,以及WMI(Windows Management Instrumentation)系統物件模組來執行加密程式碼,提高擴散的成功率。

自2016年3月出現的Petya勒索軟體家族,昨日(27日)在歐洲國家開始大規模爆發後,各家資安廠商所屬的威脅情報研究中心,立即根據各自取得的樣本,陸續揭露Petya攻擊資訊。由於眾家資安廠商所取得的樣本、研究調查的方式皆不同,因此目前的命名也並不一致,例如思科稱為Nyetya、卡巴斯基則稱為ExPetr等。

就攻擊手法上來看,Petya雖類似於WannaCry,利用EternalBlue漏洞(CVE-2017-0144,MS17-010)為主要散播管道,但兩者不同的是,Petya的手法更加複雜,會在滲透成功之後,把執行加密功能的程式碼嵌入到Windows資料夾下的perfc.dat檔案,之後再利用系統核心的rundll32.exe來呼叫執行。

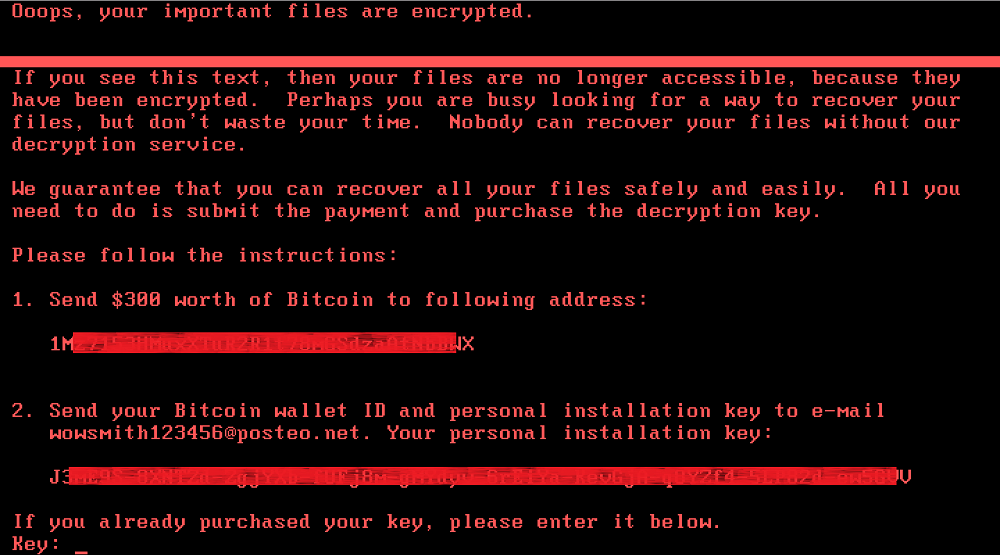

加密程式碼潛伏完成後,隨即變更系統環境設定。首先會修改電腦硬碟中的主要開機磁區(Master Boot Record,MBR),準備執行加密程式碼;其次是自動建立重新開機的工作排程。一旦電腦重新開機,會出現電腦當機後常見的硬碟檢查程式CHKDSK執行畫面,實際上則是加密程式碼正在執行。待加密完成,會跳出勒索訊息視窗,說明欲解鎖需支付300元比特幣,且由於MFT(Master File Table)已被加密,使用者根本無法登入Windows作業系統進行任何存取。

|

| ▲遭受Petya勒索訊息視窗,欲解鎖需支付300元比特幣。(資料來源:思科) |

此外,Petya滲透入侵成功後,即可掌握管理者帳號與密碼,再利用系統核心的WMI(Windows Management Instrumentation)物件模組,基於微軟提供合法的PsExec遠端執行工具,複製加密程式碼到其他電腦中執行,來達到擴散的目的。

面對具有快速擴散能力的Petya勒索病毒威脅,資安廠商亦紛紛對此提出研究資訊與防治之道,請參考以下六則相關文章:

1.卡巴斯基實驗室發現「ExPetr」勒索軟體,並非Petya變種

2.中華數位:疑似新型態勒索病毒Petya,透過Eternal Blue漏洞快速擴散中

3.面對最新Petya攻擊 趨勢科技教你如何防範

4.Sophos對最新Petya勒索軟體變種的防禦建議

5.思科勒索軟體快報:新型勒索軟體Nyetya突襲

6.Forcepoint安全實驗室:發現新的變種勒索軟體Petya