當各行業積極運用資訊科技發展未來應用模式的同時,必須留意原本僅發生在資料中心與辦公室環境的攻擊手法也正在改變。惡意人士為了獲取金錢利益,攻擊手法持續地演進,根據思科最新發布的網路安全報告系列所整理的重大威脅,原本專門針對銀行業的Emotet木馬程式,經過多年發展已演進為模組化惡意工具,不僅只是竊取機敏性資料,亦包含竊取電子郵件認證與瀏覽器中儲存的帳密、散布其他惡意程式等功能。

思科大中華區服務事業群資深顧問游証硯指出,威脅報告中另一個值得留意的是VPNFilter,鎖定各家不同製造商所生產的路由器設備,已在全球54個不同國家地區至少感染50萬部裝置。藉由尚未修補的漏洞執行滲透入侵,除了使其成為殭屍網路成員,同時也擷取網路流量傳遞的認證等敏感資料,可執行多重攻擊活動。

他進一步說明,多數的駭客攻擊主要都是以獲利為目的,根本無需高深的滲透技術,只要利用位於公眾網路上的設備、存在已久甚至出廠前就有的系統漏洞,基於既有手法略加改良或重新組合即可發動攻擊。在台灣最知名的WannaCry蠕蟲,大規模感染未安裝SMB漏洞修補程式的Windows作業系統,就是典型的案例。

利用郵件發送加密貨幣挖礦軟體

日前Check Point發布2019年網路安全報告統計,去年(2018)攻擊手法排名第一的是加密貨幣挖礦軟體Cryptominer,儘管加密貨幣的價值下降了80%,全球仍有37%的企業組織遭感染,相較於勒索軟體高出10倍。Check Point台灣技術顧問楊敦凱觀察,本土企業或組織不僅遭受加密貨幣挖礦軟體的狀況高於全球平均值,從情資研究單位產出的報告顯示,遭受感染途徑以全球來看主要透過網頁應用程式,但是台灣卻有半數以上的資安事件是源自電子郵件附加檔案,之所以有此落差,關鍵因素在於從郵件端防範新型態攻擊威脅的方案較先進,只有大型企業才有能力建置,中小型企業的郵件安全則常僅有病毒偵測。

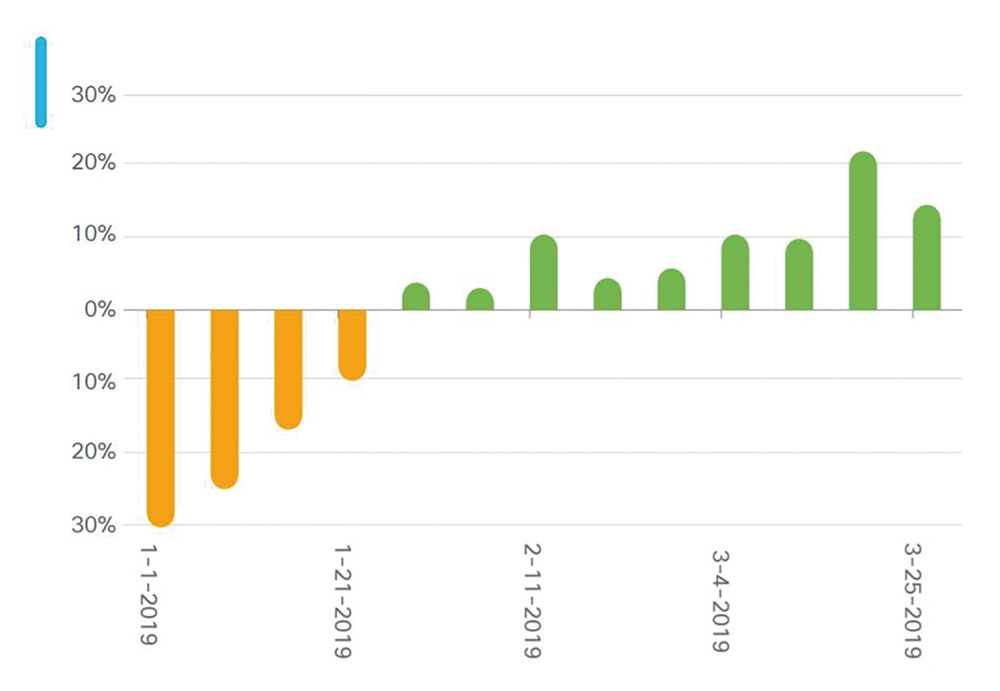

�思科發布2019年網路安全報告系列中,針對郵件安全提出獨立的調查報告,2019年第一季度每週的平均值與當週統計數字比較,結果顯示今年雖然起步緩慢,但是新建立的網域數量持續加速。(資料來源:Cisco Umbrella)

�思科發布2019年網路安全報告系列中,針對郵件安全提出獨立的調查報告,2019年第一季度每週的平均值與當週統計數字比較,結果顯示今年雖然起步緩慢,但是新建立的網域數量持續加速。(資料來源:Cisco Umbrella)

游証硯亦指出,根據思科參與美國電信商Verizon發布的2018年資料外洩調查報告指出,迄今郵件仍為散布惡意軟體(92.4%)與網路釣魚(96%)的首要管道,一旦使用者不經意點選開啟信件,端點就極可能被利用來運行挖礦程式、竊取認證,抑或是落入社交工程陷阱遭詐騙。

「Cisco Umbrella偵測發現的網路釣魚網域新增數量可作為參考指標,顯示攻擊手法的活躍程度。思科發布的郵件調查報告中,2019年第一季度每週的平均值與當週統計數字比較,結果顯示今年雖然最初不多,但是新建立的網域數量持續加速,從季度的第一週到最後一週增加了64%。」游証硯說。Office文件是惡意郵件最常利用的附加檔類型,平均每5個夾帶攻擊程式的檔案就有2個是Office文件,思科郵件調查報告中指出,根據2019年1月到3月的惡意郵件附件統計,往年惡意郵件常夾帶的執行檔、Java、Flash檔案大幅減少,如今三者加總只佔1.99%。

過去多年來勒索軟體主宰了外部威脅態勢,遭受SamSam、Bad Rabbit、WannaCry等大規模感染的資安事件層出不窮,近來攻擊手法則是惡意挖礦軟體為大宗,轉變的關鍵因素即在於商業利益。畢竟勒索軟體可能只有少部分受害者會支付贖金,即便為了換取解密金鑰付款,對攻擊者而言也並非穩定的收入,再加上全球各地政府單位開始介入追蹤,才轉向採取風險較低的攻擊手段謀取利益。但是並不代表勒索軟體已經被消弭,企業或組織仍需提高警覺以免遭新型態疫情襲擊。

掌握異常主動回應確保場域安全性

為了協助企業提升現有的偵測、分析、防禦機制,進而控管物聯網、雲端服務等不同應用場景潛藏的資安風險,屬於IT基礎架構的次世代防火牆(NGFW)技術供應商,也開始基於長期累積的知識能力,提出整體資安框架,並且透過整合、併購手段不斷地強化。

例如思科強調基於Talos威脅情資平台掌握全球威脅脈動、Check Point日前發布第六代安全架構、Fortinet提出資安鐵三角整合架構、Palo Alto Networks以Cortex安全框架建立雲端世代的防護,各有不同的著眼點。共通之處在於從過去的單點防禦,延伸到建立聯合防線,如今則更進一步運用大數據與機器學習演算分析,以全面性地掌握應用場域中異常狀態,主動回應可能釀成災害的高風險行為。

就本土眾多的製造業來看,Fortinet業務協理趙超聖以實際接觸客戶的經驗觀察,過去製造業的OT環境毋須接取網路,根本不具備資安方面的意識,往往在Fortinet進入部署設備後才凸顯出許多問題。例如發現本不應該有溝通行為的主機之間出現頻繁存取,抑或是OT環境中的連網裝置不斷地嘗試連線到網際網路的主機。諸如此類的潛在威脅行為,在尚未造成災害前往往不會被重視,經過近幾年國際間接連發生的重大資安事件之後,製造業也開始意識到外部攻擊的危險性,一旦內部工廠著手轉型成數位化應用場域,勢必難以迴避資安威脅。現階段務實的做法應該是基於簡單且直覺的操作介面,建立可視化與控管措施,才可為未來應用奠定安全基礎,此即為Fortinet資安鐵三角整合網路與資安防護的發展理念。

Palo Alto Networks資安顧問藍博彥認為,現代資安風險的思維,應以人或裝置為核心。他舉例,一個用戶日常應用場景,不論是處理工作或私務,皆會面臨許多資安風險,欲確保安全性,必須打破過去對於行業別或用戶角色的概念,就如同以往認定隔離的網路環境中不需要部署資安防護措施,等到發生資安事故時,才發現原來是網路環境的可視性不足,無法掌握所有連線行為,其實並非完全的隔離。畢竟IT人員關注的焦點是基礎架構,但是OT場域採用的裝置設備並非IT管轄範圍,也難以檢查系統中是否存在漏洞。更棘手的是愈來愈多設備出廠前就已存在漏洞,必須經由蒐集裝置產生的資料,基於大數據運行機器學習演算分析才得以察覺異常活動,輔助IT/OT管理者及時回應處置,以免最後造成無法彌補的損失。

【專題報導】:迎戰IT轉型 資安防線變陣