內部網路若遭到惡意入侵,企業將蒙受難以估計的損失,所以即時偵測及早防制就變得非常重要。其實只要使用開源碼程式Sagan搭配NetFlow通訊協定,就可以使Sagan兼具網路型和主機型入侵偵測系統的功能,這樣一來管理者便能夠隨時判讀網路現狀,防堵惡意入侵。

如下例即為顯示nfcapd.201704280612檔案內的NetFlow資訊:

以下例子則是顯示目錄下所有檔案內的NetFlow資訊:

接著,繼續利用nfcapd程式來接收網路設備傳來NetFlow的資訊,第一步是先建立與Sagan溝通用的FIFO裝置檔案,指令內容如下:

接著,啟動nfcapd程式:

啟動nfcapd程式時,利用通訊埠2055(-p參數)來搜集NetFlow資訊,並將搜集到的NetFlow封包資訊儲存到「/home/netflowdata」目錄內(-l參數),最後將搜集到的NetFlow資訊傳遞到FIFO裝置檔案(-F參數)。

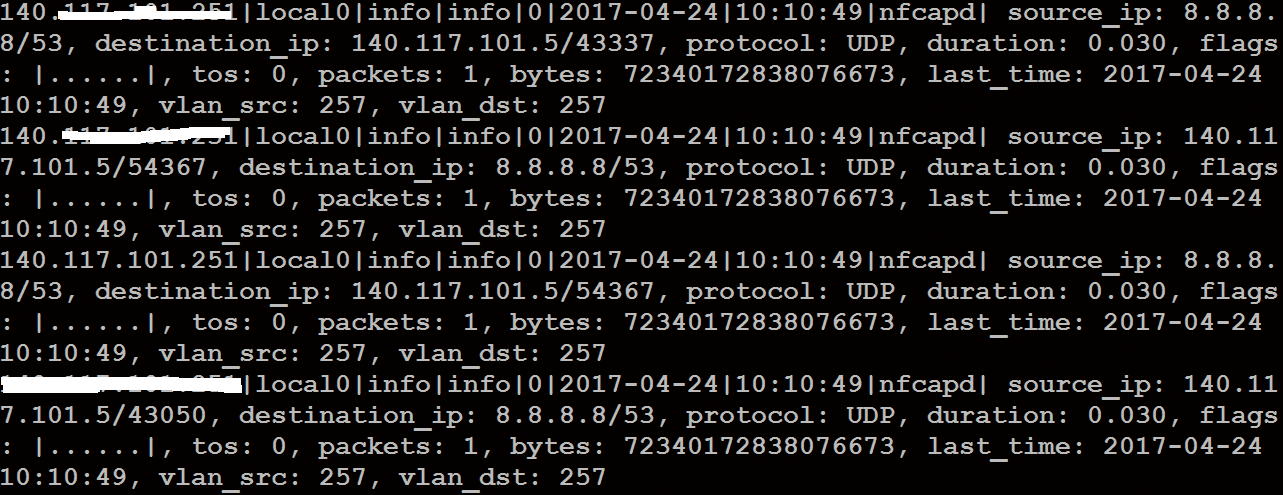

最後,再調整網路設備將NetFlow封包輸出到nfcapd所在主機的2055通訊埠後,可利用「cat /var/sagan/fifo/sagan.fifo」指令來查看nfcapd是否有正常地接收到網路設備所傳來的NetFlow網路封包資訊,圖3為所接收到的NetFlow封包資訊。

|

| ▲圖3 檢視所接收到的NetFlow封包資訊。 |

安裝Sagan

在安裝Sagan程式之前,必須先在系統上新增Sagan使用者,並且安裝下列所需要的套件程式。

Libfastjson 0.99.3

下載位址是「http://download.rsyslog.com/libfastjson/libfastjson-0.99.3.tar.gz」,在下載原始碼後,以如下指令編譯Libfastjson:

Liblognorm 2.0.3

下載位址為「http://www.liblognorm.com/files/download/liblognorm-2.0.3.tar.gz」,在下載原始碼後,以如下指令編譯Liblognorm:

Libmaxminddb

下載位址是「https://github.com/maxmind/libmaxminddb」,下載之後,以下列的指令安裝Libmaxminddb:

安裝好Sagan所需的套件後,接下來安裝Sagan程式。先至Sagan官方網站取得1.1.6-r1版本的原始碼,再依下列指令進行編譯:

安裝成功後,Sagan軟體僅提供一個主要執行程式(檔名為sagan)以及主要組態檔(檔名為sagan.yaml),就如同防火牆(Firewall)一樣,Sagan軟體的防護能力取決於是否具有強而有力的規則集。因此,在Sagan的官方網站也提供了相當多的規則供使用者運用。

接著,就來繼續安裝Sagan的規則集(這裡將安裝在「/usr/local/sagan/rules」目錄下),執行如下的指令:

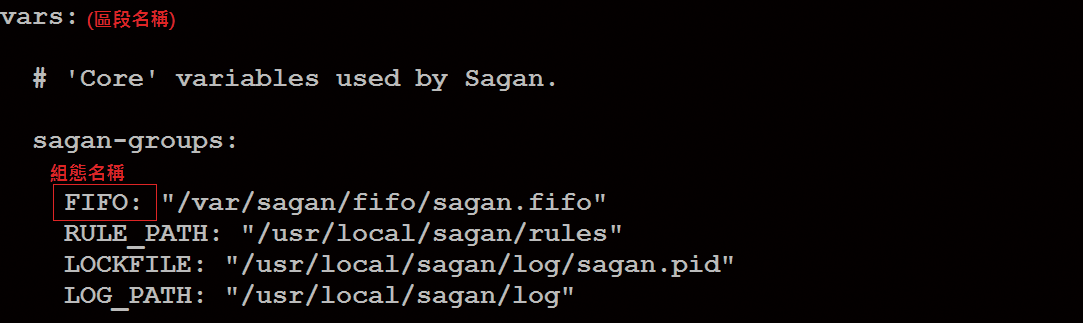

完成安裝Sagan主程式及規則集後,接著必須設定sagan.yaml。Sagan軟體的組態檔是以yaml格式來設定,yaml是一種可讀性極高的文字描述,分為區段和組態名稱,內容格式如圖4所示(以vars區段設定為例)。

|

| ▲圖4 yaml格式內容。 |

接著,說明sagan.yaml常用的組態,如表4所示。

表4 sagan.yaml常用組態說明

在簡單說明Sagan設定檔相關選項的意義後,接下來繼續說明Sagan的規則。