現今的交易行為從以往的以物易物、貨幣交易,乃至發展到今日的電子商務、行動商務,考驗著系統設計者的資安意識。本文將介紹NFC的基礎概念,並從電子商務所使用的EMV、行動支付等交易機制著手,結合情境探討現行的NFC安全架構風險,以及因應的預防方式。

從付款讀卡機著手

由於大多數非接觸式讀卡機不檢查時間限制,可以利用Wi-Fi或透過GPRS/UMTS網路來中繼訊息。此外,智慧卡和安全元件通常沒有內部計時器,這將允許它們檢測到請求之間的延遲時間。即使是長達5秒鐘的交易,被測試的終端也能正確處理。

何謂中繼攻擊

EMV支付交易時可能會面臨中繼攻擊的問題。中繼攻擊可以看作是非接觸式傳輸通道的簡單延伸,如圖3~4所示,因此攻擊需要以下三個組成元素:

|

| ▲圖3 正常的信用卡讀取示意圖。 |

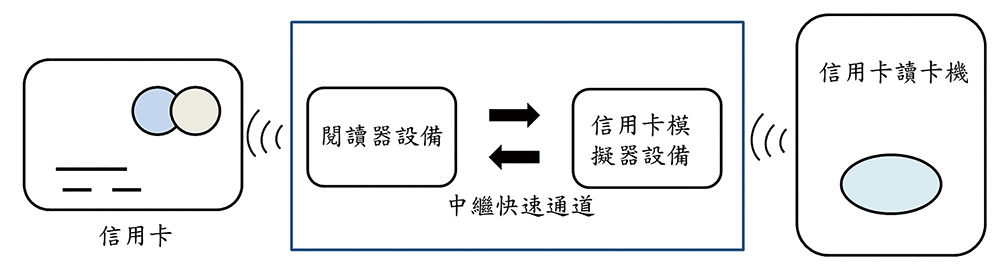

|

| ▲圖4 有中繼傳輸的示意圖。 |

1. 靠近受到攻擊之信用卡的閱讀器設備

2. 用於與實際閱讀器通訊的信用卡模擬器設備

3. 這兩個設備之間的中繼快速通道

攻擊是透過Token使得閱讀器設備受到攻擊來執行,同時信用卡模擬器被帶到讀卡器設備附近。信用卡模擬器從實際讀卡器接收的每個命令都被轉發給閱讀器設備,而閱讀器設備反過來將命令轉發給受到攻擊的卡。該卡的回復則被閱讀器接收,並透過卡模擬器一路發送回實際的讀卡機。

信用卡資料之盜用手法

網路科技之普及與大量應用,在網路上的各大3C論壇及購物平台,已經常有人發文稱其信用卡帳戶被盜用,所持有的信用卡被不明人士濫用盜刷,提醒大家在網路購物或使用行動支付時小心受害,一時之間風聲鶴唳,寧願使用現金交易也不願意刷卡的風氣開始慢慢形成。

鑑於同性質的案件越發增長,調查人員透過不同案件之間的多方比對,整理受害者特徵及其交易行為的共通點,發現自稱受到盜刷的案件,多是集中在特定幾家有供應行動支付的商家,因此懷疑可能是同一批犯罪集團在作案,於是調查人員便偽裝成一般民眾,到受害者去過的店家就近觀察該犯罪集團的犯案手法,以找出跡證或可能的預防方式。

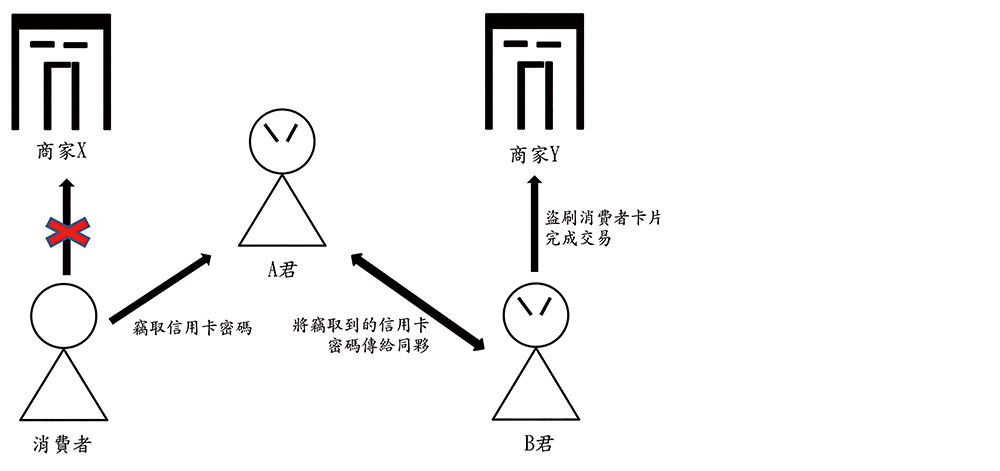

以下為鑑識人員經過分析後,推斷犯罪集團盜用目標消費者信用卡資料的手法與過程,如圖5所示:

|

| ▲圖5 中繼威脅示意圖。 |

消費者至商家X消費時,嫌犯分別在該商家及另一家目標商店Y準備特殊改造的智慧卡準備實施中繼攻擊。

消費者付款時,A君用一個偽裝成POS終端機的惡意中繼讀卡器讓消費者付款,此時B君則在目標商店X物色欲竊取的財物,準備開始進行信用卡交易行為。

A君確認消費者已經開始付款後,通知B君同時將信用卡刷向付款終端。當消費者輸入信用卡密碼後,這個密碼就以特定方式(例如音訊)被傳送給嫌犯B。

於是付款終端就透過B君手中的偽造信用卡和A君手中的中繼讀卡器,與消費者的信用卡進行資料傳輸,最後嫌犯完成交易,利用消費者的信用卡盜刷完成交易取得財物。

貫徹預防方式保護個資

為了因應以上所述的實際情況,接著介紹幾種因應的預防方式:

在POS終端設定連線時間限制

防止中繼攻擊的一個簡單但可能不可靠的措施是,在POS終端支付交易時,設定一個逾時機制(例如現今EMV規範指定的基準),如果連線超過特定時間,系統將判定此可能為中繼攻擊或中間人攻擊,並將這次連線中斷或丟棄。

Google電子錢包PIN碼驗證

Google的電子錢包有設定PIN碼驗證,其可以設計於卡片本體上的安全元件運作。畢竟,PIN碼驗證無論如何都會是智慧卡的核心組件。在這種情況下,攻擊者需要知道錢包或手機的PIN碼才能進行成功的攻擊。

另一種方法是要求在任何交易金額的銷售點進行PIN碼輸入和在線PIN驗證。但是,若想在現行的店家櫃台和付款讀卡機實施,考量到會影響交易速度造成顧客反感,比較不切實際。

禁用內部模式通訊付款

Applet現代安全元件(如嵌入Google Nexus設備中的元件)提供儀器來區分Java Card小程序內的外部通訊和內部通訊。基於接口端的存取規則可以在每個Applet應用,甚至基於每個APDU應用。這些功能可用於禁用所有支付小程序的內部模式傳輸,從而禁用基於軟體的中繼攻擊漏洞。

該解決方法的缺點是安全元件不能用於未來的設備上安全支付應用程序,例如在智慧型手機的網頁瀏覽器中基於EMV的支付交易授權。然而,這樣的應用將成為手機內部安全元件的主要優勢之一。

<本文作者:中央警察大學資訊密碼暨建構實驗室(ICCL),民國87年12月成立,目前由王旭正教授領軍,實驗室成員共有20名,並致力於資訊安全、資料隱藏與資料快速搜尋之研究,以確保人們於網際網路世界的安全。(http://hera.im.cpu.edu.tw)>