之前數篇教學已介紹過如何使用Cisco路由器作為公司網路VPN連線的伺服器,在本文中,筆者將介紹如何使用Cisco路由器來建立公司對公司的VPN網路。本文將著重於介紹如何使用GRE Tunnel技術來建立VPN,並導入IPSec加密功能,以加強資訊安全性。

同樣地,也講解一下高雄分公司路由器的相關設定。首先是對外Public IP的部分,在此為74.64.22.1。

接著是對內IP的部分,在此設定為192.168.2.254,此IP同樣為內部電腦的預設閘道IP。

最後同樣建立一個邏輯介面:Tunnel0。指定其IP為10.0.0.2,必須與台北總公司之邏輯介面的IP位於同一個網段內。然後設定來源IP為74.64.22.1(高雄分公司的對外IP),並設定目的IP為61.59.126.1(台北總公司的對外IP)。

驗證GRE Tunnel

緊接著檢查一下GRE Tunnel是否成功建立,先確認台北總公司的路由器。

可以看到tunnel 0介面是up的。接著,測試一下對口IP。

因此,確認可以ping到高雄分公司tunnel 0的IP。

同樣地,在高雄分公司也進行相同的驗證。

初步來看,介面有正常運作(up)。接著,同樣用ping的方式來測試台北總公司的IP。

結果顯示,同樣能夠順利抵達。如此一來,已經能確認GRE Tunnel成功建立了。

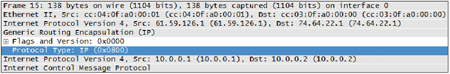

最後,從台北總公司ping高雄分公司,並使用Wireshark來側錄其封包,並觀察其封包,進而驗證GRE Tunnel是否有依照RFC的規範運作,其的封包如圖4所示。

|

| ▲圖4 使用Wireshark觀察GRE Encapsulation。 |

第一個Internet Protocol Version 4部分就是所謂的Outer IP。Src(Srouce)是61.59.126.1,也就是台北總公司的對外IP,Dst(Destination)為74.64.22.1,是高雄分公司的對外IP,因為有Public IP,這個封包才能在Internet上傳遞。

接著是Generic Routing Encapsulation的部分,可以看出它的Protocol是IP。

第二個Internet Protocol Version 4就是所謂的Inner IP,而Src可以看出是10.0.0.1,也就是台北總公司的Tunnel 0的IP,目的地則為高雄分公司Tunnel 0的IP。

建立靜態路由

在GRE Tunnel建立後,要讓兩個VPN網路互通就變成很簡單的事了。

在台北總公司的路由器上,新增往192.168.2.0/24的路由設定,並設定下一跳(Next Hop)是往Tunnel0傳送。

同樣地,在高雄分公司的路由器上,新增往192.168.0.0/24的路由設定,並設定下一跳(Next Hop)是往Tunnel0傳送。

接著,相互ping一下對方路由器的LAN IP,以驗證新增的路由是否已能運作。

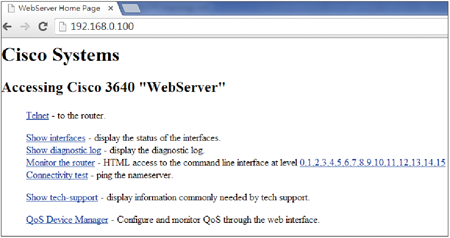

兩邊都能ping到對方的LAN IP,代表運作正常。接著,測試一下能否開啟192.168.0.100這一台Web Server。

測試結果如圖5所示。在本例中,筆者用一台Cisco 3640路由器來代替Web Server做驗證。

|

| ▲圖5 從分點測試能否讀取總點的網頁伺服器。 |