現在人倚賴手機處理一切日常事務,所有重要資訊都匯聚其中,一旦安裝了惡意App,就像開門揖盜,毫不設防,個資任人取用。針對以下相關案例進行鑑識,不論嫌疑犯如何進行滅證,總能從備份這個層面去尋找突破口,最終找出關鍵證據,順利將其繩之以法。

在警方向Thomas出示相關跡證後,Thomas表示他確有偷偷安裝監控App在總裁手機之中,但只是因為好玩才試一下,自已不曾登入後台,更不曾將登入後台的帳密交予其他人。

警方對其供詞抱持高度懷疑,從Thomas的銀行帳戶連續好幾個月陸續有大筆不明資金轉入的情況研判,此種對價關係非比尋常,不排除是Thomas將自後台所蒐集到的重要情資,轉售給Tornado公司的競爭對手而得到的報酬。

R針對Thomas的手機進行取證,發現相當的「乾淨」,在其有使用的聊天軟體LINE中竟然看不到幾筆聊天紀錄。Thomas供稱是最近才剛換新手機,且沒有處理好資料移轉之故,導致很多資料都不見了。

此一說詞完全無法令人信服,這擺明著應是Thomas努力滅證所致,至於舊手機如今在何處,Thomas依舊說詞反覆,一會兒說回收掉了,一會兒說上網拍賣了,但就是說不出個所以然來,R研判舊手機應是已遭到Thomas刻意滅證毀棄。同樣的情況亦發生在Thomas的筆電,鑑識團隊未能再發現其他與案情相關的跡證,警方專案小組內部也傳出打算就此結案的風聲。

結案在即加快辦案步伐

眼看著嫌疑犯Thomas可能因其處心積慮地進行滅證而能安全下莊之際,R仍不打算就此放棄,他嘗試著查找有無手機的備份資料存在於嫌疑犯的筆電內,這樣的思路是基於人性及使用習慣而生的,一般人對於手機資料往往是很怕遺失的,因此通常會善用各種備份機制以確保手機資料安全。

如此一來,往往會造成連到底用了幾種類型的備份?共備了幾份?存放在哪裡?連使用者自已都搞不清楚。果不其然,在Thomas的筆電中有一個完整檔名為「msgstore.db.crypt12」的檔案引起了R的注意,至於它是跟什麼有關聯的檔案,R已了然於胸,這有可能就是破案的重要關鍵線索。

從這檔案的檔名「msgstore.db」進行研判,應就是Thomas手機上的WhatsApp聊天紀錄備份檔,至於副檔名「crypt12」,即代表其為加密型態的檔案。這亦與WhatsApp現行備份機制會產生加密檔案的特性相吻合。

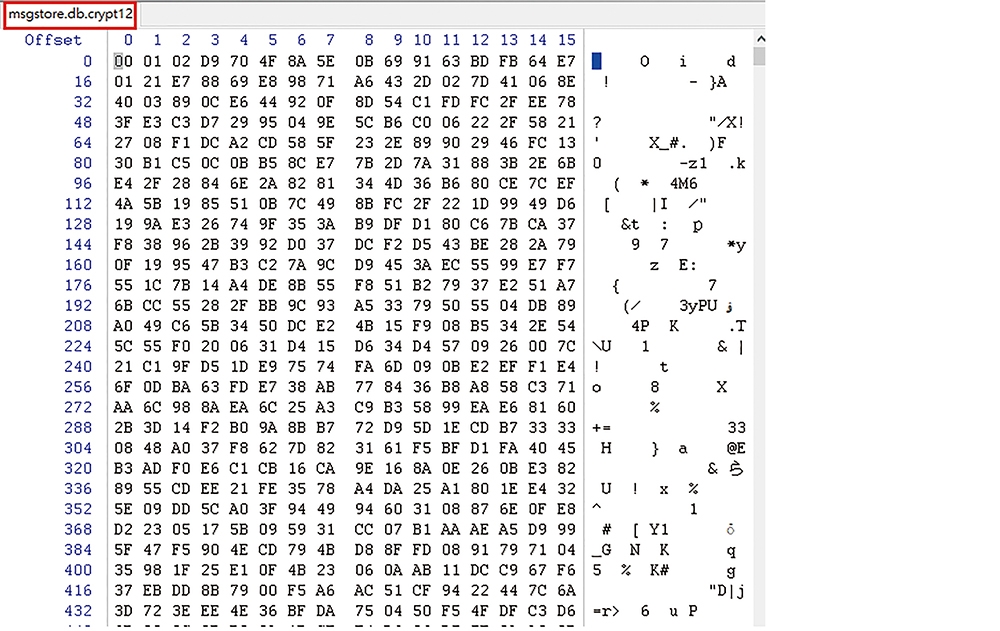

若以Hex Editor嘗試開啟此一檔案時,結果便會如圖10所示,內容根本完全無法辨識,亦可佐證其經過加密處理。

圖10 內容完全無法辨識。

圖10 內容完全無法辨識。

解密成功嫌犯俯首認罪

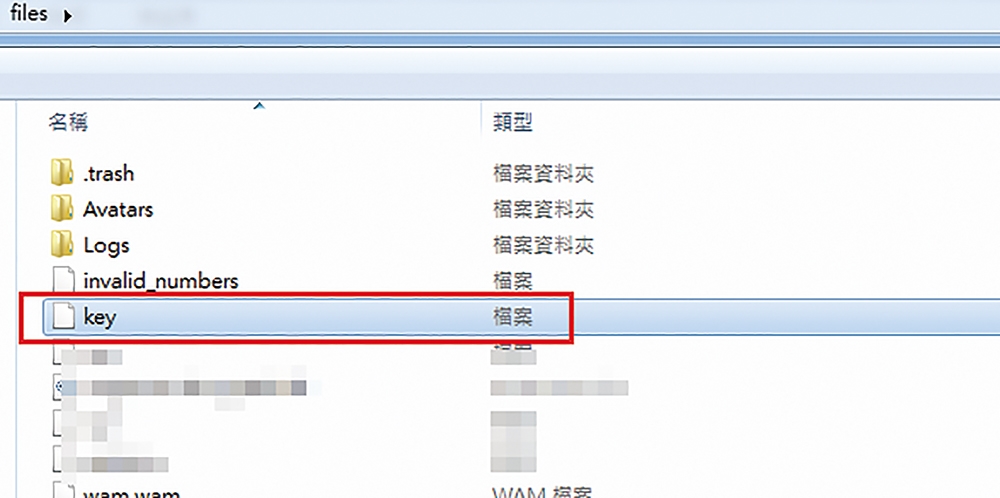

R便開始著手要對此加密備份檔進行解密,但還尚須一個元素,那就是WhatsApp儲存在手機內一個名為「key」的檔案(圖11),儘管因安全性之故無法自手機中進行提取,幸而在Thomas筆電裡的備份資料夾中亦查得它的蹤跡,如此一來,解密所需的元素就齊全了。

圖11 找到解密所需的key檔案。

圖11 找到解密所需的key檔案。