現在人倚賴手機處理一切日常事務,所有重要資訊都匯聚其中,一旦安裝了惡意App,就像開門揖盜,毫不設防,個資任人取用。針對以下相關案例進行鑑識,不論嫌疑犯如何進行滅證,總能從備份這個層面去尋找突破口,最終找出關鍵證據,順利將其繩之以法。

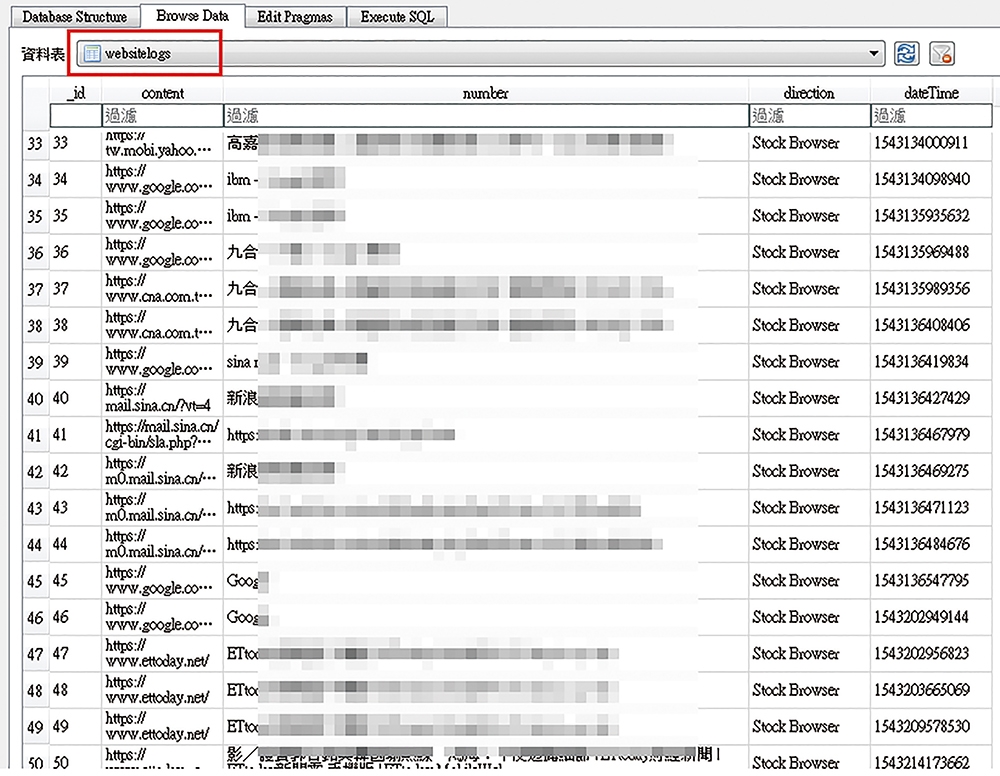

R接著將「Z」儲存在手機中的整個資料夾匯出,仔細查看裡頭的各類型檔案,尤其是資料庫檔案,當中可能會儲存所蒐集到的各種敏感性資料。果不其然,R在一個資料庫檔案中發現了如圖4所示的網頁瀏覽紀錄。

圖4 找到網頁瀏覽紀錄。

圖4 找到網頁瀏覽紀錄。

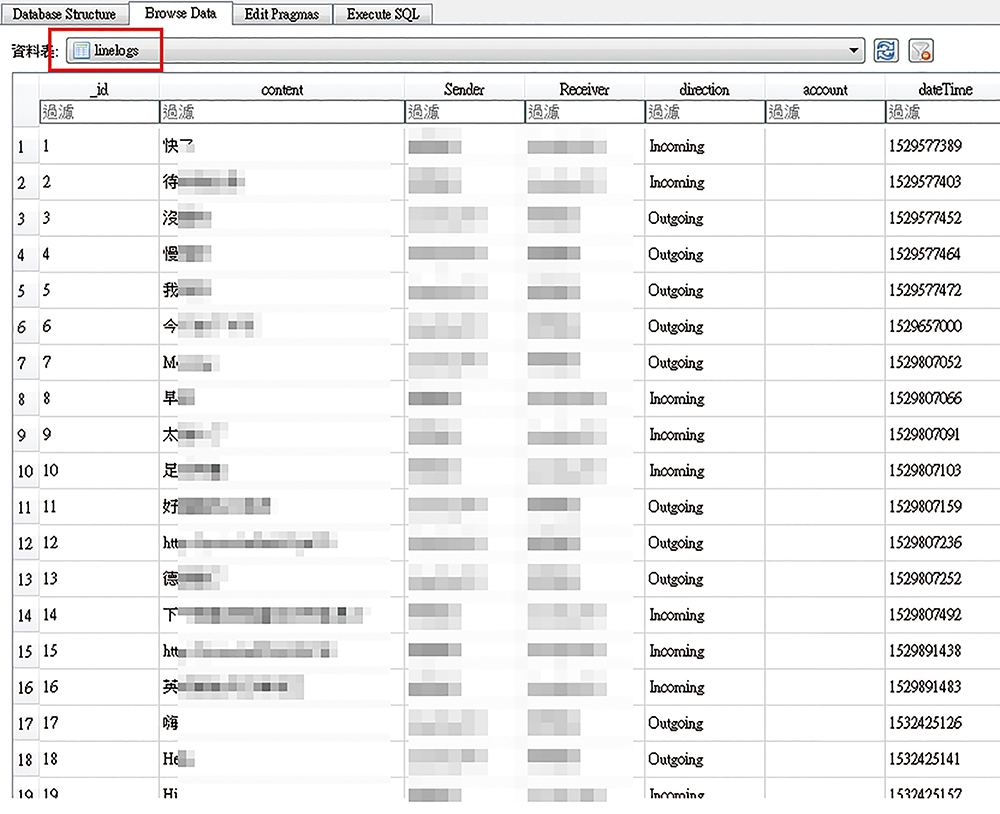

不光是這樣而已,還包括LINE的聊天紀錄也是,存在一個名為Linelogs的Table之中,如圖5所示,顯見「Z」亦有側錄LINE聊天紀錄的能力。

圖5 在一個名為Linelogs的Table內發現了LINE的聊天紀錄。

圖5 在一個名為Linelogs的Table內發現了LINE的聊天紀錄。

於此同時,警方來到Thomas住處進行搜索,這位Thomas就是總裁印象中曾將手機交予進行故障排除及維修的那位IT人員。Thomas顯然對警方的到來感到有些意外,表情及眼神透著一絲的不安,警方自其住處扣得筆電及手機後一同帶回警局。

抽絲剝繭筆電找尋線索

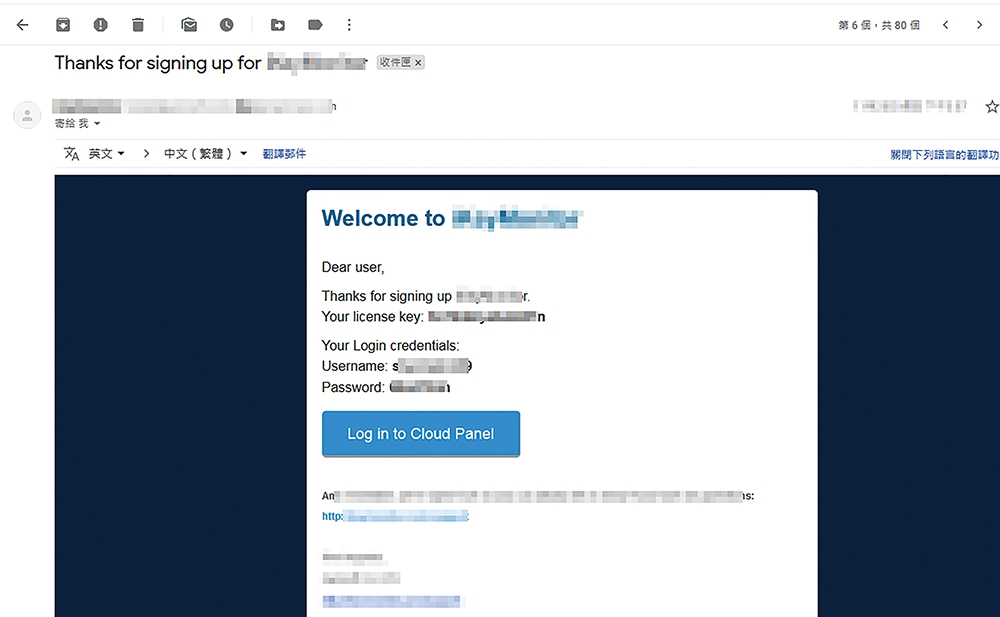

R在查看Thomas的筆電時,在對各項跡證進行分析之後,從郵件中得到了重要的線索。如圖6所示,這是一封提供帳號、密碼及登入網址的郵件,光從名稱難以判斷它是與何種服務有關聯,但從其內包含了「Monitor」的敏感字眼,可合理推論其與案情應有高度相關。

圖6 找到一封提供帳號、密碼及登入網址的郵件。

圖6 找到一封提供帳號、密碼及登入網址的郵件。

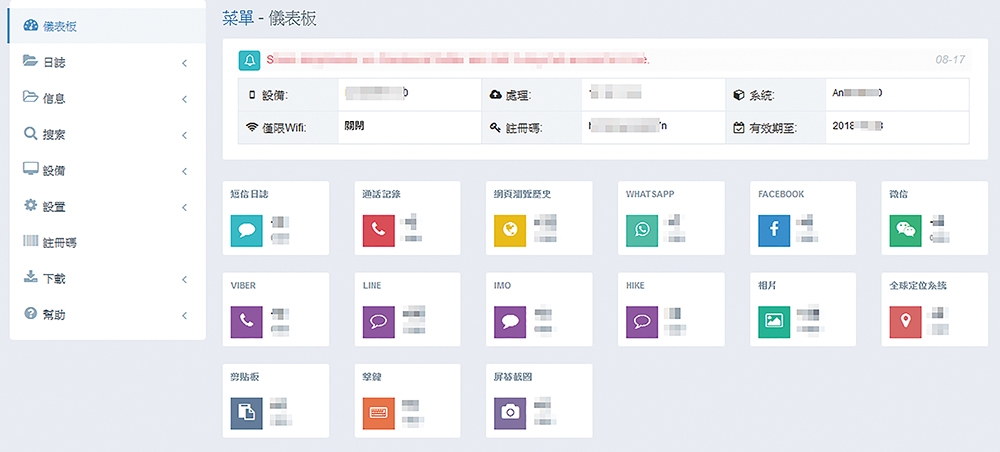

R在以該封郵件中所提供的資訊登入後,赫然發現這便是可以檢視「Z」所蒐集到之資料的後台,如圖7的儀表板所示。

圖7 發現可以檢視「Z」所蒐集到之資料的後台。

圖7 發現可以檢視「Z」所蒐集到之資料的後台。

換言之,只要將「Z」安裝在使用者的手機內,再透過以瀏覽器登入後台的方式,便可以對被監控對象的一舉一動瞭若指掌了。

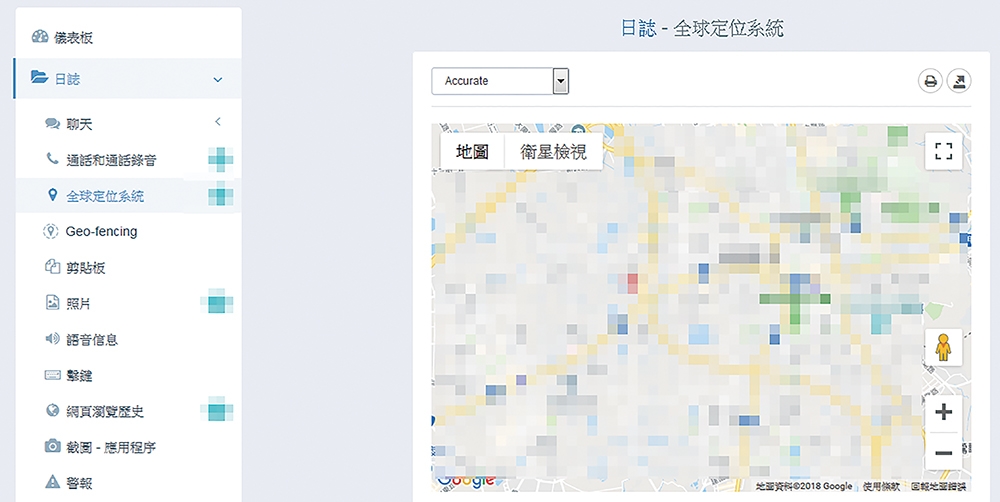

R接著查看後台中記錄了哪些重要資訊,果然如同「Z」的權限列表中所呈現的,確能蒐集使用者的地理位置資訊,如圖8所示。

圖8 找到所蒐集的地理位置資訊。

圖8 找到所蒐集的地理位置資訊。

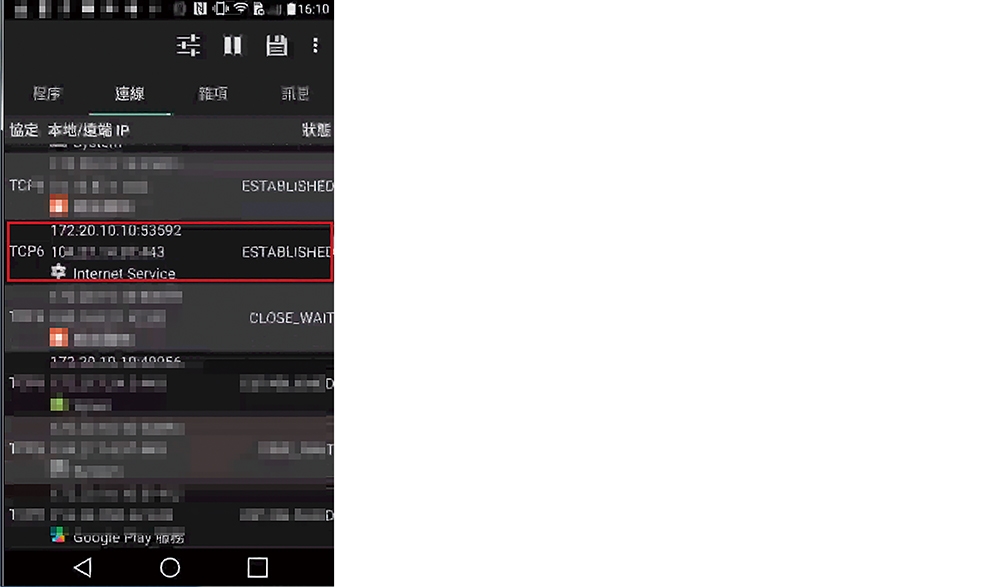

R在核對過後台中所記錄的資訊,與總裁手機中的資訊相符後,已幾乎可斷定Thomas的犯罪手法是藉由將「Z」偷偷安裝在總裁的手機中,令其以系統服務的形式偷偷於背景竊取資料,且自動上傳至後台。對照手機的網路連線狀況,亦可得知有對此後台的IP位址進行加密傳輸,如圖9所示。

圖9 對後台的IP位址進行加密傳輸。

圖9 對後台的IP位址進行加密傳輸。