在上次的篇幅中,已示範了如何成功地將OpenVAS安裝至伺服器,而本文將繼續介紹如何設定、使用及操作OpenVAS的Web GUI介面「Greenbone Security Assistant」。

修補漏洞並進行驗證

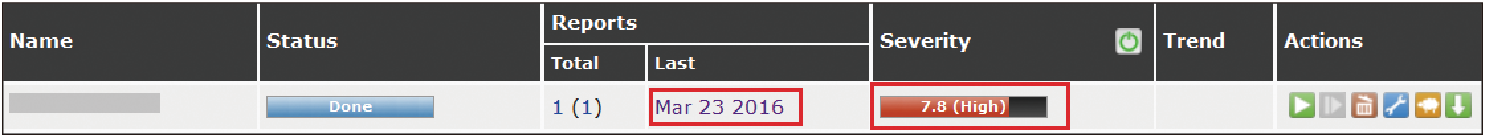

隨意找一台有phpinfo()漏洞的Server做測試,先看一下它的Report,可以看出它有7.8分高等級的資安威脅,如圖19所示。接著,點選Last下方日期的連結。

|

| ▲圖19 查看Report,確認資安威脅等級。 |

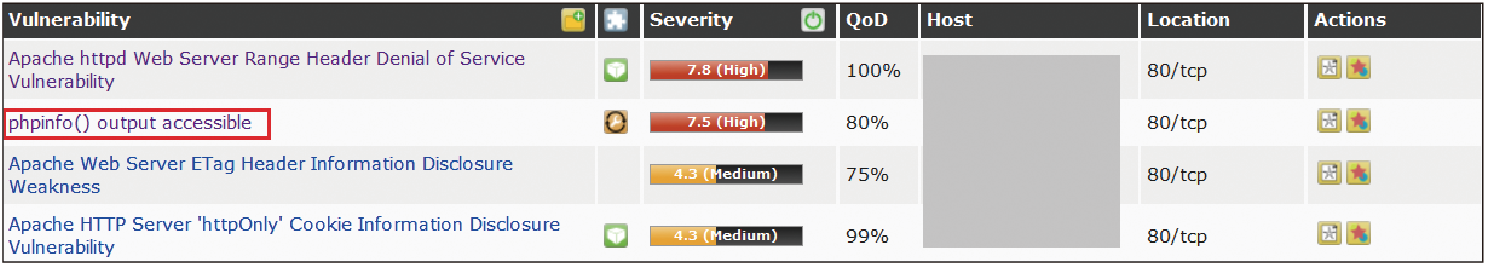

主要的漏洞如圖20所示,比較嚴重的漏洞有四個,針對第二個漏洞來處理,點選其「phpinfo() output accessible」連結,查看相關說明。

|

| ▲圖20 列出主要的漏洞。 |

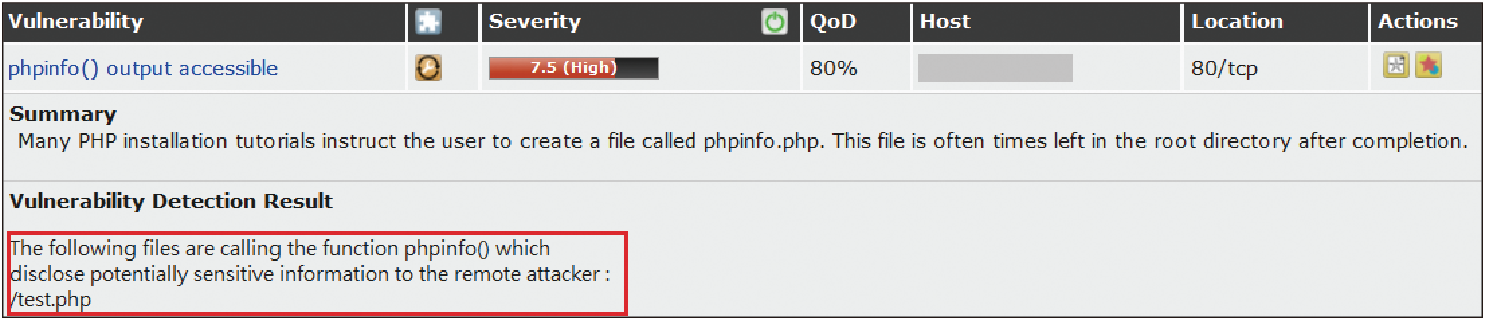

查看其說明後,可得知掃描程式發現在網頁伺服器下有個test.php檔,裡面提供了phpinfo()的資訊,可能會洩露伺服器相關資訊產生潛在的風險,如圖21所示。

|

| ▲圖21 test.php檔內提供phpinfo()資訊,可能會洩露伺服器相關資訊。 |

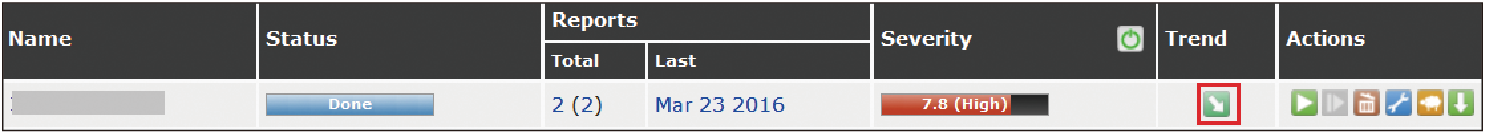

將之處理後,再進行一次掃描,可得到如圖22所示的結果,在Trend部分,可以看出有一個往下的箭頭,這代表它的資安風險與上次的檢查相較是下降的。

|

| ▲圖22 再進行一次掃描所得到的結果。 |

設定排程工作

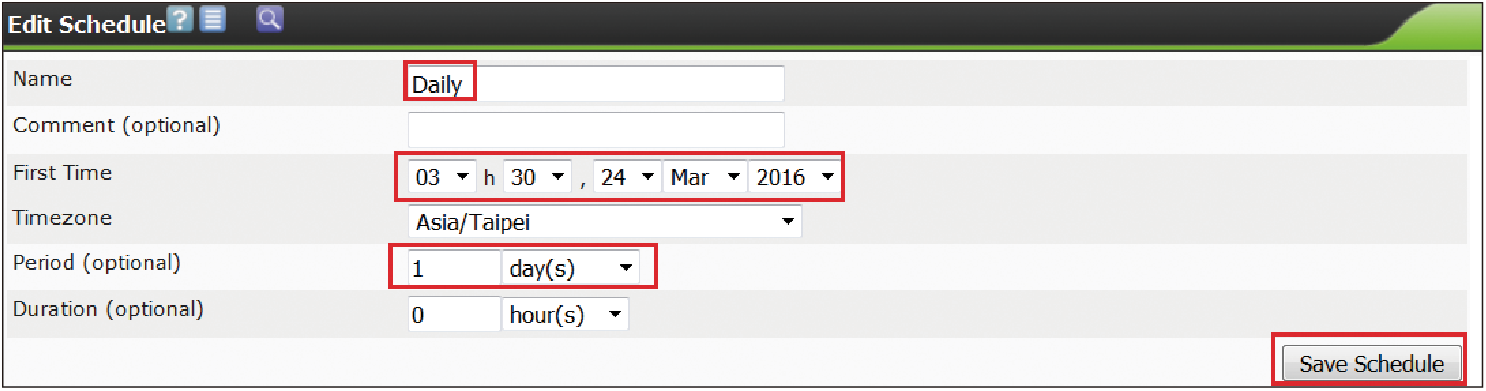

接著,示範如何定期自動掃描及寄送報表。Greenbone Security Assistant的定時工作是在【Configuration】裡的【Schedules】設定。將其點選後,再點選星型圖示建立一個新的排程。Name的部分輸入易於識別的說明,由於計畫每天檢查一次,因此輸入「Daily」。接著是First Time設定,指的是下次開始執行的時間,選擇在凌晨03:30,Server Loading較輕的時候執行。最後是Period,指的是多久要執行一次,選擇【1】天(day(s)),最後記得按下〔Save Schedule〕按鈕,如圖23所示。

|

| ▲圖23 設定新的Schedule。 |

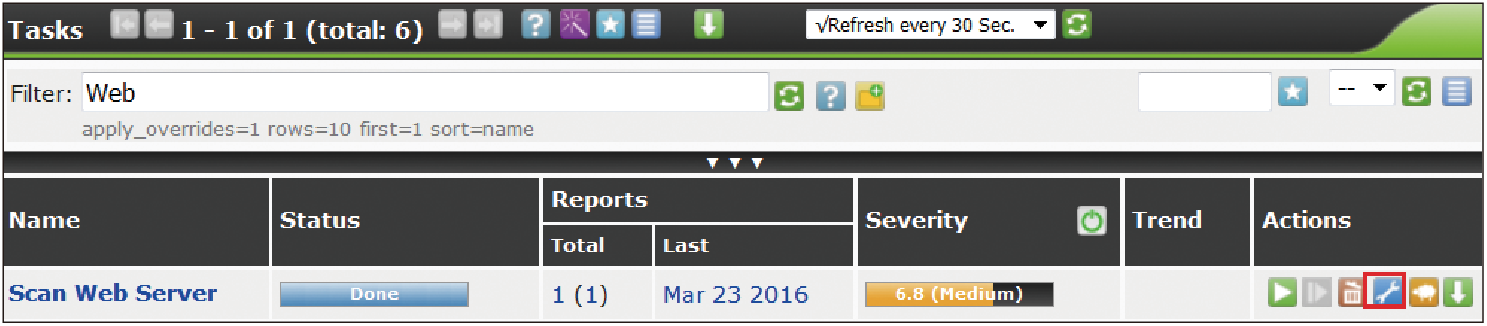

設定好Schedule之後,必須至Task套用此Schedule。選擇之前建立的Scan Web Server來做示範,將之編輯(回到此Task的頁面選擇工具圖示),如圖24所示。

|

| ▲圖24 編輯Tasks中的Scan Web Server。 |

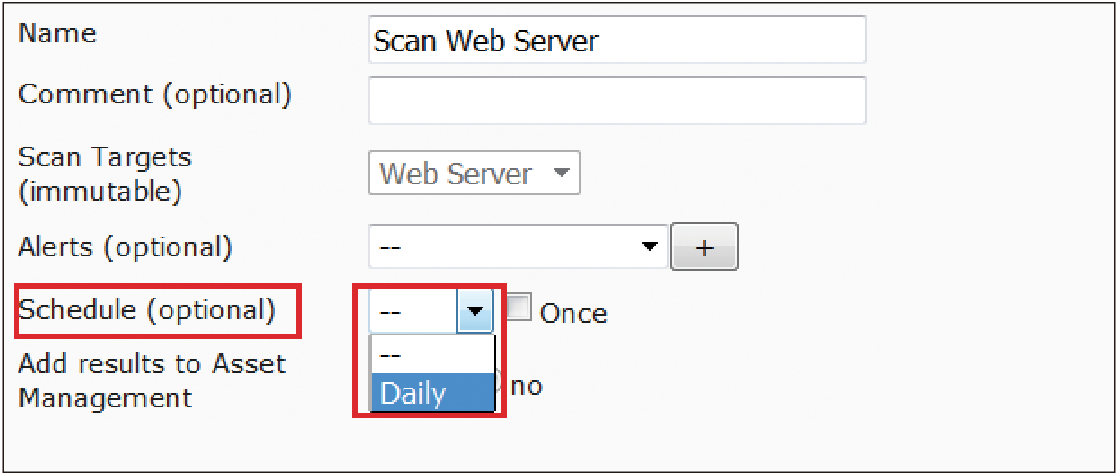

在Schedule部分,選擇先前建立的【Daily】,並且按下〔Save Task〕將之存檔,操作畫面如圖25所示。

|

| ▲圖25 將Schedule套用至Task中。 |

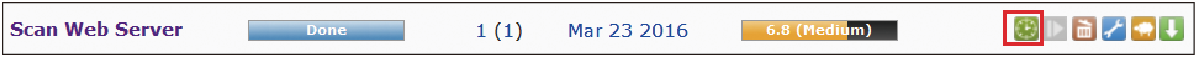

設定完成後,此Task的箭頭圖示會變成時鐘的圖示,如圖26所示。

|

| ▲圖26 完成設定後,Task的圖示由箭頭變成時鐘。 |

設定報表

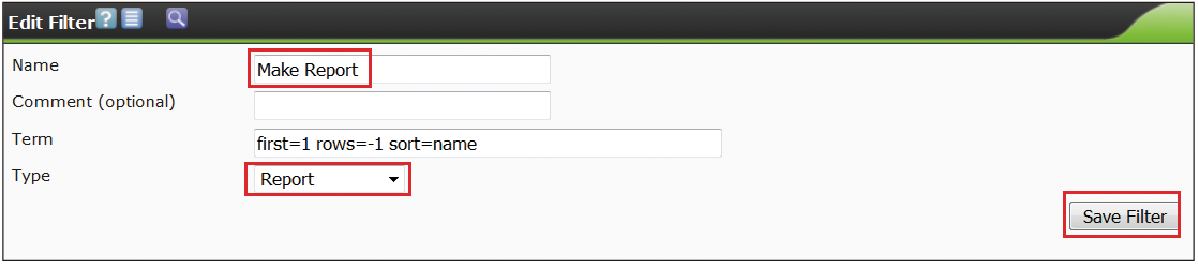

Greenbone Security Assistant要出報表的部分並不直覺,因此這裡特別獨立出來說明。首先,點選【Configuration】裡面的【Filters】,同樣再點選星號圖示新增一筆。

如圖27所示,Name部分取一個易於識別的說明,在此設定成「Make Report」,至於Type部分請選擇【Report】,最後按下〔Save Filter〕按鈕。

|

| ▲圖27 新增Filter並設定Type為Report。 |

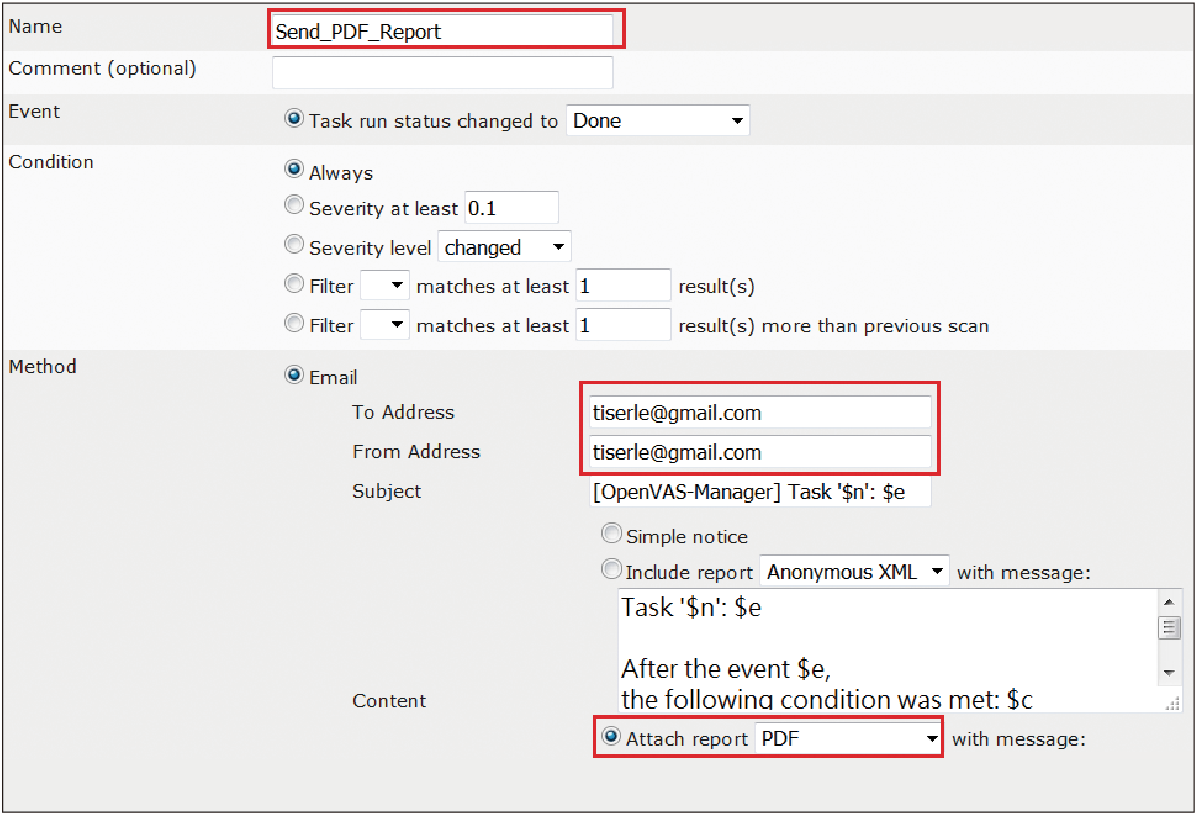

接著選擇【Configuration】裡面的【Alerts】,同樣新增一個Alert,在此要做的是觸發Alert時的處理方式,如圖28所示。

|

| ▲圖28 設定Alert時的處理方式。 |

在Name欄位內輸入「Send_PDF_Report」,Email部分則輸入收件者的E-Mail,最重要的是在Content的部分,Attach report設定請選擇【PDF】,這樣就會寄送PDF的夾檔。這裡有許多可以調整的參數,限於篇幅請自行調整。

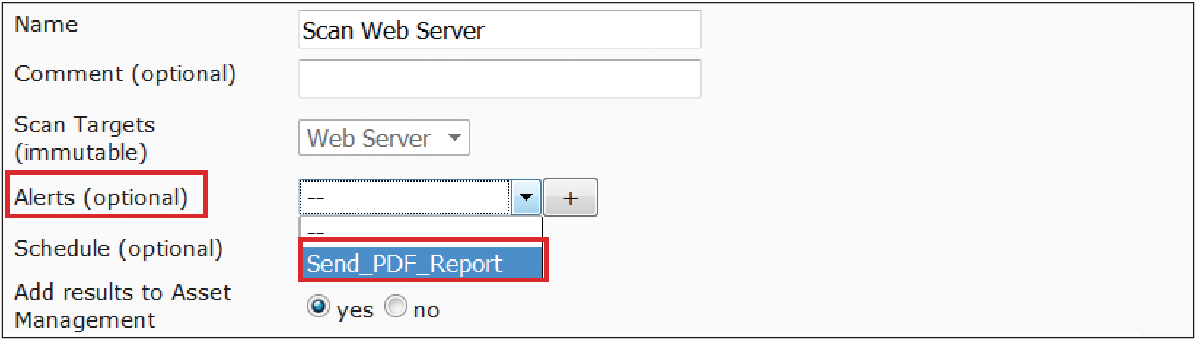

同樣地,要編輯Scan Web Server這個Task,修改Alert欄位,選擇先前建立的【Send_PDF_Report】,如圖29所示。最後,記得按下〔Save Task〕。

|

| ▲圖29 設定Task套用Alert。 |

電子郵件的寄送

在此,補充說明一下郵件如何寄送。一般而言,如果管理者有其他的Mail Server,可以直接在本機上安裝postfix或sendmail來指定Mail Relay的IP或名稱。

若沒有的話,則可使用ssmtp透過Gmail來寄送。先執行指令「apt-get install ssmtp」安裝ssmtp,並且編輯其設定檔「/etc/ssmtp/ssmtp.conf」: