本文將介紹資訊保護的概念以及資訊偽裝的相關技術類型,如合併編碼和影像資訊隱藏的方法:空間域、壓縮域及頻率域的資訊隱藏。也將說明檔案編碼中標頭的功能,如識別檔案類型大小等,並介紹其可被用於傳送秘密資訊的原理,亦即資料隱藏於檔案編碼結尾後的磁區剩餘空間。另外,也會介紹網路上常見的資訊偽裝軟體BDBZM的操作方式,並引用範例作為實務上應用的參考,以還原關鍵性數位證據、釐清真相。

BDBZM操作流程

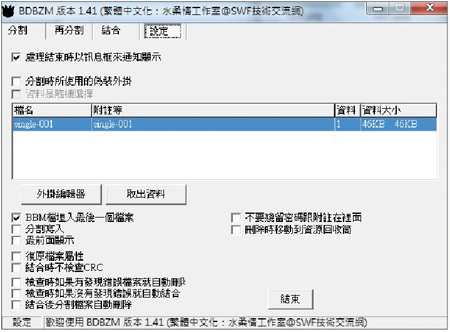

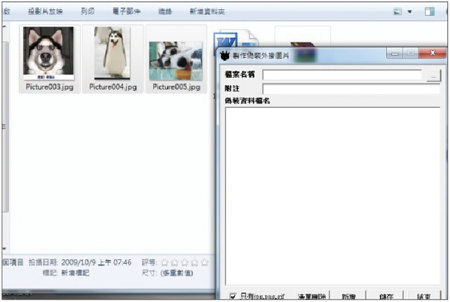

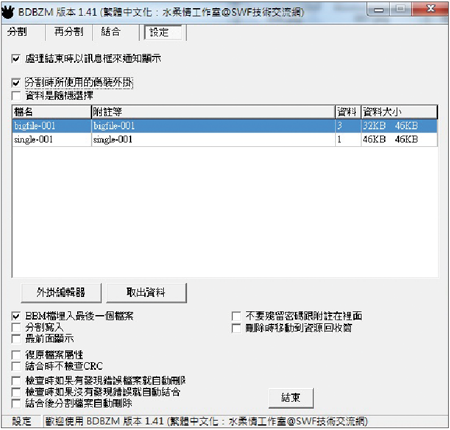

參照圖9~11的操作流程,首先從「設定」介面中選定進行偽裝時所採用的圖像檔,之後進行偽裝動作時就會採用這些設定好的圖像檔,將欲隱藏的資訊藏入這些圖像檔內。

|

| ▲圖9 建立偽裝圖像檔設定。 |

|

| ▲圖10 建立偽裝圖像檔設定選擇圖片。 |

|

| ▲圖11 建立偽裝圖像檔設定。 |

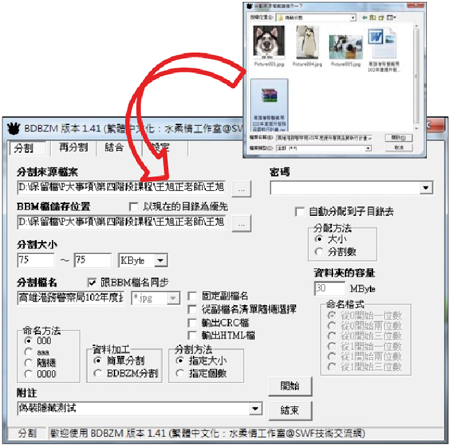

其後流程如圖12所示,選定欲進行隱藏之檔案,並且設定輸出偽裝圖檔的大小後,就可進行偽裝動作,其最終輸出的檔案是一張張帶有隱藏資訊的偽裝圖檔。

|

| ▲圖12 選定欲隱藏的檔案準備進行偽裝。 |

這些偽裝圖像檔從外觀上來看,與正常的圖像檔無異,亦可利用相關的圖片檢視軟體開啟,因此若不仔細分析則無法察覺當中的隱藏資訊,進而錯失鑑識調查良機。

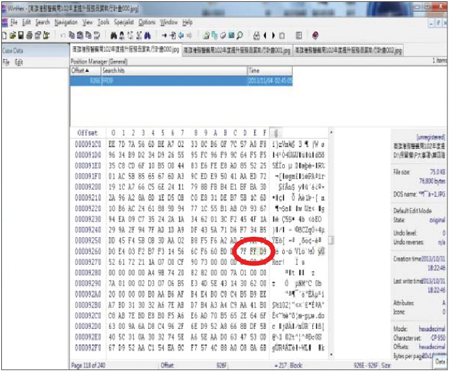

接著,以十六進位的編碼檢視軟體WinHex針對偽裝的圖像檔進行分析,如圖13所看到的,除了在檔案類型之標頭與結尾間的正常程式編碼外,還存在可疑的編碼值。

|

| ▲圖13 有可疑的編碼存在。 |

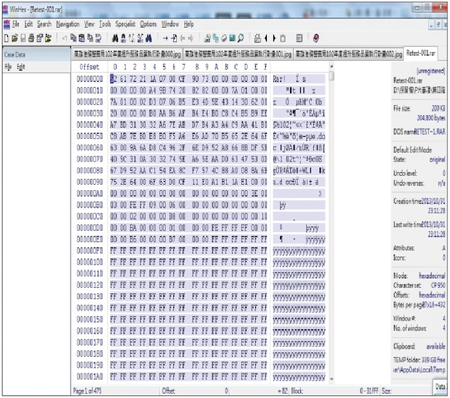

接著看到圖14,因此可以推論該BDBZM軟體是將欲隱藏之檔案編碼藏入正常編碼後進行偽裝;因此將這些可疑的編碼值複製提出後,以十六進位編輯程式WinHex進行重建,即可得到隱藏的檔案。然後,再根據其檔案標頭選定適當的開啟程式。

|

| ▲圖14 重建可疑編碼檔。 |

透過此種分析過程,若有非法企圖時,就可以有效地鎖定鑑識方向,節省調查時間。

實例演練

A君是網路論壇裡的註冊會員,為了快速地讓自己在論壇中的權限獲得提升,因此開始散布多部未經著作權許可的影片;由於當時線上網路空間多具備流量管制措施或限制副檔名分享以杜絕盜版情形,加上A君為避免被執法人員查獲,因此A君利用線上盛行的圖片偽裝軟體BDBZM,將該部盜版影片進行分割且偽裝成多張生活風景照,然後再上傳至多個圖片管理空間以供他人下載合併後觀賞,藉以提升自己在論壇之會員權限。

執法人員掌握A君的非法企圖,並交由鑑識人員進行IP位址與證據的調查,接著在A君住所查獲疑似犯案電腦一部。但A君矢口否認曾製作相關隱藏非法資訊的圖檔。此時,鑑識人員應如何證明A君電腦中確實有過類似非法的圖檔且其當中隱藏相關之非法影片資訊?

1. 保存證據

針對所要鑑識之標的物,以位元拷貝(bit to bit)的方式對拷一份具有完全相同內容的備份檔,再對該備份檔進行鑑識及分析,以確保原始數位證據的完整性。

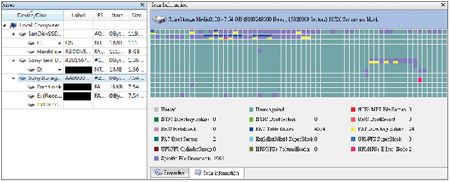

2. 還原重要資訊

利用相關數位鑑識軟體,如FTK、Encase、R-Studio等具有公信力之鑑識軟體,對於拷貝之硬碟進行資訊還原與檢索的動作,找尋當中可能疑似為偽裝的圖像檔,如圖15所示將其還原以進行相關後續分析。

|

| ▲圖15 以R-Studio進行還原及萃取。 |

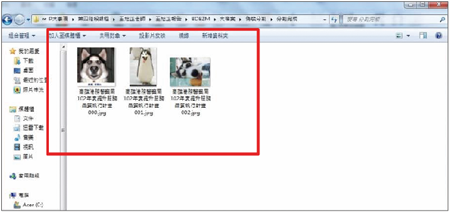

3. 分析檔案

利用WinHex等十六進位編輯軟體,檢視可疑圖像檔的內容;根據實驗的分析,每種類型的檔案都具有其代表本身的特殊標頭及結尾編碼,因此可以確認其檔案真實的本體部分,而除本體之外的編碼就有可能為所隱藏的其他資訊,因此該可疑圖像檔若為圖16中的三張JPG圖檔,可以檢視其JPG標頭及結尾編碼外是否還有其他的額外編碼。

|

| ▲圖16 可疑的圖像檔。 |