邁入數位化時代,使用者若想在硬體資源有限情況下,滿足使用多種作業系統的需求,虛擬化技術是大部分使用者的選擇。但在電腦犯罪中,犯罪者也可能利用虛擬機器軟體建置多個虛擬主機進行非法活動,獲取不法利益。有鑑於此,在進行虛擬機器的鑑識工作前,除了基本的數位鑑識知識外,必須了解虛擬機器的架構,並知悉如何復原損壞的映像檔。

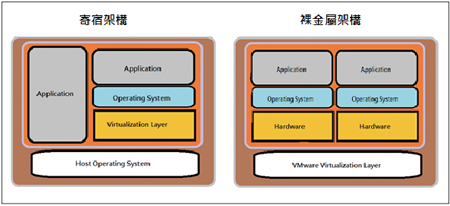

如圖2左圖所示,虛擬機器軟體讓Host OS認為模擬出的硬體是一個應用程式,而虛擬機器層透過Host OS與實體硬體對話,進而使用硬體的資源。此種架構最大優點是硬體相容性高,只需要具備Host OS,就可以使用Guest OS。

|

| ▲圖2 虛擬機器目前採行的兩種架構:寄宿架構及裸金屬架構。 |

但此種架構的缺點是效能低,各虛擬機器層沒有獨立的硬體資源,一旦Host OS被攻擊的話,也會導致所有虛擬機器無法運作。VMware Workstation與Microsoft Virtual PC即採用此架構。

2. 裸金屬架構

裸金屬架構(Bare-metal Architecture)比起寄宿架構,是更進階的一種技術,此種架構不再需要透過Host OS與硬體對話,虛擬機器層直接運行在硬體上。

如圖2右圖所示,虛擬機器層直接接管所有硬體資源,並且每一個虛擬機器都有配置硬體資源。因此,在這樣的架構下,最大優點在於不同虛擬系統運作效能高,且任何一個Guest OS遭受攻擊或損壞,皆不會影響到其他的Guest OS。

不過,其缺點是硬體相容性低。因為硬體必須具備相對應的驅動程式才能將Hypervisor植入核心,因此使用限制較多,相容性相對而言較低。VMware ESX/ESXi、Microsoft Hyper-V以及Citrix Xen Server即是採用此種架構。

根據以上所提及的虛擬化技術,目前一般使用者多採用寄宿架構,而企業因為效能關係,則採用裸金屬架構。

VMware Workstation檔案說明

為了要更了解虛擬機器的運作,接下來會說明虛擬機器的檔案各自代表甚麼意義,並將透過不同的副檔名介紹各個檔案的功能,如此一來就能知道虛擬機器如何將本身模擬成一台電腦。

以下分別說明VMware Workstation內幾種主要的檔案:

Vmx檔

這是一個主要配置檔,記錄使用者對於虛擬機器的設定值。

Log檔

Log檔就像是一本日記簿,記錄著VMware Workstation的主要活動,當虛擬機器運作上發生問題時,可以查看先前的Log檔發生什麼問題。而Log檔也存放一些Vmx檔內沒有提及的訊息。

Vmsd檔、Vmsn檔及Vmss檔

在介紹這三個檔案前,必須先說明何謂「快照」。快照好比對著系統資料庫內的資料拍照,「快照」會將拍照時間點的資料記錄下來,若以後系統有所變動的時候,可以當成還原的依據,而Vmsd檔、Vmsn檔及Vmss檔則為儲存快照資訊和資料的檔案。

Vmsn檔可在使用者對虛擬機器進行快照時記錄當時虛擬機器運行狀態。因此,Vmsd與Vmsn兩者在虛擬機器中扮演著復原點的角色,而Vmss檔則記錄虛擬機器暫停時的狀態。

Vmdk檔

Vmdk檔在虛擬機器內的角色,就如同電腦中的硬碟。一個虛擬硬碟主要是由多個Vmdk檔組成,因此Vmdk檔內容都存放虛擬機器的資料。數位鑑識人員可以從裡面的資料找尋有無相關線索。

Vmem檔

相較於Vmdk為扮演虛擬硬碟的角色,Vmem則扮演虛擬機器中的記憶體角色。它記錄虛擬機器存放於記憶體的資料,並且只有當虛擬機器運行或是暫停狀態才會存在,同時它也擔任一個備份資料的角色。不過,當虛擬機器被終止運行時,就如同電腦被關機後揮發性記憶體資料會消失,此檔案也會被虛擬機器自動刪除。

以上所介紹的虛擬機器中的各種檔案,整理如表1以供比對。

表1 虛擬機器的各種檔案

案例情境說明

A君利用國內拍賣網站進行拍賣詐騙,並且盜取民眾交易資料,詐騙手法是以付款設定錯誤方式,使被害者重複匯款。

如圖3所示,A君有著資訊背景,為了節省成本及方便管理,他在兩台主機中利用VMware Workstation軟體掛載多個作業系統。

|

| ▲圖3 VMware Workstation運行Windows 8於Host OS下。 |

鑑識人員接獲被害者報案後,隨即追查拍賣網站的IP位址,而經過一連串的追蹤,得知A君主機所在地。到了擺放主機的現場,鑑識人員原本預計會有多台主機,但卻未料到只有兩台主機。

而此時,在現場的A君發現鑑識人員入內,為避免犯罪跡證被萃取,隨即打算刪除有關虛擬機器的檔案。雖鑑識人員立即阻止,但已有部分虛擬機器的檔案被A君刪除。

為了要找尋A君的犯罪證據,鑑識人員發現A君是採用虛擬機器犯案,因此必須針對虛擬機器內的資料進行鑑識。

由於A君利用虛擬機器進行犯案,鑑識人員需要判斷虛擬機器的狀況,才能選擇適當的數位鑑識工作流程,避免破壞數位證據。

虛擬機器聽起來似乎只是虛無飄渺的,但是A君犯罪的資料卻實際記錄於其中。為了蒐集到A君的犯罪證據,接著以四個鑑識步驟介紹虛擬機器的數位鑑識。