上一篇文章中介紹在高速網路的環境下如何使用Open vSwitch產生sFlow流量,並透過Snort完成自動檢查流量機制,藉以找出可疑的流量。本期文章將繼續介紹如何安裝、設定及使用強大的Snort前台程式「Snorby」,以達到人性化管理的目的。

整合Snorby與Apache

在apache2的sites-available目錄內編輯snorby這個檔案。

設定內容如下所示。其中,ServerAdmin及ServerName的部分請依個人的環境進行變更。

接著,把sites-available目錄裡的snorby做符號連結(Soft Link)至sites-enabled。

然後重啟Apache。若重啟Apache時出現錯誤訊息,請檢查一下路徑或相關設定是否正確,由於安裝過程相當冗長,可能會有遺漏之處。

結合Snort與Snorby

接著編輯snort.conf檔,讓Snort的輸出可以寫入Snorby的資料庫。

任意找一行有mysql的設定,把它改成以下的內容,帳號及密碼則依之前設定「/var/www/snorby/config/database.yml」時的資料進行設定。

然後將sflowtool停止,這個時候Snort應該也會一起停止。接著,再執行一次sflowtool指令,讓Snort讀入新的設定檔。

|

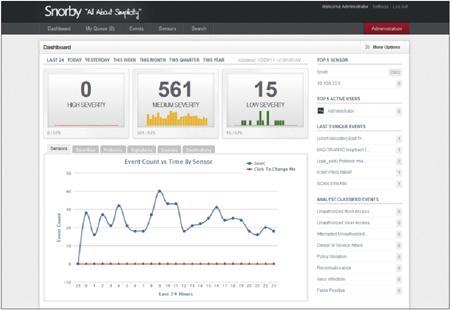

| ▲圖2 Snorby主要功能介面。 |

隨後就可以登入Snorby的網頁,如圖2所示。預設的帳號是snorby@snorby.org,而密碼為snorby。

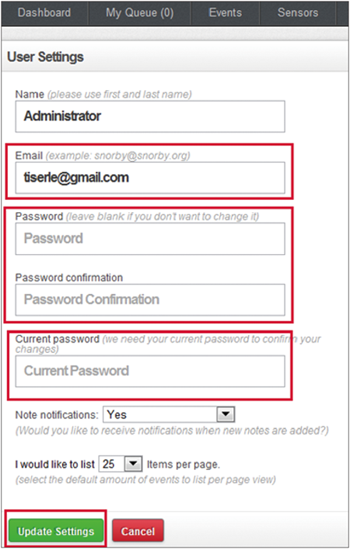

設定帳號及密碼

先將預設的帳號密碼改掉,點選右上角的Settings,並依序輸入E-mail、Password、Password confirmation和Current password,再按下〔Update Settings〕進行修改,如圖3所示。

|

| ▲圖3 修改E-mail及密碼。 |

Dashboard介面及資安事件功能介紹

點選Dashboard,回到Snorby的主要介面。Snorby會將已發生的資安事件由左至右分別以紅、黃、綠三色區分,分別代表高、中、低三種風險等級。

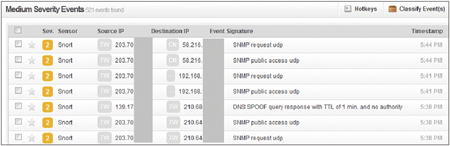

各種顏色框內的數字,代表24小時內資安事件發生的次數,加以點選,可以看到其中詳細的內容,如圖4所示。IP的部分為了資安問題已加以遮蔽。

|

| ▲圖4 等級為中的資安事件詳細列表。 |

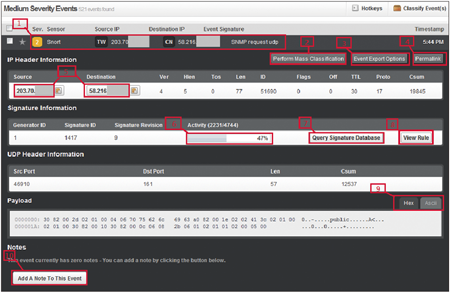

任意點選圖4中的任何一個欄位,就會列出這個事件的詳細資訊,如圖5所示。為了做更詳細的說明,將各功能標示出1到10項次,以便做更詳細的說明。

|

| ▲圖5 事件詳細資訊。 |

1是此資安事件的說明,在此可以看到其來源IP、目的IP及事件所屬的signature(識別),這裡的signature是用Snort的rule檔中所定義的msg欄位加以註明。若有興趣,可自行去比對相符的rule檔。

2的部分是Perform Mass Classification,用以將事件進行大量分類,可以針對前述的signature或來源IP、目的IP做分類,以便於管理。在分類完成後,在圖2右下角的ANALYST CLASSIFIED EVENTS就可以看到事件被分類到對應的類別中。