近期資安事件頻傳,犯罪者為避免遭到追緝,會盡可能地不留下犯罪跡證,例如使用洋蔥瀏覽器(Tor Browser)。為更了解洋蔥瀏覽器的運作原理,本文將說明洋蔥路由的組成及運作,並利用案例實作,使用鑑識工具來進行洋蔥瀏覽器使用之偵測,以掌握並分析犯罪者的動態。

在這資訊爆炸的時代,資訊安全的重要性日益增加,高科技犯罪手法也越來越多樣化,然在眾多的犯罪手法中,犯罪者最終都將以隱藏自身犯行,不留下犯罪跡證作結,期盼得以免於被他人察覺,抑或是追緝逮捕。為了達成此目的,洋蔥路由(Onion Routing)成為高科技罪犯最常使用的犯罪手段,而透過洋蔥路由器所提供的瀏覽器,即洋蔥瀏覽器(Tor Browser),更成為暗網犯罪中主要使用的媒介。

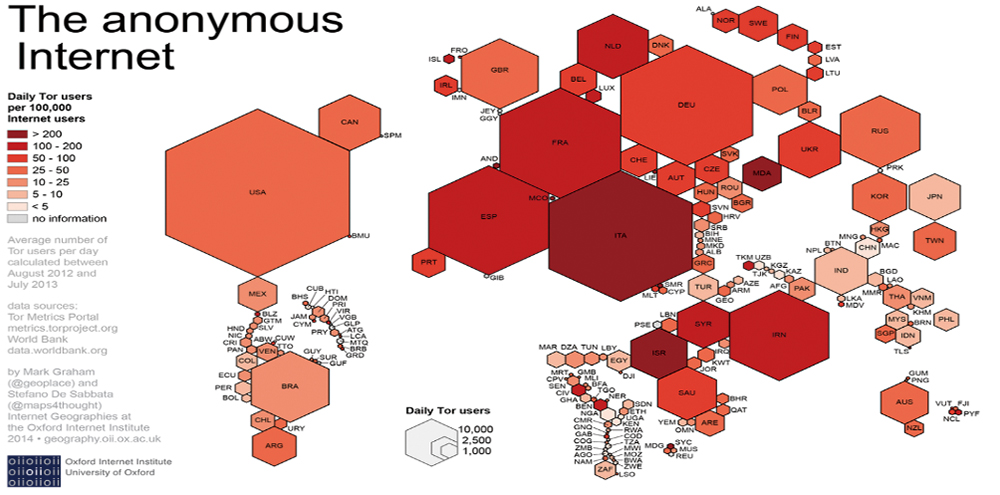

由於Tor下載使用相當便利,所以使用者範圍相當廣泛,小至一般民眾基於個人隱私需求的使用,大至國家的軍事用途使用。根據Oxford Internet Institute的研究,全球Tor使用者分布如圖1所示。

|

| ▲圖1 全球Tor使用者分布圖。(資料來源:https://commons.wikimedia.org/wiki/File%3AGeographies_of_Tor.png) |

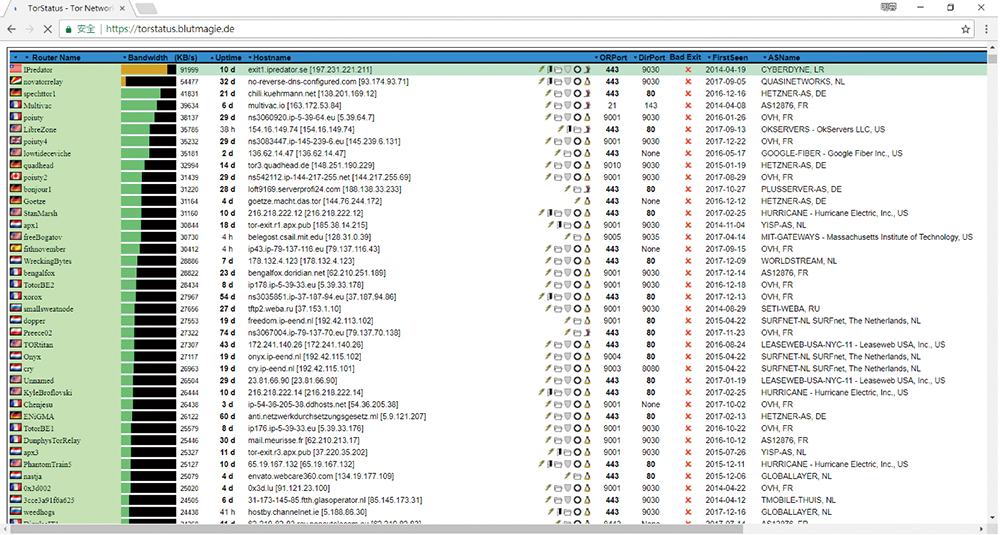

由圖1可知,歐美地區的Tor使用者較多,且橫跨國際,更可由TorStatus(https://torstatus.blutmagie.de/)得知目前的節點分布狀況,如圖2所示。Tor如此高度的使用率、廣大的分布,再加上回溯源頭困難的特性,無疑成為跨國網路犯罪的一大溫床。

|

| ▲圖2 目前節點的分布狀況。 |

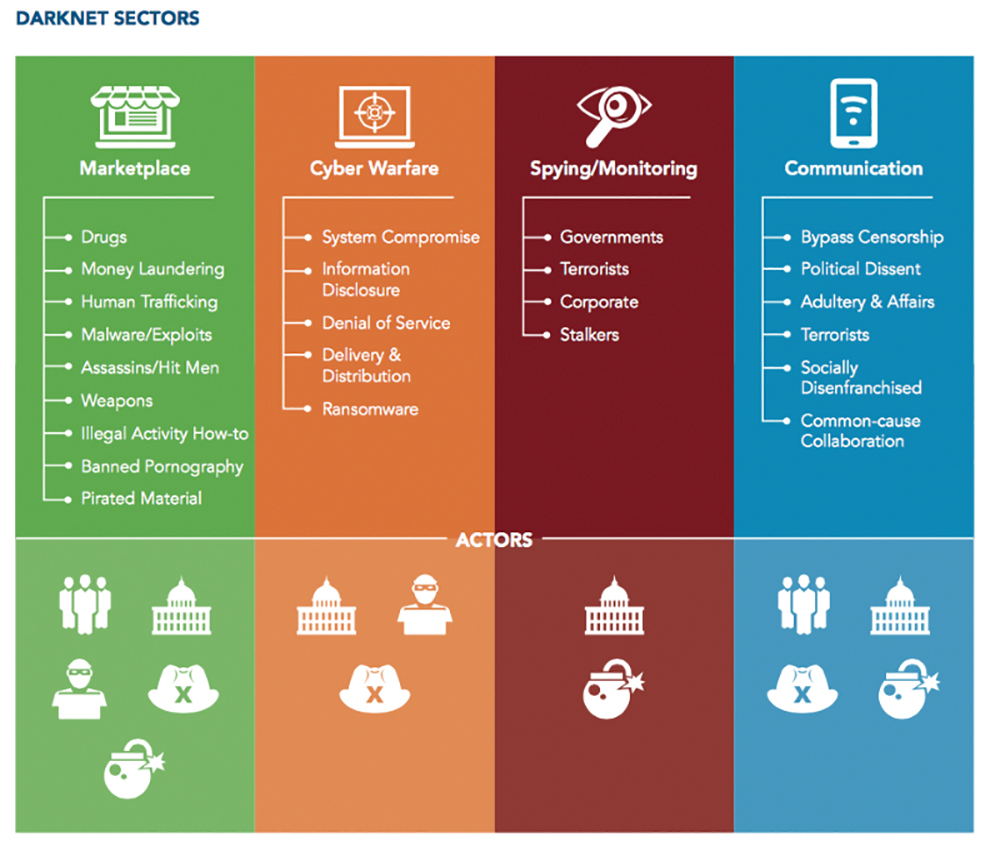

一般使用者可以透過使用Tor,將自己的隱私資訊隱藏,想當然爾,駭客亦會運用此種特性來隱匿自己的行蹤,增加數位鑑識人員調查的難度,各類型的網路犯罪也應運而生,最常見的莫過於暗網市場的非法交易,如毒品、槍械的黑市交易(暗網之非法行為詳見圖3),著名的「絲綢之路」,即是以Tor網路作為非法交易市場。

|

| ▲圖3 暗網藏有的非法行為。(資料來源:Bat Blue, Special Report, 2015) |

除此之外,殭屍網路(Botnet)利用Tor作為最有效的網路攻擊平台,以及勒索軟體(Wannacry)利用Tor作為支付贖金之方式等,眾多的犯罪應用,使Tor成為網路犯罪調查的一大重點。