近期資安事件頻傳,犯罪者為避免遭到追緝,會盡可能地不留下犯罪跡證,例如使用洋蔥瀏覽器(Tor Browser)。為更了解洋蔥瀏覽器的運作原理,本文將說明洋蔥路由的組成及運作,並利用案例實作,使用鑑識工具來進行洋蔥瀏覽器使用之偵測,以掌握並分析犯罪者的動態。

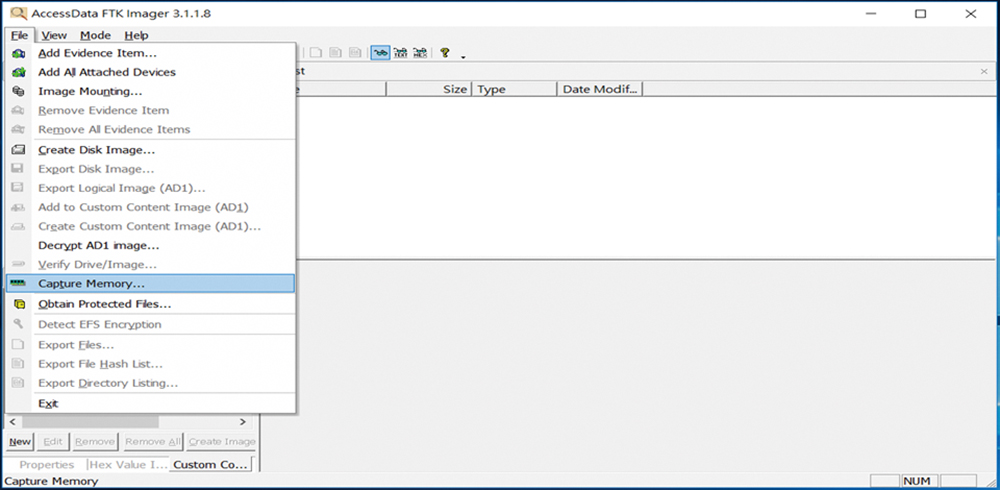

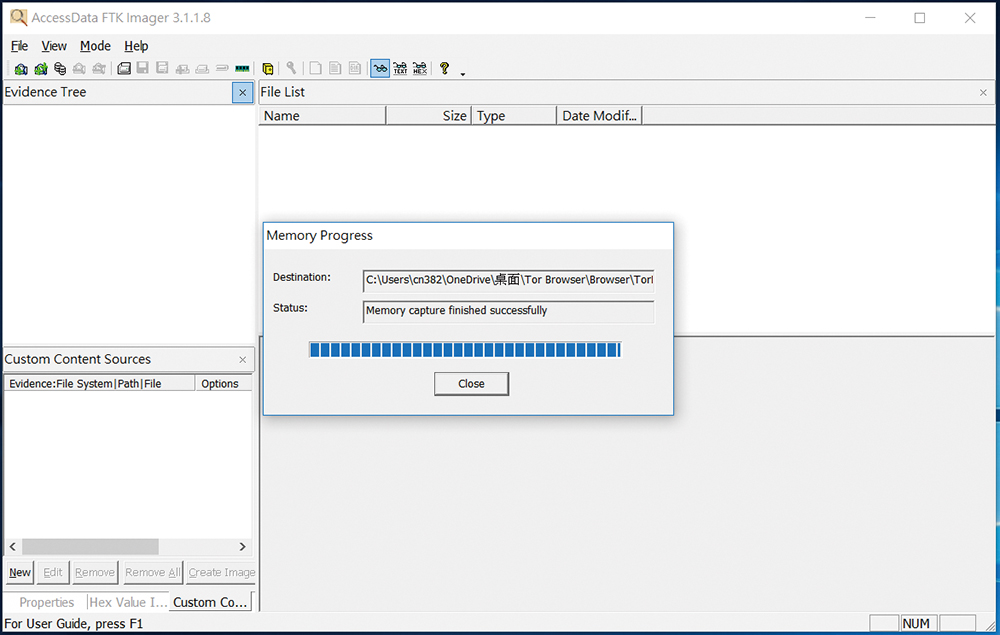

為避免甲君於蒐證過程中有竄改電腦紀錄之疑慮,同時也為了減少鑑識人員於蒐證過程中,因人為疏失而污染原始證物,影響證物的證據能力的風險,因此先利用FTK Imager對電腦記憶體進行萃取。首先,啟動FTK Imager,並在「File」選單中點選【Capture Memory】選項以進行記憶體萃取作業,如圖23~24所示。

|

| ▲圖23 利用FTK Imager進行記憶體萃取。 |

|

| ▲圖24 開始記憶體萃取。 |

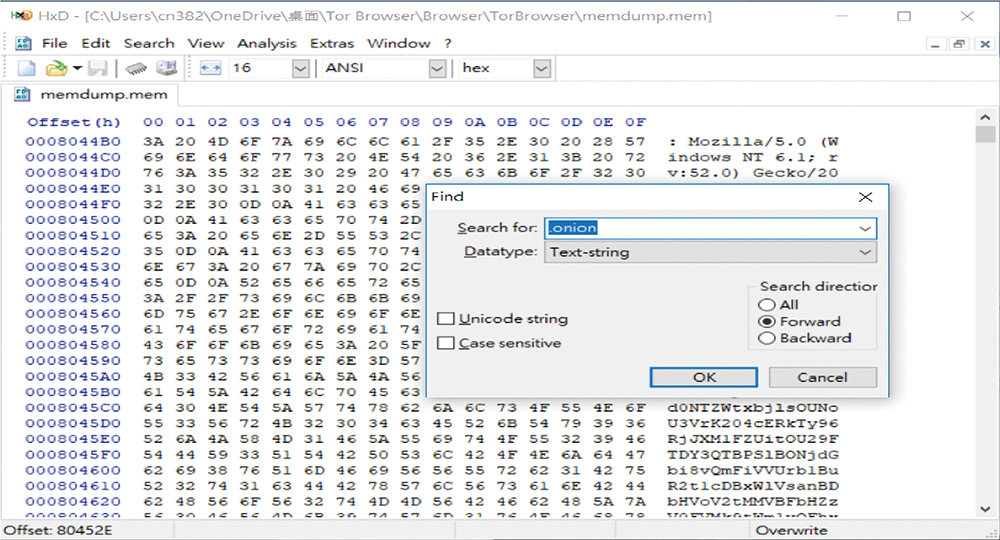

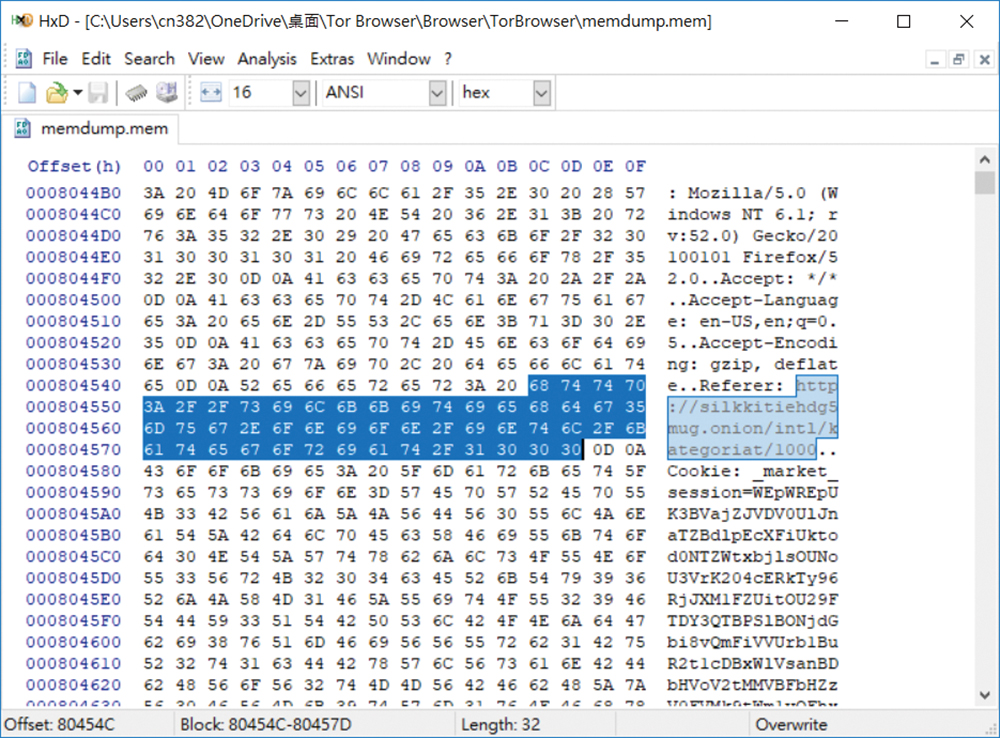

使用HxD檢視由FTK Imager所萃取的記憶體中是否存在甲君曾使用Tor Browser瀏覽其買賣毒品網頁的痕跡。首先,啟動HxD,匯入FTK Imager所萃取的記憶體,並使用字串搜尋洋蔥專用URL,發現在記憶體中清楚地看到確實有使用Tor Browser,且瀏覽過一個販售毒品的網站,如圖25~26所示。

|

| ▲圖25 使用字串搜尋洋蔥專用URL。 |

|

| ▲圖26 確實有使用Tor Browser瀏覽毒品販售網站。 |

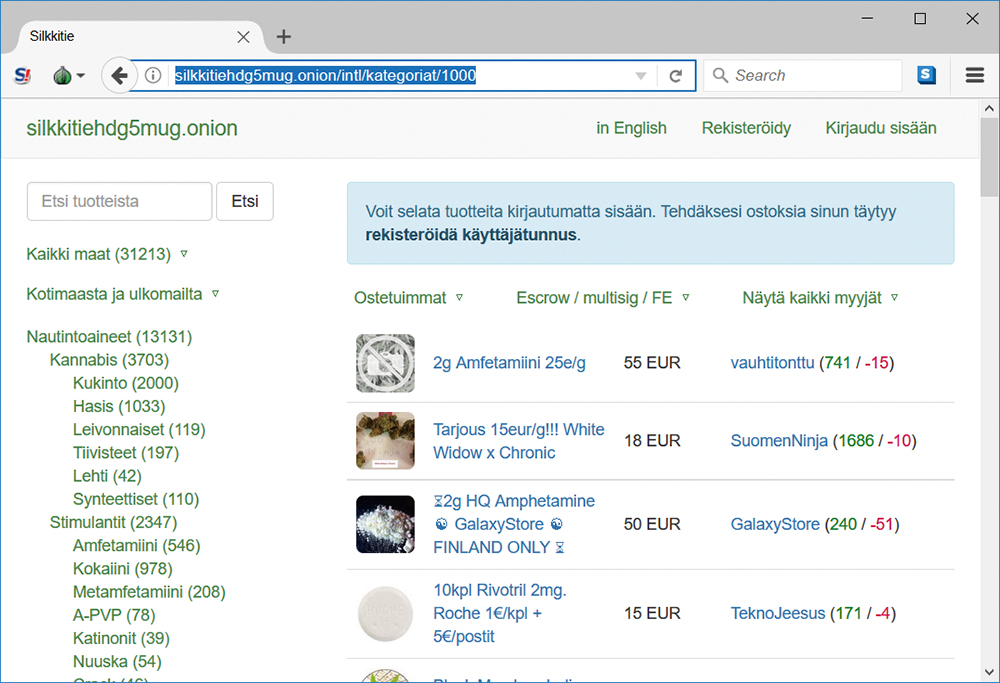

緊接著,還原甲君所瀏覽之毒品販賣網站,如圖27所示。

|

| ▲圖27 還原甲君所瀏覽的毒品販賣網站。 |

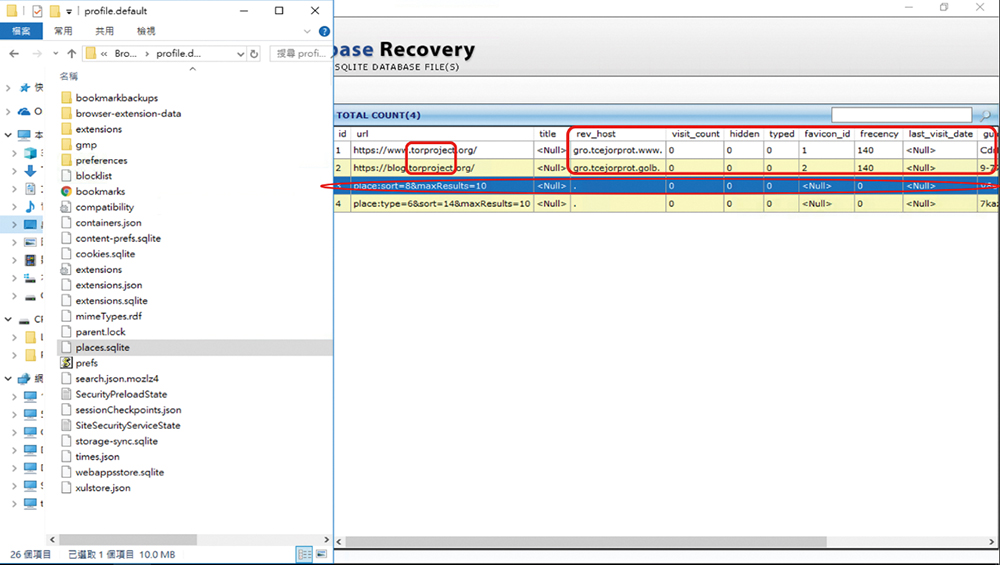

想要還原Tor Browser的瀏覽器資料庫內容,但發現Tor基於Firefox的瀏覽器資料庫中並無存在相關內容,僅找尋到存取Torproject的紀錄(圖28)。

|

| ▲圖28 僅找尋到Torproject的紀錄。 |

最後,經由調查人員使用鑑識工具進行蒐證後,可以發現甲君確實有使用Tor Browser來瀏覽販賣毒品的網頁,推翻甲君先前的說詞,因此認定甲君有瀏覽販賣毒品網頁,進而從事不法交易的嫌疑,所以交由司法機關做進一步裁定。

結語

隨著資安意識的抬頭,越來越多人傾向使用具有隱私保護的瀏覽器,例如Tor Browser等,來避免自己遭到有心人士的不法侵害。然而,這些隱匿行蹤、匿名化的特性,卻成為犯罪者最有力的後盾,憑仗著這些特性,不法行為在此橫行,無論是勒索病毒的支付贖金,抑或是暗網的黑市交易,都可以在此猖狂地進行。然而,「法網恢恢,疏而不漏」,犯罪者都終將獲得應有的懲罰,越來越多人著手於Tor的去匿名化的研究,也發現Tor並非想像中的天衣無縫,凡走過必留下痕跡,要完全抹煞掉曾留下的紀錄,確實有一定的難度。因此,本文透過案例並利用數位鑑識工具FTK Imager及HxD來進行Tor Browser的使用偵測,獲得使用過Tor Browser的證據並還原其瀏覽頁面,以戳破罪嫌的謊言。透過本文,了解洋蔥路由的組成及運作,並進一步鑑識洋蔥瀏覽器的使用,可讓匿跡不再是一大資安危機。

<本文作者:中央警察大學資訊密碼暨建構實驗室(ICCL),民國87年12月成立,目前由王旭正教授領軍,實驗室成員共有20名,並致力於資訊安全、資料隱藏與資料快速搜尋之研究,以確保人們於網際網路世界的安全。(http://hera.im.cpu.edu.tw)>