受到COVID-19疫情影響,全球各地政府組織已投入龐大財政支出期能有所控制,勢必將排擠執行5G部署專案計畫的預算,所幸企業正積極憑藉自己的力量,基於4G推進到5G技術來突破既有營運效率,以及實踐概念驗證智慧應用場域,加速數位化轉型的進程,其中安全性正可說是不可或缺的要項。

Palo Alto Networks亞太區資安長Sean Duca觀察,居家辦公或混合辦公模式已成為疫情以來的新常態,員工藉由遠端登入存取企業內部資源,或者直接取用部署在公有雲平台上的應用,為了確保安全性,應更著重於邊緣端控管措施,比如Gartner提出的SASE(網路邊緣安全存取服務),勢必將成為企業下一步的發展方向,藉此解決混合辦公安全問題。

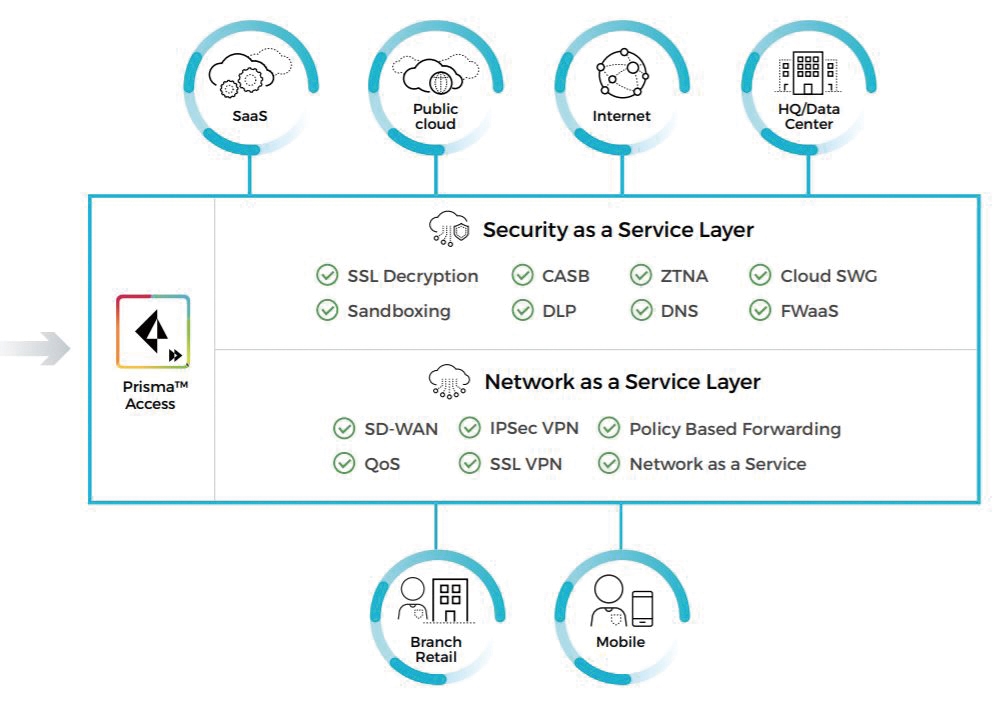

Palo Alto Networks基於雲端平台設計的Prisma Access服務,整合網路與資安領域相關技術,打造SASE(網路邊緣安全存取服務)平台,為各式數位化應用場景建立防護。

Palo Alto Networks基於雲端平台設計的Prisma Access服務,整合網路與資安領域相關技術,打造SASE(網路邊緣安全存取服務)平台,為各式數位化應用場景建立防護。

從國際資安研究單位發布的統計數據來看,勒索軟體在2020年整年度皆相當活躍,且攻擊次數持續增長,目標對象不僅只有高科技製造業或特定領域,而是全數產業。Sean Duca認為,攻擊者看重的正是居家辦公比例增加,在過往的防護政策無法發揮效益情況下,或許僅須簡單透過舊有漏洞即可滲透成功。「另外我們也觀察到駭客組織勒索的比特幣金額不斷攀升,儼然已成為高獲利的生意模式,由此可發現,遭勒索病毒感染的企業或組織,支付贖金換取IT環境正常運行的意願提高,儘管這種現象等同於助長網路犯罪,不過企業或組織為了停損也是無奈之舉。」

Sean Duca建議,可參考過去討論多年的自帶裝置(BYOD)控管政策制定模式,重新檢視員工居家辦公的風險性,以及接下來既有內部應用系統轉換為雲端服務,抑或是遷移部署到公有雲平台的整體工作流程,或許市場上既有的身分識別與存取控管(IAM)解決方案,可有助於降低權限配置錯誤風險問題。

針對前述提及的SASE服務,Palo Alto Networks是基於Prisma Access雲服務來提供。Palo Alto Networks台灣技術顧問總監蕭松瀛說明,SASE架構在大型公有雲平台上,相當適用於遠距工作者,不論在全球各地連上網際網路,即可先介接SASE平台運行防火牆即服務(FWaaS)、資料外洩防護、沙箱、入侵偵測系統等檢測技術,存取封包再遞送到Office 365、Salesforce等SaaS服務,抑或是導回企業內部,以降低潛在風險。

此外,在Prisma Access雲服務亦具備零信任網路存取(Zero Trust Network Access)特性,不論是終端用戶、裝置、應用程式,預設皆為不信任的配置,須通過驗證後,再依據發起存取的位置、時間、裝置環境等條件,授予允許存取的最小權限與信任失效的時間,持續記錄存取活動,藉由限縮攻擊者可利用來滲透的切入點,避免混合辦公衍生的資安問題。