所有研究都顯示利用物聯網(IoT)裝置構築的殭屍網路,將成為未來地下網路的基礎設施。以往,大規模殭屍網路是在主機環境構築,其所需的資源非常昂貴。物聯網裝置改變了這一切。今天,當攻擊者破解製造商物聯網裝置(例如一台DVR)的管理者帳密後,就能夠立即取得數千台裝置的存取權,而這一切只需要付出少量的心力和金錢就能做到。

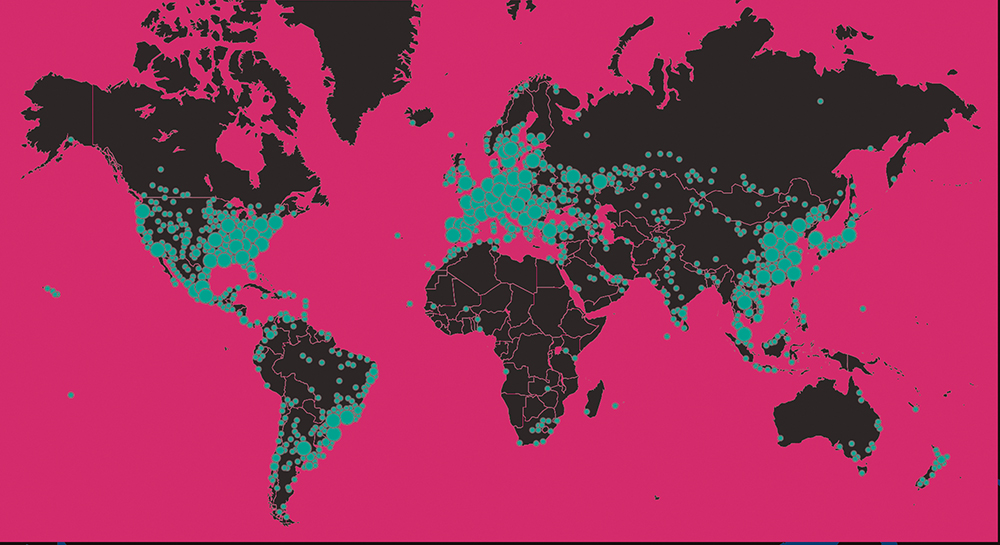

Persirai全球活動地圖

圖3的全球分布圖顯示遭Persirai感染的系統(亦即IP網路攝影機-以綠色標示)和C&C伺服器位置(黃色)。一如Mirai,這項資料是根據系統的縱橫坐標做成,因此位置是準確的。圖中可以很明顯地看出,被感染系統大量集中於美國、歐洲和東南亞。

|

| ▲圖3 遭Persirai感染的系統大量集中於美國、歐洲和東南亞。 |

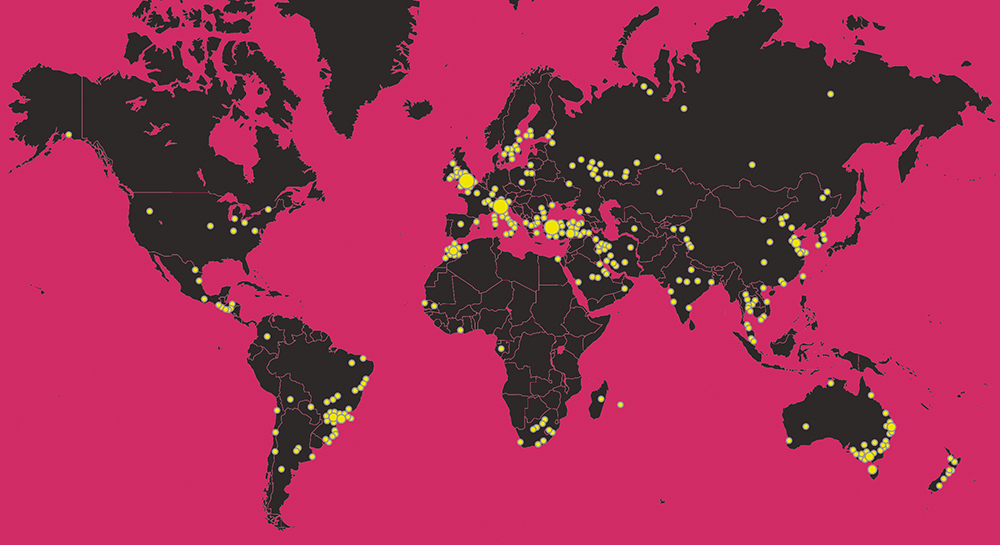

而Persirai C&C伺服器則遍布全球,大量集中在英國、義大利和土耳其,以及澳洲東南部和巴西,如圖4所示。

|

| ▲圖4 Persirai C&C伺服器大量集中在英國、義大利和土耳其,以及澳洲東南部和巴西。 |

就亞洲來看,如圖5所示,Persirai感染的IP網路攝影機(綠色)大量集中於泰國、中國、南韓、日本、台灣和馬來西亞。C&C伺服器(黃色)則大多設在中國、印度和泰國。

|

| ▲圖5 Persirai感染的IP網路攝影機大量集中於泰國、中國、南韓、日本、台灣和馬來西亞。 |

Telnet暴力攻擊

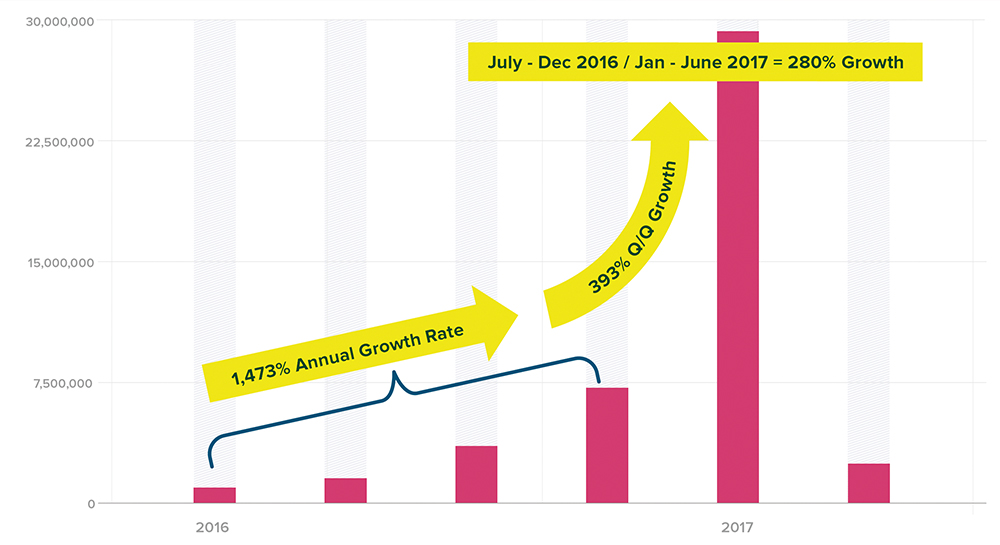

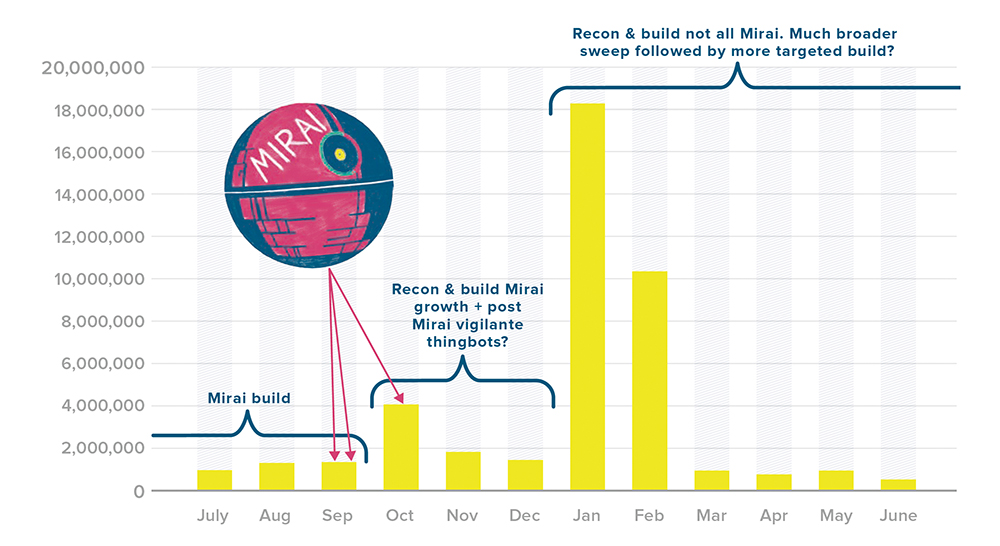

延續前二次報告的研究,F5 Labs繼續監控攻擊者利用Telnet作為遠端管理方法進行物聯網裝置掃描。由於Telnet是數十億物聯網裝置所採用的通訊協定,所以攻擊者的Telnet掃描攻擊並不讓人驚訝。從2017年1月1日到6月30日,總共發動了3,060萬次物聯網暴力(Brute force)攻擊。這個數字和2016年7月1日到12月31日的攻擊次數相比增加280%(圖6),2016年因為Mirai在9月和10月的攻擊而衝高數字。

|

| ▲圖5 Persirai感染的IP網路攝影機大量集中於泰國、中國、南韓、日本、台灣和馬來西亞。 |

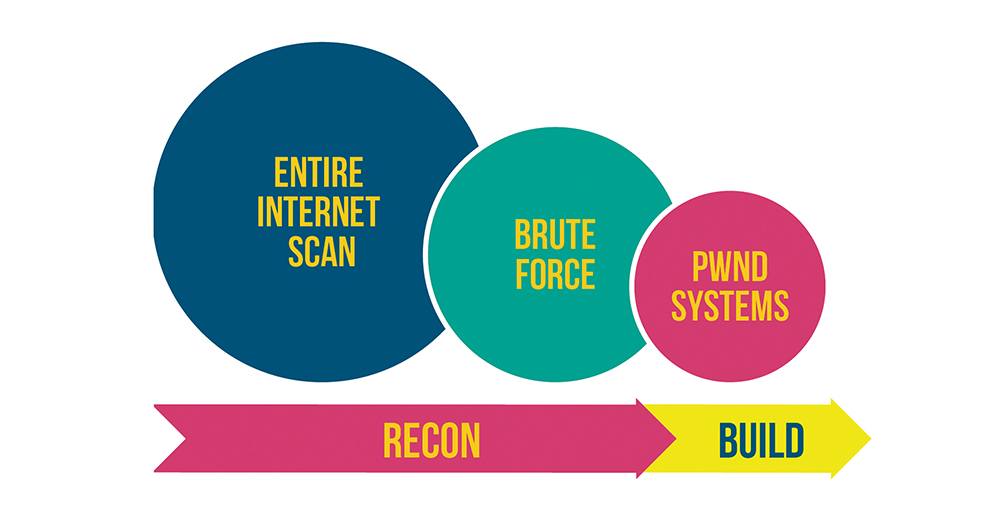

若以月攻擊量來看,掃描大部分(或全部)網際網路以搜尋具有安全弱點的裝置是攻擊者在偵察階段的典型活動型態。在此種大範圍掃描之後,接著進行較小規模而更精確地掃描,最後以暴力破解法竊取帳密,並且安裝惡意軟體以構築殭屍網路。為求簡化,這裡將構築殭屍網路的典型攻擊階段拆成偵察(Recon)與構築(Build),如圖7所示。

|

| ▲圖6 物聯網暴力攻擊大幅增長,僅僅相隔半年,攻擊次數相比增加280%。 |

我們預期的攻擊者活動型態,與依照月份觀察Telnet攻擊量時的活動相當吻合(圖8)。一如F5 Labs在Volume 1報告「DDoS's Newest Minions: IoT Devices」提出的pre-Mirai警告,有一種或多種非常大規模的網路武器正在製造中,而由於在Mirai之後並未看到大規模攻擊,因此可能有一個大型的物聯網殭屍網路(或者多個物聯網殭屍網路)已經完成彈藥裝載且準備發射。

|

| ▲圖7 殭屍網路的典型攻擊可拆成偵察與構築。 |

圖8中的自衛隊物聯網病毒(Vigilante Thingbots)是指包括Hajime或BrickerBot之類的病毒。它們是post-Mirai時期發動的一種灰帽駭客(Gray Hat)攻擊,用意是要讓物聯網裝置失去功能,以免於被感染並且變成Mirai武器。BrickerBot是一種永久性的拒絕服務攻擊(Permanent Denial-of-Service,PDoS)病毒,會永久性地摧毀物聯網裝置。

|

| ▲圖8 攻擊者活動型態,吻合依照月份觀察Telnet攻擊量時的活動。 |

那些裝置將不再具有運作功能,更別說是會再度遭到感染。Hajime感染物聯網裝置並阻斷其被Mirai感染,但就像Mirai那樣,只要一個簡單的重新啟動動作就可以重設裝置(回復原廠預置的設定),使其再度變成可感染狀態。

身為研究人員,我們自問為何最近Telnet活動趨緩?可能是因為攻擊者已完成他們的偵察階段並且邁入構築階段(圖7),或者從3月到6月的活動都屬於入侵裝置的精確攻擊。第三種可能是攻擊者只是因為駭客組織Shadow Brokers公佈EternalBlue和其後的零時差漏洞而分心。

最常遭受攻擊的管理者帳密

物聯網裝置存取控制(Access Control)是一項需要解決的問題,包括向整個網際網路大開門戶的Telnet埠、欠缺限制暴力攻擊的措施、以及用簡單的使用者名稱和密碼「保護」管理者存取等。此處將列出最常遭攻擊的50種管理者帳密組合。表1列出這些清單的用意是希望物聯網開發者和製造商開始改變這些超簡單且容易猜測的帳密(所有惡意人士都可以輕易地在地下網站取得這類帳密),並且永遠不再使用它們。

根據Gartner估計,2017年使用中的物聯網裝置有63%屬於消費性產品,其所有者對於裝置固有的安全弱點比較沒有能力處理。就算有適切的使用指南,大多數裝置在設計上並不接受管理者帳密變更,因此一台家用物聯網裝置的負責所有者就算知道怎麼做也沒有用。儘管如此,物聯網問題需要予以適當的關切,而那確實將無法在短期內獲得解決。

表1 最常遭攻擊的50種管理者帳密組合

對於物聯網製造商和開發者而言,產品修補和召回將必須付出極其昂貴的代價,而全球立法則需要訴諸一種未曾有的大規模全球協力。因此,在另一個超大規模攻擊發動之前,現在正是以企業立場採取行動的時刻。F5 Labs建議:

‧ 建立一套DDoS策略,不論是on-premises、雲端或者混合方案。

‧確保關鍵服務擁有備援方案。企業並不會每次都成為直接目標,但是要事先針對「下游衝擊」規劃好因應措施,以預防服務供應商遭受攻擊而被波及。

‧聰明的採購。不要購買、部署或販售具有安全弱點的物聯網裝置。他們可能變成網路武器攻擊企業,因而採購前要做好功課。