根據市場研究機構IDC統計,台灣的公有雲(Public IaaS)市場規模已達78.28萬美元,2016年上半年更較2015年度同期增長達55.8%;若從全球總體公有雲市場規模來看,Gartner於2016年9月發布的統計報告指出,總計為2,086億美元,相較於2015年的1,780億美元,成長17.2%。

網路管理方案業者Gigamon更進一步引述Gartner預測分析指出,全球公有雲服務市場的規模,持續發展到2020年,將達到3,810億美元的規模,較2016年成長幅度高達83%。從IT產業兩大市場研究機構的統計數據顯示,資料中心運用虛擬化技術提供企業資訊服務,已是全球普遍的大趨勢。

Mirror虛擬平台vSwitch流量掌握封包

愈來愈多應用程式、資料庫等系統,從各自運行於實體伺服器轉型成為Hypervisor平台上的虛擬主機,如此一來,彼此之間的流量,或者是關鍵資料庫的存取行為,外部設備根本無從得知。因此以往協助IT維運與資安的相關解決方案,勢必須因應企業IT環境需求推出虛擬化版本,建置在Hypervisor之上提供實作,網路封包中介(Network Packet Broker,NPB)解決方案同樣也不例外。

Gigamon全球解決方案VCP技術總監David Pham指出,每台實體Hypervisor環境,皆須建置資安檢測機制、網管、應用程式監看等不同用途的軟體工具,才得以確保安全可控。但也勢必需要耗用實體主機運算資源,一旦虛擬化伺服器建置數量較多,後續管理恐變得較以往更複雜。

對此David Pham認為,既然IT架構中早已投資建置不同功能性的資安設備或管理軟體,問題只是在於無法深入監看虛擬環境的流量,則可透過GigaVUE-VM建置於Hypervisor之上,負責Mirror所有vSwitch的流量,先執行簡單的過濾,進而篩選不同維運政策所需監看的流量。例如資料庫相關的存取,即可被遞送到外部資料庫行為監控(DAM),以便執行稽核、效能監看等工作,讓原有資安建置亦可掌握虛擬環境的存取行為。

|

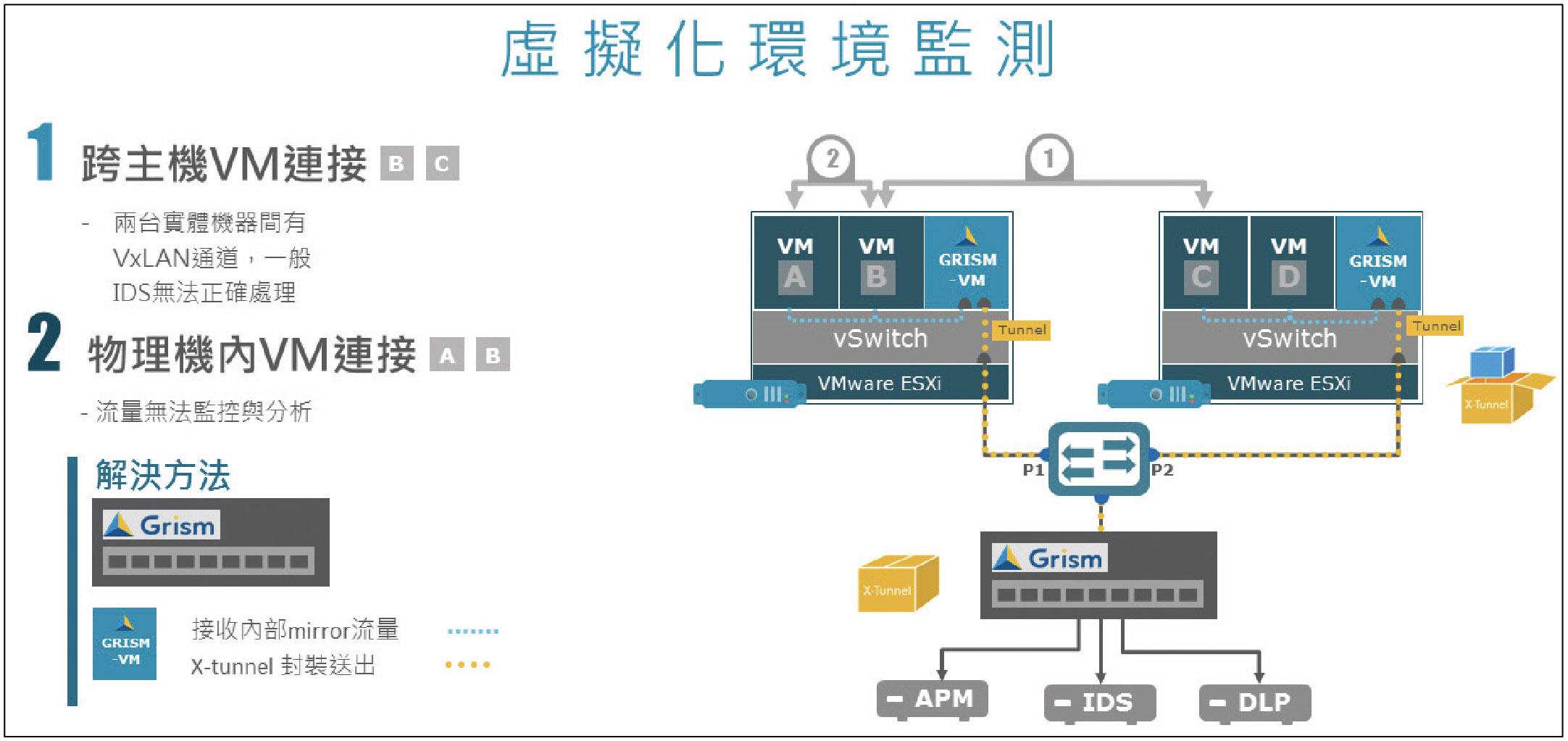

| ▲瑞擎數位針對VMware Hypervisor環境設計Grism-VM,可利用vSwitch執行Mirror封包,再基於X-Tunnel技術封裝後轉發至實體Grism設備平台解析。 |

VXLAN封裝協議解析能力

網路封包中介方案供應商之所以必須涉入虛擬化環境,瑞擎數位(PacketX)總經理王騰嶽觀察,關鍵在於VXLAN(Virtual Extensible LAN)標準封裝協議。他舉例,若企業內部兩台實體伺服器皆運行虛擬環境,兩地端的虛擬主機需要彼此溝通,在網路訊號封裝時,就必須納入來源伺服器、目的地伺服器與邏輯交換器位址,打包封裝成VXLAN,才有能力讓兩地端虛擬主機建立連線服務。

以往若非為虛擬化架構,透過簡單的Port Mirror,流量即可各自導向入侵偵測系統、DLP、網管等機制;但是在虛擬環境下,主要是運用VXLAN封裝,傳統的硬體設備或軟體工具,大多無法辨識。畢竟既有乙太網路標準封包為1,514位元組,VXLAN需要額外描述例如VXLAN NI代號(類似VLAN ID)、目的位址連接埠、虛擬主機IP位址等表頭資訊,大約需增加50位元組,因此設備端首先得調整封包最大傳輸值(MTU),才得以順利連線成功,進而執行流量複製。

複製流量後的封包解析又是另一個問題。對於傳統資安設備或網管軟體來說,必須先行拆解表頭(Header),進而解析封包內容(Payload),以便分析比對是否隱藏惡意代碼。但多數傳統方案無法辨識VXLAN封裝協議,畢竟網際網路工程任務小組(IETF)於2014年8月才正式將VXLAN列為標準(RFC 7348),若未支援則僅能辨識為UDP封包處理。當然設備端也不會回應封包無法處理的問題,遇到看不懂的封包就直接丟棄。

王騰嶽以奪下某電信業客戶的經驗舉例,原本另有一家國際級NGFW廠商進駐驗證測試,但電信環境的網路較複雜,端到端皆為VLAN傳輸,當封包經過NGFW時,常出現無法解析全數丟棄的狀況,最後能解決此問題的瑞擎數位才得以出線。

網路封包中介為NFV環境解決網路監控

針對虛擬化環境的流量可視化,無論Gigamon或PacketX都是採取網路封包中介解決方案的作法,概念上大致相同。瑞擎數位Grism-VM架構於VMware Hypervisor環境,利用vSwitch執行封包的Mirror,再基於X-Tunnel技術封裝Layer 3的表頭,轉發至外部的Grism設備平台解析,針對不同資安機制、管理軟體等系統,供應所需的流量。

Gigamon則提供可建置於VMware Hypervisor之上的GigaVUE-VM,藉由NSX API的整合,取得vCenter與NSX Manager管理平台上的實體主機與虛擬主機清單,透過vSwitch執行Mirror網路流量,針對VMware NSX虛擬化網路,亦可透過NetX API與Copy Packet複製封包功能,把微分段(Micro-segmetation)的流量經過篩選與複製後傳送到GigaVUE-VM,經過Flow Mapping、封包裁切等機制處理過後,再轉發至外部Gigamon GigaSECURE資安訊息派送平台。

王騰嶽認為,現階段最亟待解決網路可視化問題的當屬電信業者,因為整個LTE核心架構正朝向網路功能虛擬化(NFV)發展,勢必得先掌握封包內容後,才有能力建立有效率地遞送政策。

「企業擁抱創新的代價絕不該是降級資安或網管機制,根本的解決之道在於建立一個先進的監測網路機制,能將實體網路與虛擬網路的流量都導引至網路安全設備或其他的分析資源;同時監測網路還要具備隧道(Tunneling)移除的能力。」王騰嶽說。

PacketX的Grism解決方案即可成為監測網路的樞紐,Grism-V套件不僅支援VMware平台,在KVM虛擬環境亦可將流量導出、集中整理後再分配。王騰嶽指出,PacketX近期將偕同技嘉科技推出預載KVM、Open vSwitch(OVS)與Grism-V套件的NFV伺服器R280-A3C。技嘉科技網通事業群總經理李宜泰強調,「技嘉NFV平台創新之處,在於內建高速網路處理器NPU(Network Processing Unit),讓Intel CPU的運算資源盡可能用於處理KVM虛擬主機執行程序;反之,OVS與Grism-V流量監控程式則交NPU執行,不佔用CPU資源。兩者搭配運行,以及針對封包交換與傳輸效能之優化,更勝於採取Intel DPDK技術的NFV平台。」

李宜泰進一步指出,採行虛擬化技術的網路應用元件(NF)若無法比照實體設備一樣受到監控,則NFV正式上線後恐有不小疑慮。因此,技嘉與PacketX的攜手合作,可彌補虛擬環境中最欠缺的流量監控,正是邁向NFV平台商轉的最後一哩路。