想要有效保護主機中各類重要的敏感資料,可藉由各種安全加密機制來做防護。只是當需要保護的對象是虛擬機器而非實體主機時,該怎麼辦呢?且看本文以實戰講解方式說明如何運用vSphere 6.7對於vTPM技術的支援,解決極機密虛擬機器資料的保護需求。

可能遭遇的問題及解決方式

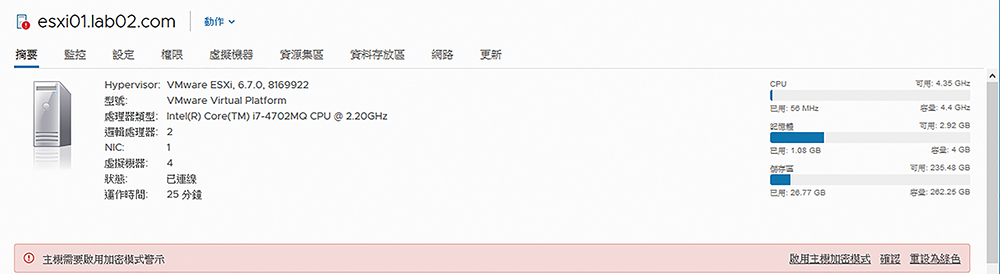

凡是結合金鑰管理伺服器所進行的任何加密保護,KMS主機都必須在啟動狀態下,並且與vCenter Server保持連線,否則受保護的虛擬機器所在ESXi主機,將會在「摘要」頁面中出現如圖18所示的「主機需要啟用加密模式警示」訊息。而當進一步點選「啟用主機加密模式」超連結時,也會在確認執行啟用後跳出「發生一般執行階段錯誤」訊息。

|

| ▲圖18 出現需要啟用主機加密模式的警示。 |

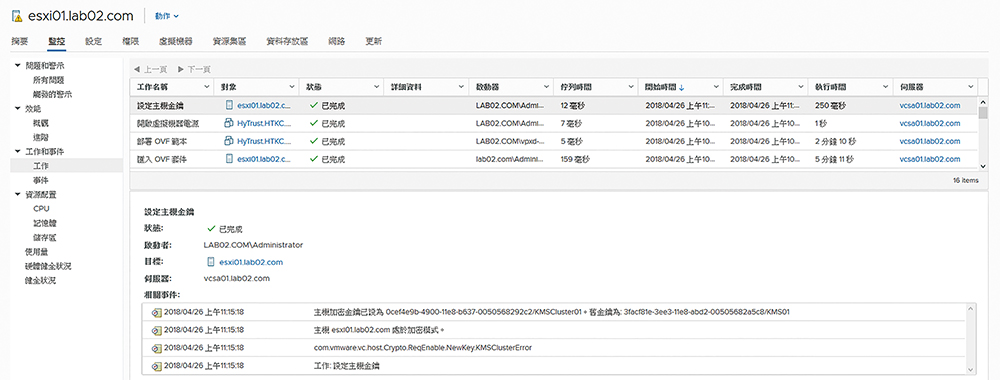

其實只要確認KMS的主機已在啟動中,而網路連線沒有異常,便可成功啟用主機加密模式,在「監控」→「工作和事件」→「工作」頁面中就會出現設定主機金鑰已完成的訊息(圖19)。

|

| ▲圖19 成功啟用主機加密模式。 |

無vTPM的加密方法說明

講解到這裡,大家可能會有一個疑問:「對於沒有啟用vTPM裝置的虛擬機器,是否也能夠在相容的Windows Guest OS中來使用BitLocker呢?」

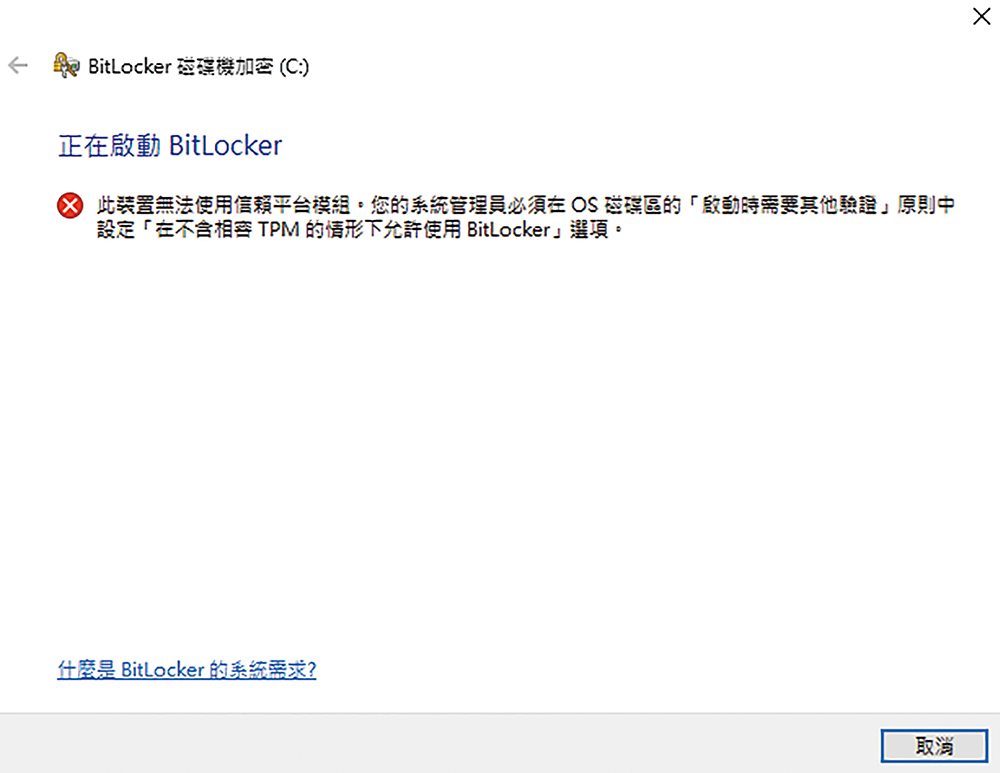

答案是可以,不過預設只能夠針對非系統的磁碟進行加密,否則會在啟動BitLocker的操作中,出現「此裝置無法使用信賴平台模組……」訊息,如圖20所示。

|

| ▲圖20 在系統磁碟啟動BitLocker。 |

不過,訊息中也提示了必須先完成相關Windows本機原則的相關設定,才能來啟動系統磁碟的BitLocker功能。至於採用這種做法的結果,與結合vTPM的方式有何差別?請繼續往下看。

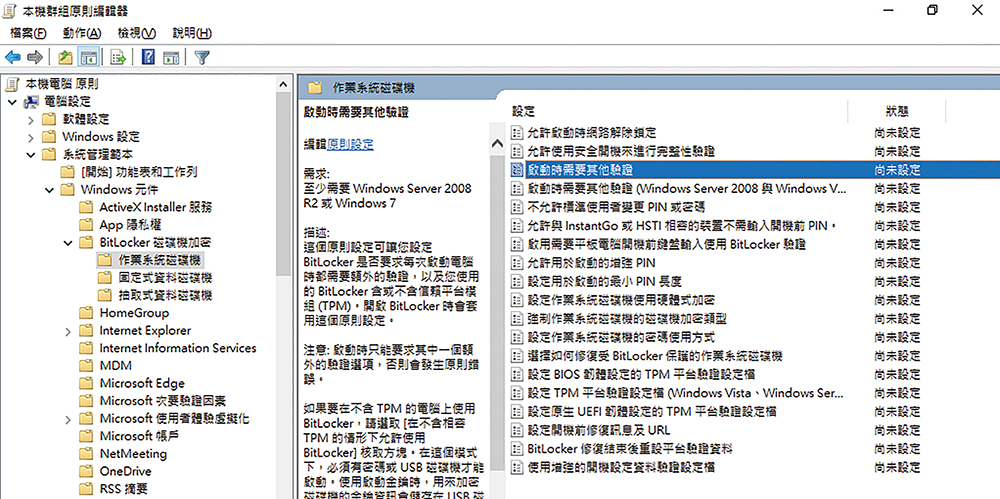

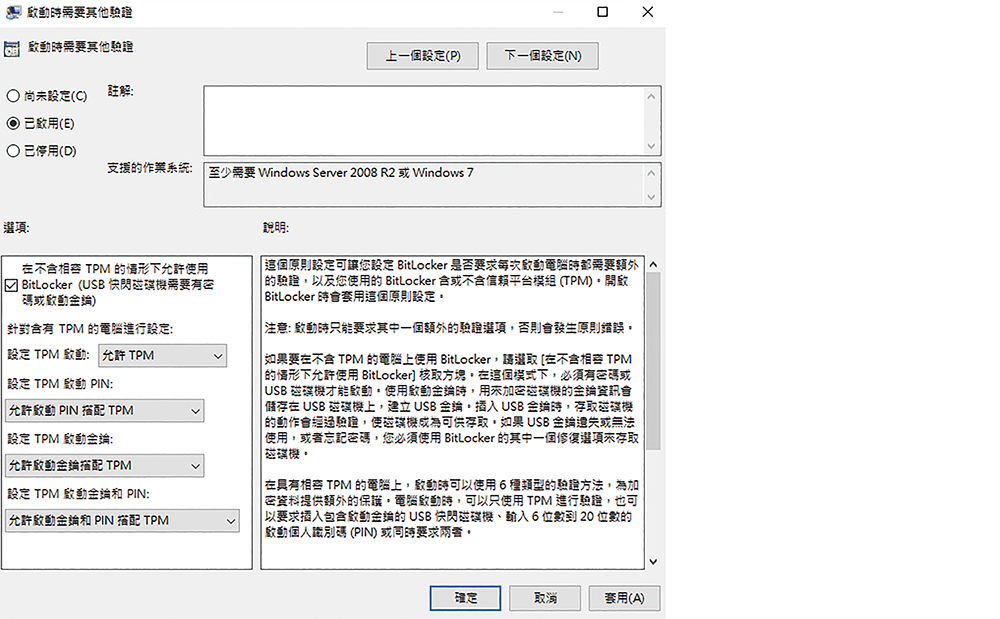

首先在「開始」→「執行」欄位內輸入「gpedit.msc」命令,以開啟「本機群組原則編輯器」介面。接著,展開至「電腦設定」→「系統管理範本」→「Windows元件」→「BitLocker磁碟機加密」→「作業系統磁碟機」節點頁面,如圖21所示點選並開啟「啟動時需要其他驗證」原則設定。

|

| ▲圖21 開啟本機群組原則編輯器。 |

如圖22所示,在「啟動時需要其他驗證」頁面內先點選「已啟用」,再勾選「在不含相容TPM的情形下允許使用BitLocker(需要密碼)」設定。然後,依序設定「設定TPM啟動PIN」選項為【允許啟動PIN搭配TPM】、「設定TPM啟動金鑰」選項為【允許啟動金鑰搭配TPM】,將「設定TPM啟動金鑰和PIN」選項變更成【允許啟動金鑰和PIN搭配TPM】,最後按下〔確定〕按鈕。

|

| ▲圖22 設定啟動時需要其他驗證。 |

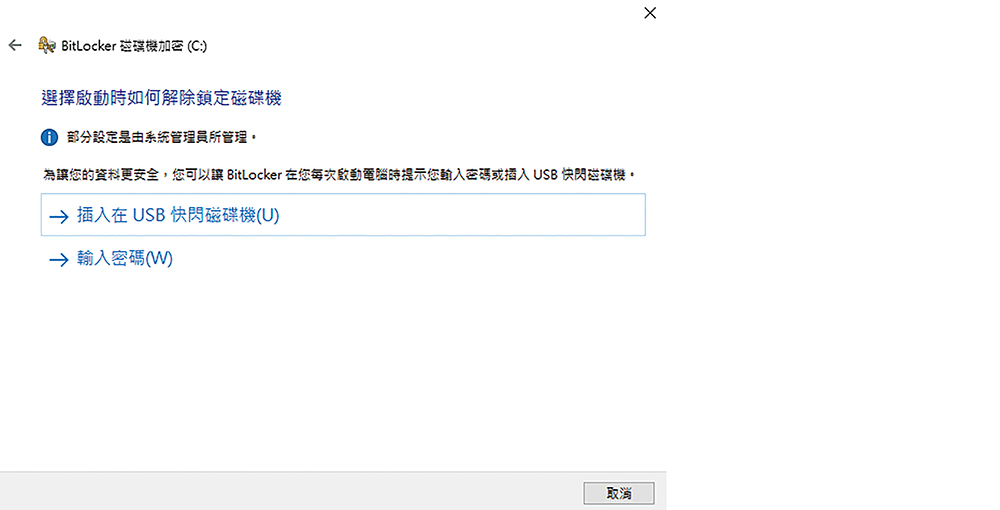

完成BitLocker的本機群組原則設定後,便可以立即再次執行系統磁碟的BitLocker功能。執行後,將會先出現「BitLocker磁碟機加密安裝程式」頁面,連續按下〔下一步〕按鈕,至「選擇啟動時如何解除鎖定磁碟機」頁面,如圖23所示可以選擇系統開機時的解鎖方式。若是針對一般商務人士的筆電,選擇「插入在USB快閃磁碟機」肯定是比較理想,但如果是主機房中的vSphere虛擬機器,選擇「輸入密碼」會比較方便。話說回來,這項設定便是BitLocker是否有結合vTPM(或TPM)的主要差異之處。

|

| ▲圖23 選擇如何解除鎖定磁碟機。 |