想要有效保護主機中各類重要的敏感資料,可藉由各種安全加密機制來做防護。只是當需要保護的對象是虛擬機器而非實體主機時,該怎麼辦呢?且看本文以實戰講解方式說明如何運用vSphere 6.7對於vTPM技術的支援,解決極機密虛擬機器資料的保護需求。

對於金鑰的管理方式,硬體式的TPM包含預先載入的簽署金鑰(Endorsement Key,EK),這裡面存放了私密與公開金鑰作為唯一的身分識別。至於軟體式的vTPM,則是透過VMCA(VMware Certificate Authority)或第三方憑證授權機構(CA)方案來提供這些金鑰。

使用金鑰管理伺服器

想要在vSphere 6.7中使用vTPM的虛擬機器加密功能,必須預先準備好金鑰管理伺服器(Key Management System,KMS),並且必須採用KMIP(Key Management Interoperability Protocol)的通訊協定標準。目前相容於此標準的KMS伺服器廠牌相當多,包括Dell EMC、IBM、EntIT Software、Fornetix、Gemalto以及HyTrust等等,其中HyTrust推出的HyTrust KeyControl是這裡推薦使用的。

從HyTrust KeyControl 4.1版本開始,除了已支援vSphere 6.7的整合,同時也提供了對於KMIP通訊協定1.1至1.4版本的支援,可以到其官方網站來下載使用。完成下載OVA檔案後,只要執行「部署OVF範本」,即可完成安裝。至於詳細的部署過程講解,可參考先前的專文介紹,在此僅概略重點說明。但請注意!如果要加密保護的目標作業系統不僅有Windows Server 2016與Windows 10,而是包含了更舊版本的64位元Windows,甚至於還包括Linux系列的發行版本,則可以考慮整合更進階的HyTrust DataControl解決方案。

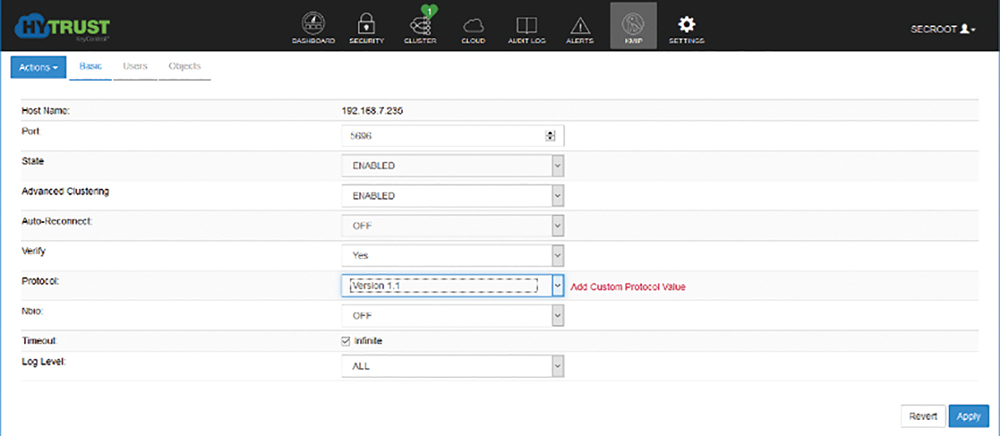

在完成HyTrust KeyControl部署並且登入該管理網站後,可透過「Actions」選單來新增其他管理員帳戶。接著點選至「KMIP」頁面,如圖1所示先將「State」欄位值設定成「ENABLED」,然後再把「Protocol」欄位值設定成「Version 1.1」,最後按下〔Apply〕按鈕完成設定。當完成此設定後,在「ALERTS」頁面中就會顯示「KMIP Server start」訊息。

|

| ▲圖1 配置HyTrust KMIP。 |

緊接著建立一個KMIP帳戶,以便讓後續的vCenter可以透過此帳戶來與HyTrust KeyControl系統建立信任的連線。KMIP帳戶建立完成後,在同樣頁面的「Actions」選單中點選【Download Certificate】,下載憑證檔案。

最後,以管理員身分開啟並登入vSphere Client網站。如圖2所示,點選至vCenter Server節點下的「設定」→「更多」→「金鑰管理伺服器」頁面中,然後點選「新增」KMS伺服器的連線配置。在新增設定的頁面中,僅須輸入新叢集的名稱、伺服器別名、伺服器位址以及伺服器的連接埠即可。

|

| ▲圖2 配置vCenter金鑰管理伺服器。 |

確認過憑證的主體名稱、發佈者資訊、憑證的有效日期、指紋編碼以及憑證的編碼等資訊沒有問題後,按下〔信任〕按鈕完成設定。緊接著,選取所建立的KMS連線設定,並點選「建立信任」超連結。

隨後,在「建立信任」頁面中選擇「上傳憑證與私密金鑰」並按下〔完成〕。最後,在「上傳憑證與私密金鑰」頁面中點選「上傳檔案」,皆選取上傳同一個憑證檔案,例如kmipuser.pem。

啟用加密虛擬機器

前面曾提及只要滿足六大先決條件,就可以對於新增或現行的虛擬機器啟用vTPM加密保護功能,然而,若尚未完成金鑰管理伺服器的部署,當開啟現行虛擬機器的「編輯設定」→「虛擬機器選項」頁面時,將會發現在「加密」→「加密虛擬機器」欄位設定中,如圖3所示出現了「需要金鑰管理伺服器」訊息而無法啟用加密功能的訊息。

|

| ▲圖3 無法啟用加密的虛擬機器。 |

如果是在滿足六大先決條件的情況下,除了可以對於現行相容的虛擬機器啟用vTPM加密功能外,也能夠在執行新增虛擬機器的設定過程中,如圖4所示在「自訂硬體」頁面中,按下〔新增裝置〕按鈕並挑選【信賴平台模組】選項,新增後,如果該欄位出現「存在」訊息,就表示能夠成功使用vTPM功能。

|

| ▲圖4 新增虛擬機器。 |