若從資料外洩的角度來評估虛擬化平台架構上的安全問題,只要虛擬機器的實體檔案落在惡意人士手中,一切存在於其中的敏感資料都將岌岌可危。本文將以實戰講解的方式,示範如何在VMware vSphere 6.5以上版本中,有效解除這一個潛在於虛擬化架構下的不定時炸彈。

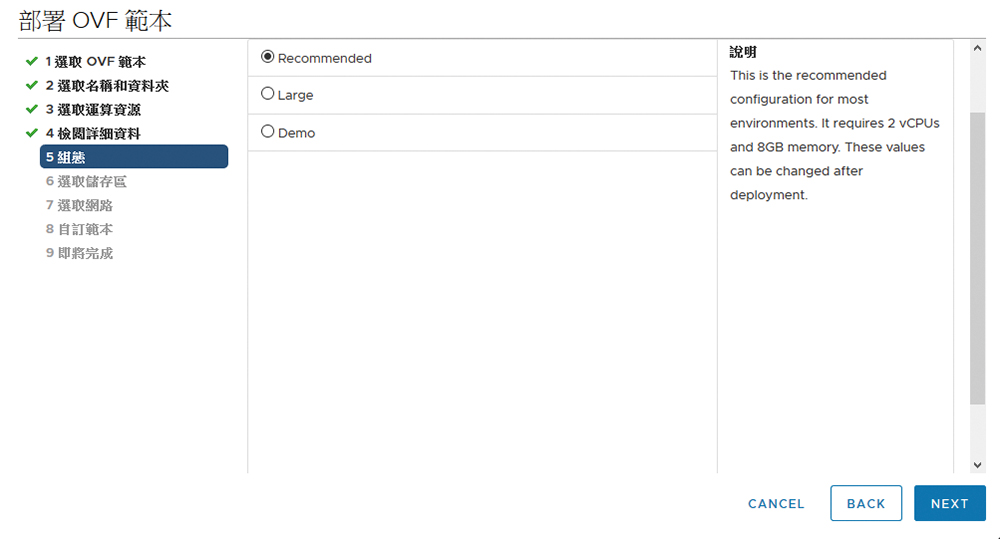

來到「檢閱詳細資料」頁面,可以查看到關於此OVA檔案的產品名稱、版本、廠商名稱、說明、檔案大小以及所需要的磁碟空間大小等資訊。按下〔NEXT〕按鈕,進入「組態」頁面後,可根據實際的架構規模來選擇適合的配置。其中「Recommended」適用於大多數的運作環境,它需要兩個vCPU與8GB RAM的配置,而「Large」適用於大型的運作環境,它需要四個vCPU與16GB RAM的配置。至於「Demo」,僅適用於測試環境(POC)與展示用途,它僅需要兩個vCPU與1GB RAM即可。選擇完畢,按下〔NEXT〕按鈕。

而「選取儲存區」頁面內,除了選擇虛擬機器的儲存區外,如果想要較好的執行效能,可使用預設的「完整佈建消極式歸零」的虛擬磁碟格式設定。相反地,如果只是測試用途,則改成「精簡佈建」設定,以節省更多的儲存空間。按下〔NEXT〕按鈕,繼續後續的設定。

在「選取網路」頁面中,可以為每個會使用到的來源網路設定相對的目的地網路。設定好了之後按下〔NEXT〕按鈕,進入「自訂範本」頁面,如圖5所示由上而下依序完成KeyControl虛擬機器的IP位址、主機名稱、網域名稱、子網域遮罩、閘道位址、DNS伺服器位址以及NTP伺服器位址的設定。其中,NTP伺服器位址的欄位,只要輸入所在國家中任一NTP的完整位址即可,本例輸入「tw.pool.ntp.org」。

|

| ▲圖5 自訂範本。 |

自訂的KeyControl虛擬機器IP位址,請務必牢記,因為後續的操作設定中將會使用到。設定完畢,按下〔NEXT〕。最後,在「即將完成」頁面中確認上述所有的步驟設定皆沒有問題,就可以按下〔FINISH〕按鈕開始部署,整個部署進度可以從下方的「最近的工作」清單中查看。

完成HyTrust KeyControl的OVF基本部署後,開啟此虛擬機器的操作介面。首先,會要求設定一組系統密碼來控管存取系統選單的使用權限。

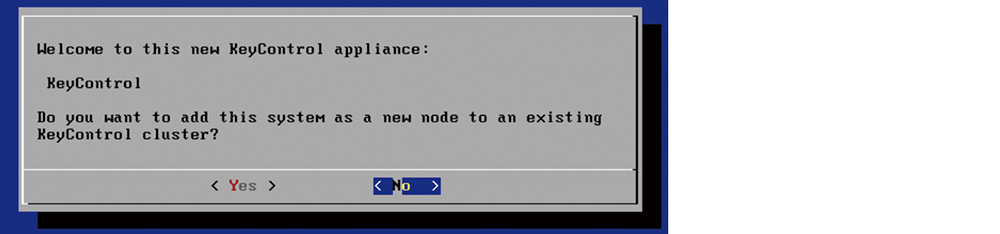

接著,出現如圖6所示的訊息頁面詢問是否要將此KeyControl系統加入至現行的KeyControl叢集,選擇「No」,因為這是新建立的第一部KeyControl系統,最後會提示此系統的連線管理網址(例如https://192.168.7.235)。後續所有的操作配置,都將在這個網站上完成。

|

| ▲圖6 設定新KeyControl節點。 |

配置HyTrust KeyControl

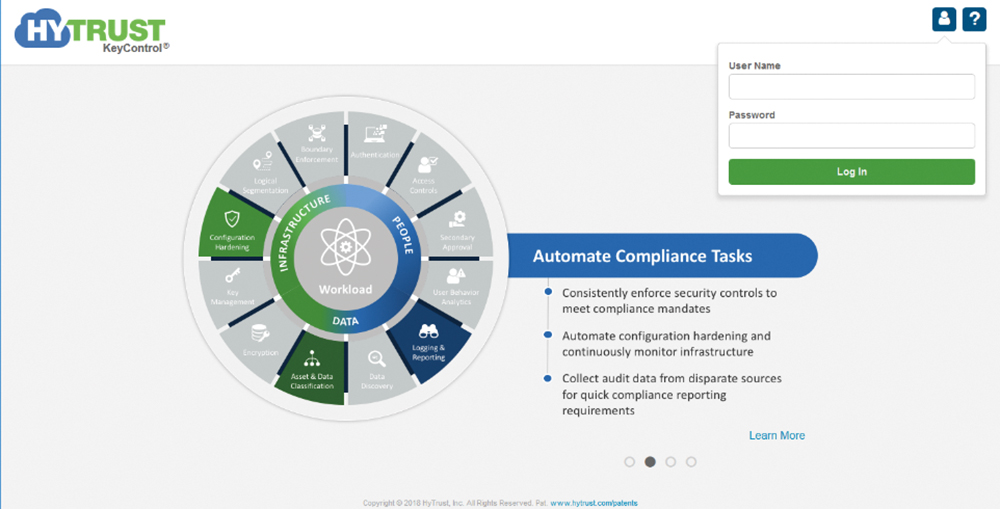

完成HyTrust KeyControl基本安裝與初始化設定之後,就可以根據它在初始化的網址提示來開啟網頁瀏覽器進行連線登入。圖7所示是它的登入頁面,而系統預設的管理員帳號與密碼是secroot和secroot。首次登入後,會要求變更密碼。

|

| ▲圖7 登入HyTrust KeyControl網站。 |

緊接著出現「Configure E-Mail and Mail Server Settings」頁面,在此可以設定內網中負責用來傳遞HyTrust KeyControl系統訊息的寄件者E-mail地址、Mail Server位址、連接埠、帳號以及密碼,然後按下〔Send Test Email〕進行訊息接收測試。也可以選擇不要使用此訊息通知功能,只要將「Disable e-mail notifications」選項勾選即可。最後,按下〔Update Mail Settings〕按鈕儲存設定。

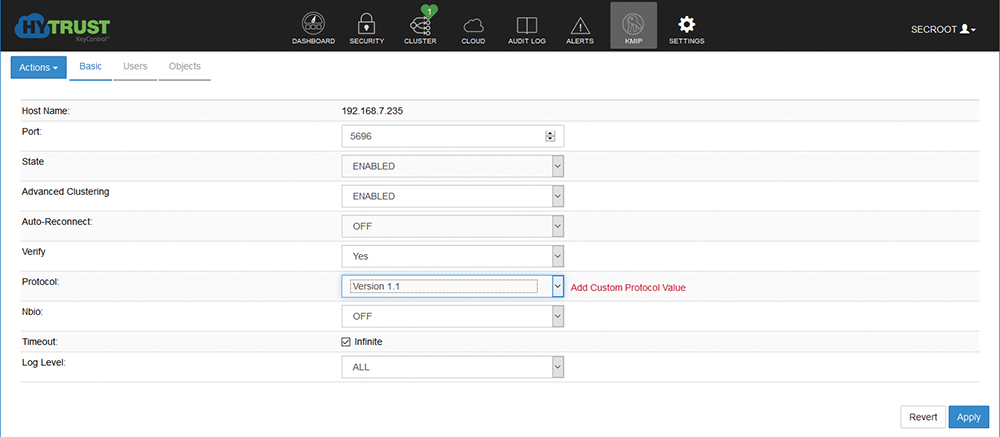

登入之後,可以在「SECURITY」的「Users」頁面中,查看到在預設的狀態下只會有一個管理員的帳戶,可以透過「Actions」選單來新增其他管理員帳戶。接著,如圖8所示點選至「KMIP」頁面。在此先將「State」欄位值設定成【ENABLED】,然後再將「Protocol」欄位值設定成【Version 1.1】並按下〔Apply〕按鈕來完成設定。當完成此設定之後,就可以在「ALERTS」頁面中查看到「KMIP Server start」訊息。

|

| ▲圖8 KMIP基礎配置。 |

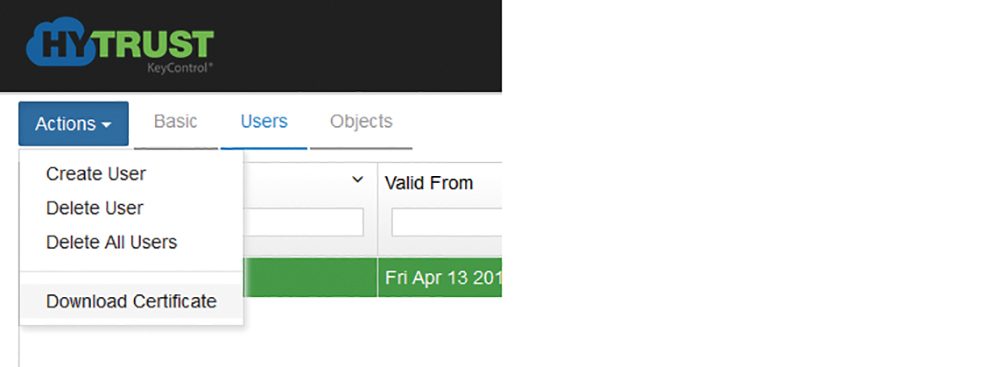

緊接著,可以建立一個KMIP帳戶,以便讓後續的vCenter能夠透過此帳戶與HyTrust KeyControl系統建立信任的連線。同樣地,在KMIP頁面中點選至「Users」子頁面。再點選「Actions」選單中的【Create User】,來開啟「Create a New User」頁面。這裡僅須輸入新的帳戶名稱(例如kmipuser)、憑證到期日,不必設定密碼。按下〔Create〕按鈕,完成新帳戶建立。

完成建立KMIP帳戶後,如圖9所示,在同樣頁面的「Actions」選單中點選【Download Certificate】選項,完成憑證檔案的下載,並將它妥善保存。

|

| ▲圖9 開啟KMIP用戶操作選單。 |

在上一步驟中所下載的憑證檔案會是一個ZIP的壓縮檔,將它解壓縮後,會發現有兩個.pem的憑證檔案。其中以帳戶名稱所命名的憑證檔案(例如kmipuser.pem),便是後續在vCenter設定中將會使用到的檔案。

建立KMS伺服器連線

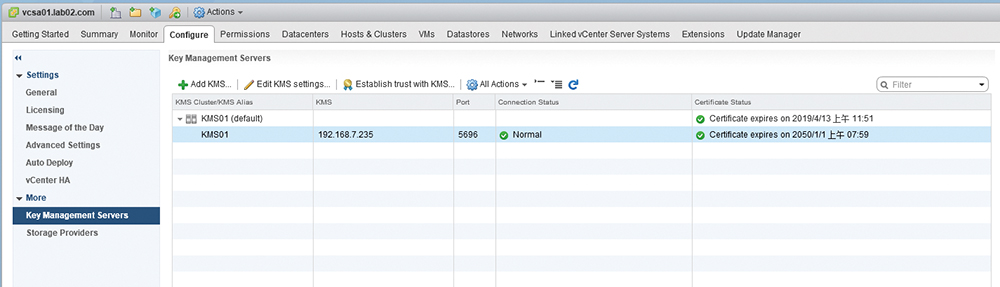

接下來,將操作的焦點轉移到vCenter。開啟並登入vSphere Web Client網站,然後依序點選至vCenter Server節點的「Configure」→「Key Management Servers」頁面。在如圖10所示的範例中,可以發現已經完成一筆KMS伺服器的連線配置,在系統預設的狀態下,並沒有任何的連線配置。緊接著,點選「Add KMS」超連結來新增。

|

| ▲圖10 KMS伺服器連線管理。 |

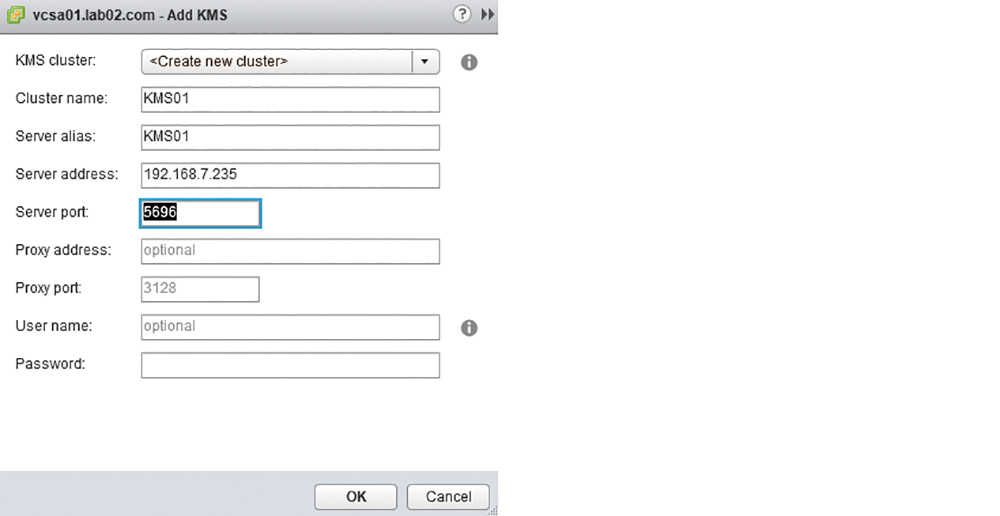

如圖11所示,在「Add KMS」頁面中,僅須輸入新叢集的名稱(Cluster name)、伺服器別名(Server alias)、伺服器位址(Server address)以及伺服器的連接埠即可,其餘的欄位都可以省略。其中連接埠的號碼預設即是「5696」,如果vCenter Server與HyTrust KeyControl系統之間有相隔防火牆,就必須特別注意此連接埠的開放,最後按下〔OK〕按鈕。

|

| ▲圖11 新增KMS伺服器連線設定。 |