不用花大錢,也可以守護企業邊際網路的閘道安全,以開放原始碼為基礎的整合式威脅管理系統的Untangle NG Firewall,就能夠嚴格篩選主要的網路封包進出情況。

做好入侵防護管理

入侵防護(Intrusion Prevention)是Untangle NG Firewall的一項重要應用程式,不僅免費提供,其內建的特徵資料庫還提供了超過3,400筆的規則判斷,讓任何可能的入侵行為以及掃描、偵測等可疑動作,在侵害到內部網路的用戶端電腦和伺服器系統之前,便遭到該服務的封鎖。

不過,此安全服務雖然功能強大,但仍得根據企業網路的實際需要來適時選擇所要檢測的項目,因為如果全盤啟用,可能多少會衝擊到網路的效能。

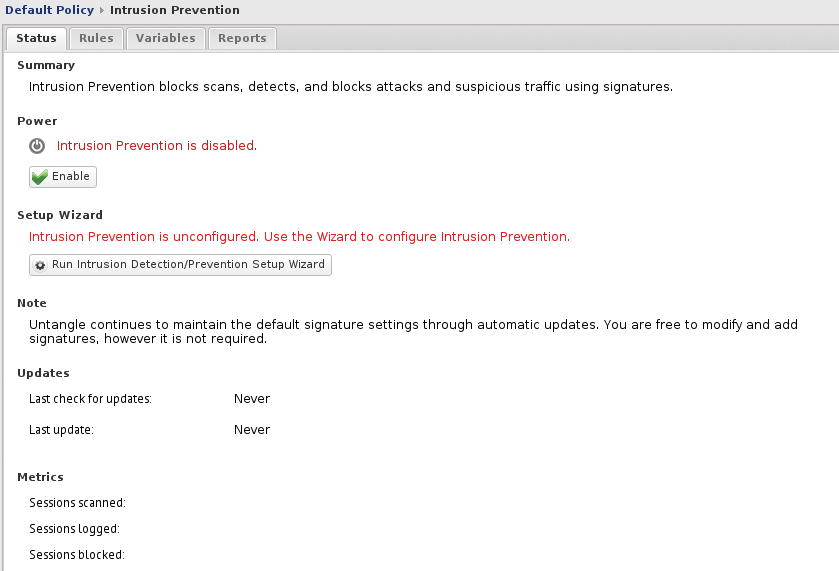

圖40所示就是入侵防護應用程式的管理頁面,首次啟用時,建議按下〔Run Intrusion Detection/Prevention Setup Wizard〕按鈕來開啟精靈設定頁面,後續再根據實際需要的狀況,到〔Rules〕頁籤內進行調整即可。

|

| ▲圖40 進行入侵防護管理。 |

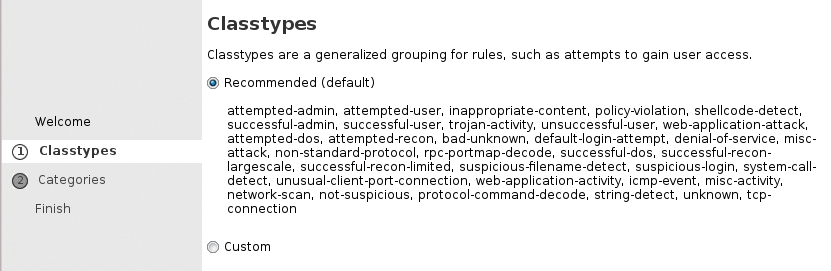

如圖41所示,在精靈的設定頁面中,可以分別針對不同的等級類型與分類,來挑選所要使用的檢測規則。例如,在「ClassTypes」頁面中的「Custom」設定中,唯一勾選較高(High)等級類型的偵測項目。而對於不同行為特徵的處理動作,可決定要直接進行封鎖(Block)或是僅記錄(Log)。

|

| ▲圖41 等級類型設定。 |

整合第三方帳戶驗證服務

想要限制企業網路中特定的IP位址或帳戶才能夠連線Internet網路,是許多IT單位的控管需求之一。關於這項需求只要善用內建的Captive Portal免費模組即可做到一半的控管目的。

為何只能夠達到一半的需求呢,這是因為它本身的控管功能,即可做到對於內部IP位址以及本機目錄服務帳戶的驗證,但若想要做到整合第三方目錄服務的驗證機制,例如許多企業都在使用的Active Directory,則需要加購Directory Connector模組才能夠進行連接。

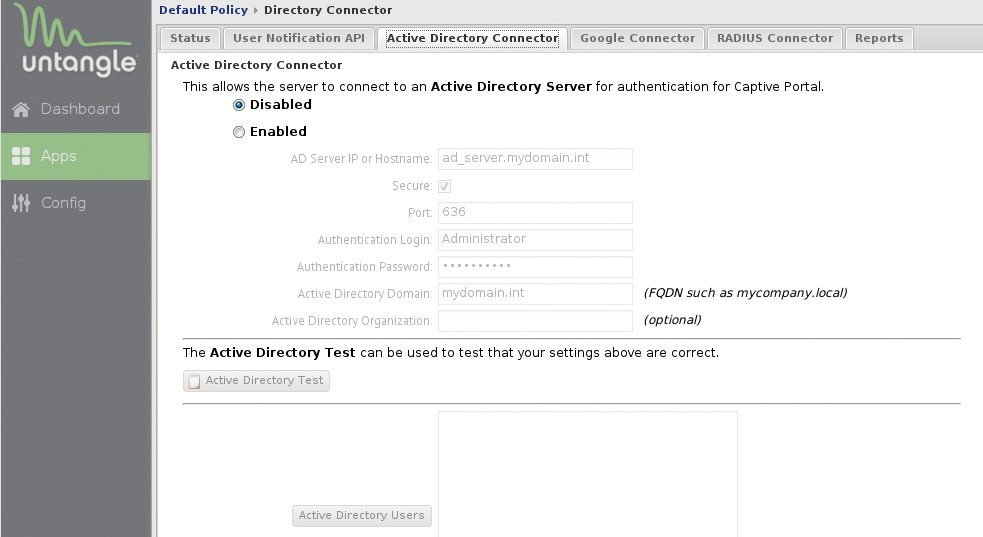

如圖42所示,關於Active Directory連接器的啟用設定,只要輸入公司目前的網域控制站(DC)位址與登入資訊,再按下〔Active Directory Test〕按鈕並通過連線測試之後,後續即可正式使用網域帳戶的登入資訊,來決定哪一些網域使用者可以連線Internet,甚至於只開放特定的時間區間(例如中午12:00-1:00),讓這一些受控管人員能夠連線網際網路。

|

| ▲圖42 進行目錄連接器管理。 |

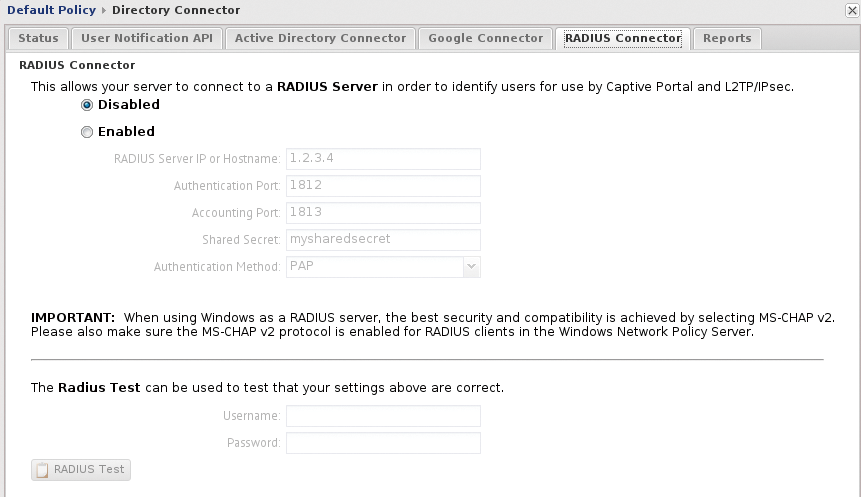

如果想要同時控管內部使用者帳戶對於Internet網路的存取,以及從遠端進行VPN網路的連線權限,可以採用如圖43所示的「RADIUS Connector」設定。此功能的使用,若是搭配Windows Server 2008以上版本的網域環境,則必須預先準備一部安裝有NPS(Network Policy Server)角色的伺服器來開啟RADIUS Server的驗證服務,並且最好是選擇以MS-CHAP V2協定方法來進行身分驗證。在此完成設定之後,同樣可以透過輸入一個使用者帳號,來測試一下雙方的連線與驗證機制是否成功。

|

| ▲圖43 設定RADIUS連接器。 |

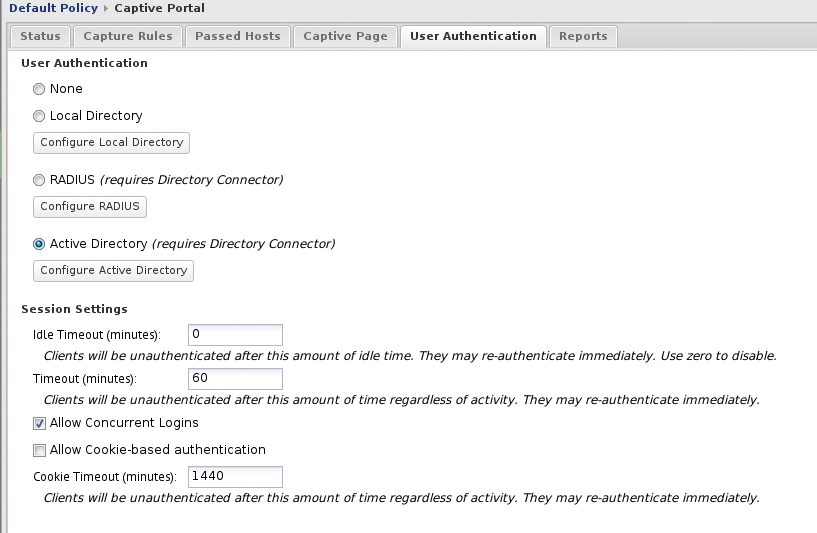

成功完成Directory Connector的設定與測試之後,就可以開啟「Captive Portal」設定頁面。在〔User Authentication〕頁籤內,如圖44所示只要選取目前已啟用的目錄連接器即可。進一步還可以設定是否允許相同帳號的同時間登入,以及是否允許採用Cookie功能的驗證連線。

|

| ▲圖44 Captive Portal使用者驗證設定。 |

在VPN連線使用者驗證功能的部分,除了要安裝IPSec VPN模組外,還必須開啟它的〔VPN Config〕頁籤來指定使用RADIUS驗證功能才行。

在使用過許多Untangle的免費模組之後,會覺得它在實務上確實能夠幫企業網路的安全控管達到有效的防護作用,而且運行的效能也當滿意,此時可能會想要進一步讓此設備的運作兼具多個WAN的容錯備援能力以及網路流量負載平衡,可以考慮加購「WAN Failover」與「WAN Balancer」模組,來解決高可用性與高可靠度的需求面。

結語

由Untangle所推出NG Firewall開源軟體可以讓使用者深刻感受到,並非得昂貴或名牌的產品才能夠讓企業IT獲得最大的投資效益。因為在許多情況下,網路的安全與否,其關鍵在系統管理者是否已於平日的營運當中就做好對於它的監視與維護工作,例如有沒有定期地檢視各種流量報告來了解哪一類的應用程式流量在迅速持續增加中,或是哪些攻擊手法忽然增加等等,藉此適時地調整各種安全政策與防護規則。有了良好的維護作業習慣搭配優質的資安方案,即便是採用一系列開源軟體,也能夠幫企業打造出安全無虞的網路環境。

<本文作者:珊迪小姐,狂熱於異質系統整合架構研究。現任企業IT資安顧問。>