在搭載UBA的SIEM平台中部署既有的偵測規則,加上機器學習應用程式長時間分析使用者行為,可讓SOC分析師輕易察覺惡意行為,全面改善安全營運、調查與應變作業流程,提高工作效率,將SIEM打造成性能更加強大的安全營運平台,讓內部威脅無所遁形。

網路的普及促進了資訊流通,同時也給予了有心人士更多行不法之事的管道。近年來,層出不窮的資安事件,不但破壞性高,且影響甚鉅,可能擴及多個機構,或涉及大量敏感資訊。根據Forrester、SANS等研究報告指出,這些具高威脅性的資安事件,有高達約60%與內部人員有關,如懷有惡意的員工、外包商或是帳號被盜用的使用者。

大多數企業組織對來自內部的攻擊事件越來越憂心忡忡。對企業組織來說,與內部使用者相關的攻擊事件是不同於以往的挑戰。

根據《哈佛商業評論》表示:「比起外部駭客,內部人員更可造成嚴重的危害,這是因為他們可以更輕易地存取系統,而且接觸系統的機會也更多。內部人員可造成的危害包括中斷營運、智慧財產遭竊、損害商譽、降低投資人與客戶信心以及將敏感資料洩漏給第三方(包括媒體)。」

姑且不論造成攻擊的是心懷不軌的員工、不誠實的外包商或無心之過,企業還是需要快速且有效地處理內部威脅。

辨別內部威脅

目前為止,企業組織不斷專注於保護IT環境、杜絕外部威脅,砸下重金來進行邊界防禦。但是,這些專為邊界防禦設計的工具無法有效偵測或遏止內部威脅。再者,現今的資安團隊採用的服務供應商與工具過多,處理流程也過於複雜。對於辨別內部威脅所需的工作,例如彙集資料、掌握使用者活動、行為與存取資產的狀況,無疑對SOC分析師帶來異常艱難的挑戰。其中的多數工作更必須手動完成,因此在面對威脅的當下無法及時應對,在分析師察覺惡意行為之前,有心人士早已發動多次攻擊。

資安團隊應尋求專為全面簡化複雜的安全作業流程而設計的使用者行為分析(UBA)功能,例如應該妥善運用已完成彙整並載入至安全情報及事件管理(SIEM)平台的日誌和流量資料,快速洞察可疑行為並採取行動。如此一來,SOC分析師就能全面掌握使用者的活動、資產狀況與內部威脅的變化。

簡化行為分析

舉例而言,IBM將UBA整合至QRadar SIEM平台,如此一來,SOC分析師將不再需要學習新工具,UBA應用程式可運用並彙整於SIEM平台上的日誌和流量資料,快速洞察內部可疑行為。

這種做法可偵測出其不意的異常行為、行為規則與分析偵測使用者行為變異,以簡化監控、偵測與調查流程,協助安全分析師提升生產力與內部威脅的管理效率。這樣一來,分析師只要在滑鼠上點幾下,就能夠分析行為模式、評定使用者風險分數,並針對特定內部人員進行調查或新增至觀察名單。

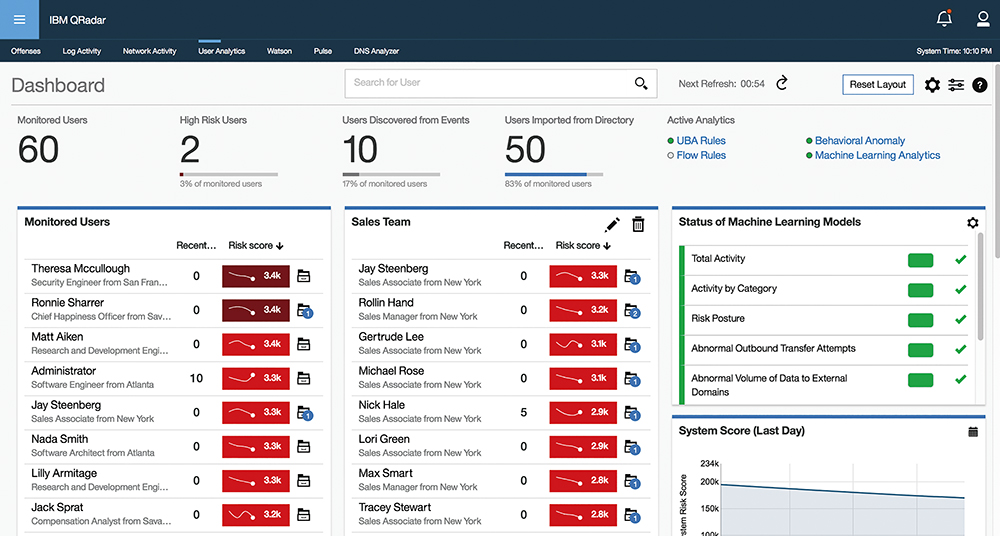

目前,QRadar管理者可以從X-Force App Exchange下載UBA應用程式,以開始監控具有風險的活動並偵測內部威脅,如圖1所示。

|

| ▲圖1 利用UBA應用程式監控具有風險的活動並偵測內部威脅。 |

偵測惡意行為

握有權限的使用者以及高重要性資產最容易成為攻擊的目標,因此這些使用者的行為與資產的使用狀況必須列為優先監控對象,對其持續進行分析與評估,才能有效偵測出異常活動的徵兆以及風險行為,進而採取修正行動來處理威脅事件。