在搭載UBA的SIEM平台中部署既有的偵測規則,加上機器學習應用程式長時間分析使用者行為,可讓SOC分析師輕易察覺惡意行為,全面改善安全營運、調查與應變作業流程,提高工作效率,將SIEM打造成性能更加強大的安全營運平台,讓內部威脅無所遁形。

QRadar UBA應用程式會根據每個異常活動或所觸發的偵測規則核算風險分數。當一個使用者的行為被各種偵測規則所核定後加總的風險分數超過定義臨界值時,此應用程式會將其鑑別為高風險的使用者。資安團隊可以檢視此使用者的相關活動,以確認該使用者是否為有意滲透網路的惡意使用者。

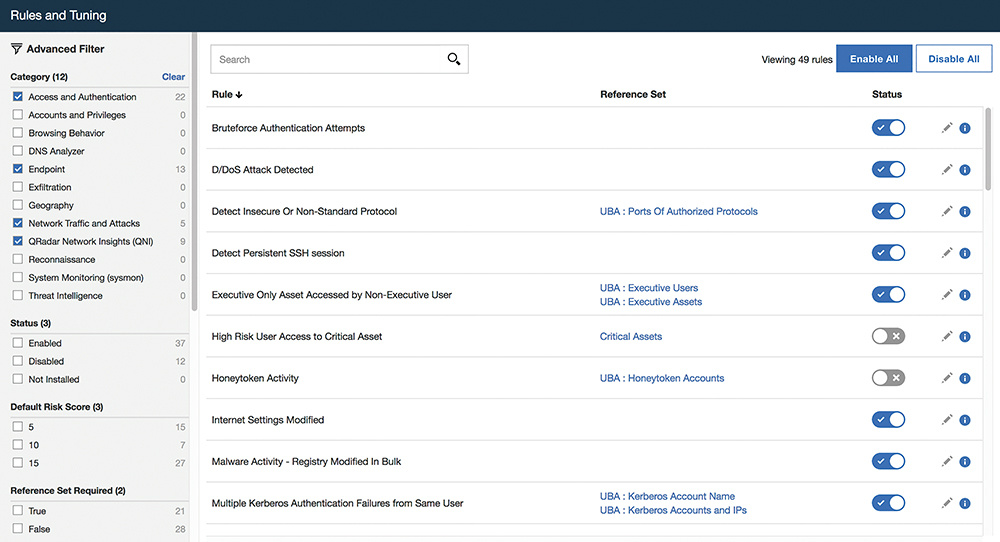

SOC分析師也可以用於部署與使用者存取行為、網路及流程異常相關的偵測規則,如圖2所示。

|

| ▲圖2 部署與使用者存取行為、網路及流程異常相關的偵測規則。 |

這些偵測規則會根據使用者存取系統及企業資產的方式,或使用網路資源的方式來識別使用者行為,協助偵測潛在威脅和遭盜用的帳號。

使用者行為分析案例

以下分成四大部分,來探討使用者行為分析案例。

第一部分:使用者存取案例

不正常存取或異常登入行為表示可能有惡意使用者正在嘗試取得你的網路和資料存取權,可以啟用一些偵測規則來監控使用者帳號的存取及登入相關的威脅。

舉例來說,如果使用者從公司沒有官方據點的異常地理位置(例如俄羅斯、伊朗或伊拉克)存取內部網路,這表示可能有不良人士正利用已遭破解的憑證入侵內部網路。此外,如果使用者在渡假但其帳號在休眠狀態卻存取專有資料,這也表示憑證可能已遭破解。

與使用者存取相關的偵測規則,則可分為以下幾類:

異常存取

包括使用者從匿名來源存取帳號、使用者存取登入異常、傳遞雜湊、利用服務或機器帳號存取Windows、重複的未經授權存取、未經授權存取,以及孤立、撤銷或暫停帳號使用。

重要/具有風險的資產

包括使用者存取(重要資產存取失敗)、使用者存取具有風險的資源。

具有權限的使用者

例如首次權限提升(First Privilege Escalation)、可疑的特許活動(首度觀察到的特許使用)、可疑的特許活動(很少使用的權限),以及最近的使用者活動更新(特許)。

異常活動

譬如使用者行為(發現階段作業目的地異常)、發現使用者事件頻率異常(類別)、更新使用者查看的重要系統。

時間與地理位置

包含使用者地理位置(從異常位置存取)、使用者地理位至異常,以及使用者地理位置變更。

第二部分:網路與流程案例

網路與流程事件以及資料也能有效地指出使用者行為的異常或已遭到外部人士利用。例如,如果多個傳送伺服器送出主旨內容完全相同的電子郵件,這表示可能出現鎖定員工的網路釣魚行為。此外,它也可以辨識可能帶來攻擊的具有風險行為。以下列出一些常用的、與網路及流程相關的偵測規則:

‧偵測持續的SSH階段作業

‧偵測到D/DoS攻擊

‧網路流量:擷取、監控與分析程式使用

‧QNI – 存取不安全的服務 – 憑證已過期

‧QNI – 存取不安全的服務 – 憑證無效

‧QNI – 存取不安全的服務 – 自簽署憑證

‧QNI – 存取不安全的服務 – 公開金鑰長度不足

‧QNI – 觀察到與惡意軟體威脅相關的檔案雜湊

‧QNI – 觀察到跨多重主機的檔案雜湊

‧QNI – 在已遭拒絕的收件人偵測到可能的垃圾郵件∕網路釣魚嘗試

‧QNI – 偵測到多台傳送伺服器可能送出垃圾郵件∕網路釣魚主旨

第三部分:運用X-Force威脅情資的案例

由於已經進行整合,因此也可以運用IBM X-Force Exchange威脅摘要中的資訊,來識別出現具有風險行為的使用者。例如,有使用者透過具風險的URL存取有問題的內容,或本端使用者∕主機嘗試連結至惡意軟體或傳送垃圾郵件的主機伺服器。常用的偵測規則有:

‧X-Force風險IP:匿名化

‧X-Force風險IP:殭屍網路

‧X-Force風險IP:動態

‧X-Force風險IP:惡意軟體

‧X-Force風險IP:垃圾郵件

‧X-Force風險URL

第四部分:與資料洩漏相關的端點活動案例

如要找出惡意活動,只要監控資料洩漏活動的端點,保證大豐收。例如,有一位員工在離職前一天可能試圖複製企業組織的機密資訊,包括資料、財務報表、客戶名稱,並上傳至外部雲端儲存應用程式。只要部署異常資料量上傳至外部網域偵測規則,即可輕鬆偵測異常行為,並對惡意員工採取適當反制。下方偵測規則能協助使用者辨別網路端點與外部來源間的異常活動: