在上次的篇幅中,已示範了如何成功地將OpenVAS安裝至伺服器,而本文將繼續介紹如何設定、使用及操作OpenVAS的Web GUI介面「Greenbone Security Assistant」。

接續前文,安裝好Greenbone Security Assistant(GSA)之後,本次的目標是建立一個自動檢查機制,用來定期檢查設備和伺服器,而在檢查完成後,也會自動寄送Report給管理者。首先,示範如何使用OpenVAS進行一次性的檢查。

使用OpenVAS進行一次性的檢查

經過漫長的安裝過程,終於可以登入Greenbone Security Assistant的網頁介面。輸入其網址「http://IP」或「https://IP」均可連入,登入畫面如圖1所示。

|

| ▲圖1 OpenVAS Greenbone Security Assistant Web GUI。 |

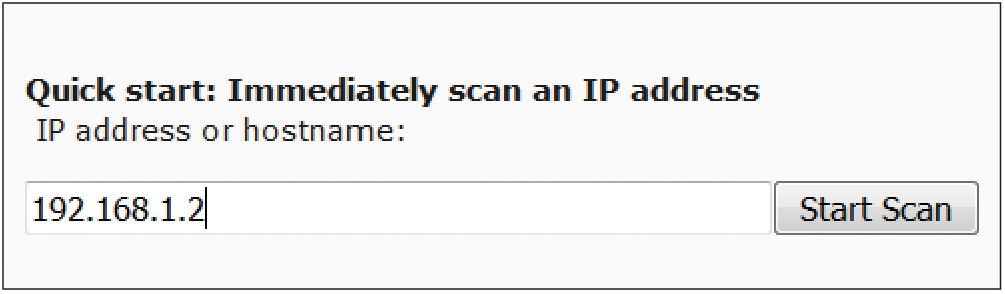

登入之後,直接使用Quick Start功能來做測試,輸入所要掃描設備(或電腦)的IP,並按下〔Start Scan〕按鈕,如圖2所示。在此也可以輸入「192.168.1.0/24」來掃描整個網段、輸入「192.168.1.2-10」掃描特定範圍,或者輸入「192.168.1.3,192.168.1.4」用逗號來區隔欲掃描的電腦,可同時掃描數台電腦。

|

| ▲圖2 使用Quick start進行掃描。 |

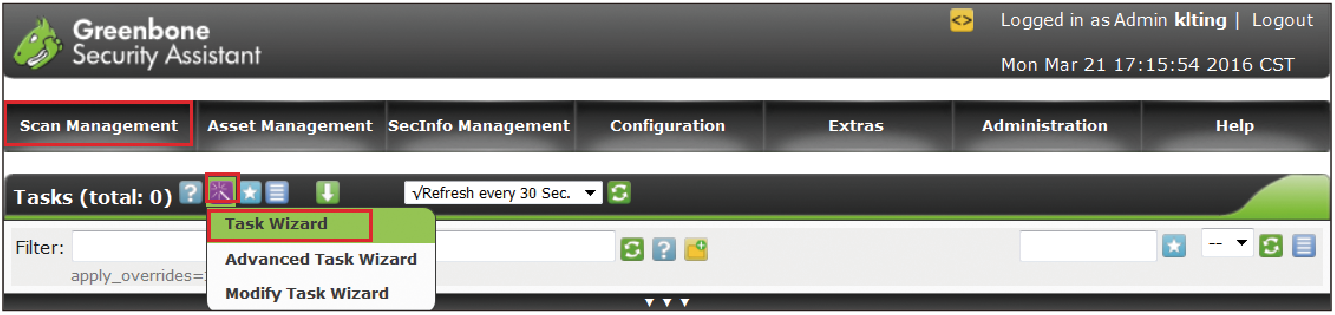

此功能與先點選左上角【Scan Management】再點選Tasks上方選單【Task Wizard】的作用相同,操作方式如圖3所示,它會使用預設的檢查功能做一次性的檢查。

|

| ▲圖3 使用Task Wizard啟始預設檢查。 |

此時若登入設備的CLI,就會發現openvassd正在執行描掃的動作:

此外,也可以看出它使用NASL(Nessus Attack Scripting Language)進行掃描。如前述,此為啟始一個使用預設設定的掃描,接著介紹如何更改Greenbone Security Assistant掃描的預設設定。

修改Greenbone Security Assistant預先設定

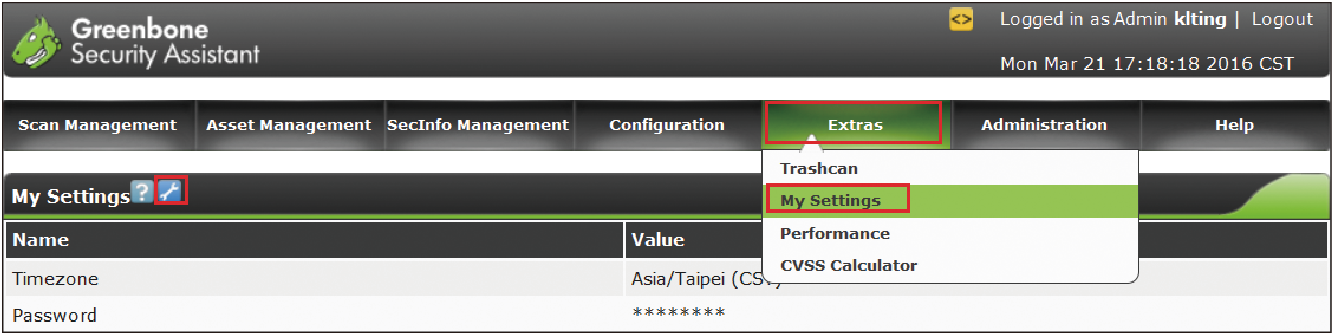

先點選【Extras】裡面的【My Settings】,再點選左上方的工具圖示,進行設定的變更,如圖4所示。在Greenbone Security Assistant中,工具圖示均用以調整設定。

|

| ▲圖4 修改Greenbone Security Assistant相關設定。 |

為了讓報表的產出時間能符合自身的規劃以利比對,必須調整Timezone設定,將之設定為「Asia/Taipei」,選擇後,記得拉到畫面最下方選擇Save My Settings。此外,掃描的規則亦可先做設定,它會改變掃描時的預設值。

在此進行修改後,若之後再透過Task Wizard進行掃描,其掃描行為亦會變更。接著介紹兩個重要的設定:

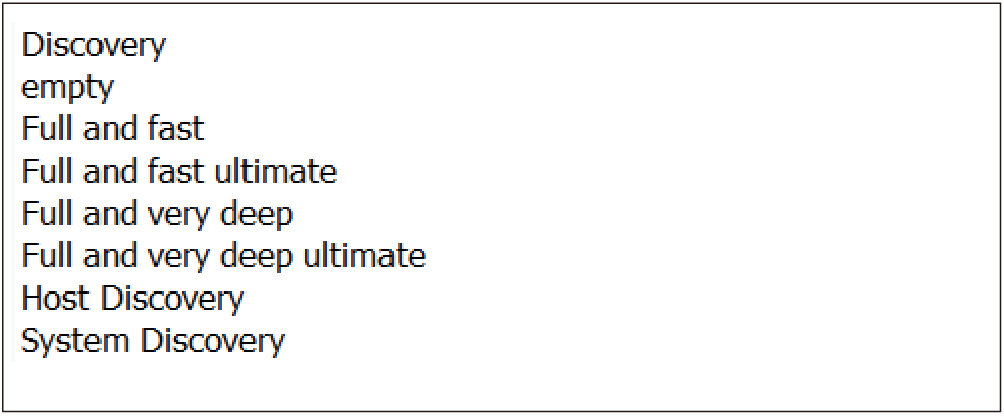

·Default OpenVAS Scan Config:此設定會影響掃描的深度,從最淺層的Discovery到最深層的Full and very deep ultimate,以及用來大量找尋設備的Host Discovery,和取得系統資訊的System Discover,相信可以滿足使用者的各式需求。圖5所示為所有選項的列表。

|

| ▲圖5 可供選擇的Default OpenVAS Scan Config。 |