在F5 Labs威脅情資實驗室近期發布的調查統計報告中指出,攻擊者只要花費20美元,就可訂閱DDoS攻擊服務發動300Gbps流量。

DDoS雲端服務容易取得,價格又便宜,即使完全不懂技術,只要花錢即可發動,照說應是相當受重視的資安威脅。「台灣企業在遭受攻擊勒索當下確實非常認真看待,但事件過後似乎又很快淡忘,」F5台灣區資深技術經理許力仁實際觀察,之所以欠缺積極的動力,主因在於本土企業數位化程度並不高,即使網路應用服務停擺,立即切換回傳統工作模式仍舊可繼續營運。但隨著各行各業朝向數位化發展,任何足以造成營運中斷的現代化攻擊,勢必不容再小覷。

「其實DDoS攻擊手法每年都有不同變化,只要數位化的浪潮持續發展,透過網路發動的攻擊就不會停止。例如目前檯面上的金融業者,幾乎都在發展數位化應用模式,未來陸續上路之後,若無通盤計畫,恐影響數位發展前進的腳步。」許力仁說。

嚴防應用程式DDoS手法導致資源耗盡

就DDoS攻擊手法來看,F5 Labs威脅情資實驗室的統計資料顯示,以UDP Flood手法最多,利用不需要三方交握即可向伺服器發出連線請求的UDP協定特性,偽造來源位址指向攻擊標的IP位址的封包,接收到的應用程式會回應處理狀態,導致該IP位址彙集回應封包產生大規模流量而影響正常運行。近期的Memcached,以及NTP、DNS、BIND反射放大式攻擊皆為UDP Flood變換手法所致。然而,許力仁認為,真正難以處理的DDoS攻擊是針對應用程式發動,由於大多為量身客製的惡意程式,多數企業難以有足夠技術能力因應與緩解。

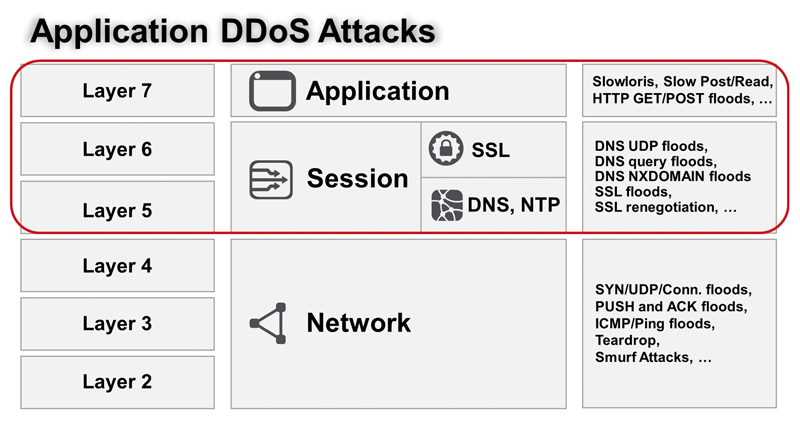

所謂的應用程式DDoS攻擊,例如殭屍電腦利用HTTP通訊協定中的GET方法,發送大量瀏覽網頁請求封包,應用程式往往因耗費過多資源處理導致不堪負荷而中斷服務。然而多數清洗中心或實體設備,主要是處理Layer 3/4封包,反而不易解決Layer 7的HTTP Flood這類資源耗盡型的DDoS攻擊。

|

| ▲在伺服器前方建置DDoS防護措施,才可清楚掌握連線數與封包內容,來抵擋應用層的攻擊。 |

防禦HTTP Flood須具備一定規模資料量與分析判斷能力。現代進階攻擊手法則更會模擬人的行為,以使用者點選網頁瀏覽順序來混淆,逃避被偵測與攔阻。再加上如今盛行HTTPS全網站加密,使得DDoS攻擊清洗服務的供應商根本無法解密檢查,企業用戶也不敢把憑證交給流量清洗中心。

如此狀況下,必須由具備解析Layer 7能力的實體設備偵測,搭配雲端清洗中心服務才得以解決。「我們本就擁有Proxy技術,能夠看到Layer 7流量,較傳統深度封包檢測技術可取得更多應用層狀態,搭配運用參數即可判斷是否為DDoS攻擊。Layer 3/4的洪水攻擊交給Silverline負責清洗,應用程式型態的攻擊通常封包不大,可能100M就已經相當大了,所以建議採用自建方式,透過DDoS防護設備,建置在伺服器前方,可以看到連線數與內容,即可抵擋應用層攻擊。」許力仁說。

依清洗後流量計價更具經濟效益

|

| ▲ F5台灣區資深技術經理許力仁指出,儘管現行主流DDoS攻擊手法大多採以反射放大式攻擊,利用Layer 7發動的攻擊雖尚不多見,但是威脅性並不亞於癱瘓式攻擊,基於實體設備偵測搭配清洗中心服務才得以建立完整防護。 |

市場上可選用的DDoS緩解服務類型,防護等級事實上有所差異,許力仁指出,F5 Silverline提供的雲端清洗中心,是為了因應DDoS攻擊所設計,但是對於主流的雲端平台供應商,甚至是上游ISP而言,DDoS緩解僅為眾多服務項目中的一種,通常清洗服務會有最高承接的攻擊流量上限。

另一方面,可能基於預算考量,大多企業會選用On Demand模式,需要的時候再進行切換,問題是,如何切換需要一段學習時間,長短不一定,畢竟要先能定義正常行為才得以判斷出異常,進而調查是否為攻擊活動。

「目前全球遭受DDoS攻擊平均值大約為每秒300Gb到500Gb流量,國際間雲端清洗中心的承載流量皆為每秒Tb等級以上,例如F5 Silverline提供的是2Tbps,足以因應大部分威脅。更何況清洗中心為專屬提供DDoS緩解服務,得以傾全力幫助單一客戶解決問題,如此一來,勢必較其他方式實作的服務供應商更具效益。」許力仁說。

此外,Silverline計價方式較特別,是依據清洗過濾後回傳到客戶端的流量計算,而非為攻擊量。他舉例,假設企業對外頻寬線路為1Gbps,但乾淨的流量只有100Mbps,即以100Mbps收費。實務上,這種計費模式較為合理,畢竟DDoS攻擊流量最高峰值根本無從預估,僅限制在一定範圍內的服務,實際上幫助也有限。Silverline設計以清洗乾淨的流量計費,對企業而言更具經濟效益。

Auto Threshold自動化調整防禦強度

F5針對DDoS的發展策略,是以BIG-IP模組式架構,增添防範Layer 3/4的DDoS攻擊的AFM(Advanced Firewall Manager)與Layer 7的應用程式防火牆ASM(Application Security Manager),搭配Silverline雲端清洗中心組成。此外,針對應用層的DDoS攻擊,日前發布進階式WAF平台已強化可視性,具備辨識殭屍網路存取行為的能力。

許力仁進一步說明,自從去年開始,F5便積極發展網路行為分析,利用機器學習演算法建立正常流量模式,最後產生的結果再回饋到應用層的DDoS防護,讓安全性的調整校正達到自動化執行(Auto Threshold)。「以前臨界值的設定,是由工程師依據經驗判斷與定義,未來透過行為分析演算能力,即可自行調整到合適的參數值,這是下一階段努力的目標。」

一旦F5 AFM與WAF實體設備偵測到攻擊量已到達臨界值,可主動發出訊號通知Silverline,運用BGP方式切換路由到清洗中心檢查與過濾。只是如此一來,必須IT規模夠大,擁有AS Number(自治系統編號)的企業才得以由BGP宣告,至於一般企業,則必須透過DNS設定網域位址指向清洗中心配發的IP。

許力仁建議IT規模不大的企業可採用Always On,畢竟在攻擊當下才啟用DNS切換,勢必得經過一段時間收斂快取,可能長達二個小時,為了確保服務不中斷,DDoS緩解服務基於DNS解析配置的架構,必須得採Always On,才可發揮應有效益。