以自主研發使用者活動監看(User Active Monitoring)技術著稱的ObserveIT,本就是以「人」為核心設計的解決方案,近年來進一步擴展到使用者行為分析領域,用以協助達到內部威脅(Insider Threat)控管。

漢領國際資安產品技術總監黃漢宙指出,該公司代理ObserveIT進入台灣多年,早期是為了滿足企業對於端點側錄的需求。當時市場上多數是採用錄影方式記錄,但ObserveIT設計的機制,則是運用Metadata搭配視覺記錄。

「Metadata的內容是使用者點選應用程式的檔案名稱、觸發的執行緒等資訊,結合當下執行動作的截圖畫面,較影片記錄查找更為方便有效率,相當符合內稽內控所需,因此深受本土企業青睞。」黃漢宙說。隨著企業內部威脅事件頻傳,ObserveIT亦持續進化,加強可視性與回應機制,輔助IT管理者進行偵測、回應、事件調查。

基於使用者活動監看 執行偵測與回應

在偵測方面,ObserveIT內建26種分類、超過234種常見的內部威脅規則,亦可依據IT環境自訂分析模式。

至於偵測回應的方式,可設計為即時警告用戶已違反資安政策、顯示宣導文字以導正行為,抑或是直接強制登出與阻斷執行。萬一發現可疑行為或爆發資安事件,完整的記錄可用於輔助追溯違規時間點,縮短回應與調查時間。此外,即使是使用者警覺心不足,根本忘記曾經執行過的動作,透過視覺化行為軌跡,亦可成為具說服力的證據。

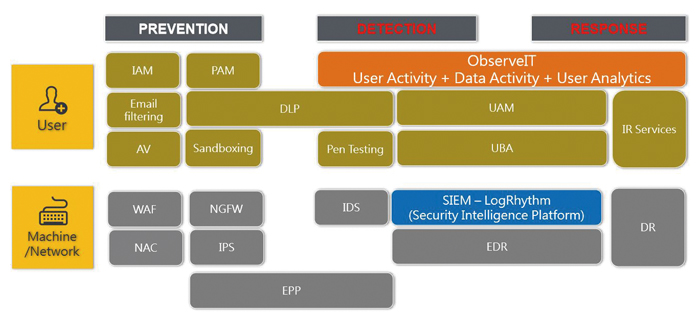

IT管理者可透過風險分析儀表板進行調查,查看哪些使用者的操作行為風險指數最高。由於該風險指數來自於觸發規則的次數自動累加,隨時可查看使用者行為描述資料檔,依據時間區間翻閱當下的所執行動作。「ObserveIT的功能機制正可補足SIEM所不足之處,不僅可彙整端點日誌豐富分析素材,同時可提供相關畫面來確認。」黃漢宙說。

|

| ▲ObserveIT專注於人的行為記錄與分析,縮短平均偵測與回應時間,以降低內部威脅風險。(資料來源:漢領國際) |

他進一步說明,使用者活動監看方案早已具備在事件發生時提出告警與執行阻斷的能力,是基於使用者的角度查看記錄,SIEM則是偏重於蒐集系統平台的事件,未涉及人的操作行為,也因此,近年來SIEM解決方案才會紛紛增添UEBA技術尋求強化。只是UEBA本質上屬於大數據分析平台,可透過餵入各式各樣的資料,運用內建的分析邏輯或演算法,執行統計運算描述使用者行為,未必要建立在SIEM平台之上。其實使用者活動監看本身就已具備端點行為的記錄與分析能力,同樣可達到監控目的。

輔助降低高權限帳號風險性

|

| ▲漢領國際資安產品技術總監黃漢宙認為,欲有效控管內部威脅,勢必得結合工作流程,取得高階主管、法務、人資等跨部門共識與支持,尤其是掌握員工在職狀態的人資,藉此讓IT人員依照風險指數排定處理順序。 |

近年來多數企業或組織關注的焦點過於偏重駭客攻防戰,以至於多年前在溝通內部威脅議題時,往往被誤以為是抓內賊,引起企業端的反感。漢領國際業務協理周林臻說明,「事實上,我們強調的內部威脅,主要是針對存取應用系統與機敏資料的行為,可能來自於人、應用程式、機器,皆有不同意圖。畢竟最後導致資料外洩事件大多數為警覺心不足所造成。」

她進一步觀察,企業對於內部威脅的態度在2016年下半年開始轉變,願意接受針對擁有特殊權限的帳號進行管控,逐漸認同公司內部最排斥被監看、風險最高的當屬營運核心管理層,但是卻擁有機敏資料的最高存取權限,才開始帶動需求的增長。針對被授權存取重要資產的行為監控,即可透過ObserveIT來實作,定義高風險用戶,須蒐集取得操作行為的Metadata與視覺化記錄。

偵測機敏資料異動及早發現可疑行為

ObserveIT主要是針對使用者活動、資料外流,蒐集後的資料彙整與分析結果設計以儀表板方式呈現。在今年(2018)新發布的7.5版中,延伸納入非人為操作執行的檔案異動,亦屬於行為監控範疇。

黃漢宙說明,過去觸發監控機制是針對使用者操作存取機敏資料,不涉及來自於系統程式所進行的變更。ObserveIT 7.5新版則增加以資料為主軸,例如檔案產生的來源、簡單的檔案重新命名、修改變更歷程等,皆會有追蹤機制,可用於補足DLP的盲點。

由於以往DLP主要是運用內容感知技術,偵測使用者傳送的檔案內容是否包含機敏資料。一旦觸發預先設定的控管政策,將彈跳出警示視窗或直接攔阻。問題是,若意圖為惡意,則可能經由更改檔名或副檔名、加密等方式來迴避DLP檢查,成功盜取機敏資料。事件發生後要調查整起事故的真相,實際上卻面臨難以還原正常檔案遭惡意變更的時間點,ObserveIT的機制則可協助補足這類的盲點。內部威脅需要掌握與監控的關鍵因素,在於及早阻止可能釀成機敏資料外洩事故的任何行為,而非僅在檔案被外傳的當下才執行偵測。

其實ObserveIT本身的技術特性,可能跟市場上多種技術領域皆有重疊性,例如IAM、EDR、DLP等,但是並非橫跨多重不同領域的解決方案,也毋須應用到新興的人工智慧,即可達到效益。黃漢宙強調,這也是ObserveIT得到本土企業青睞的重要原因,具有立竿見影效果,一旦導入建置,定義機敏資料檔案名稱、存取的網站、登入時間等行為資訊,即可基於Metadata來運行關聯性分析。

至於ObserveIT的視覺記錄,可選用儲存為灰階圖片,單一檔案大約為20KB,不僅儲存容量耗用較少,同時也降低影響端點運行效能。此外,由於ObserveIT軟體設計的思維較偏重於安全性偵測與回應,不須為了達到預防效果,把安裝程式寫入到系統核心層,亦可藉此避免作業系統或其他應用程式在修補更新過後經常發生的相容性問題,不致增添使用者與IT管理者的困擾。