WannaCrypt是透過Windows作業系統的漏洞,以蠕蟲方式進行傳播擴散,微軟也因為這個事件,破例對已當時停止技術支援的Windows XP釋出修補程式。這個事件是一個經典,也讓許多人見識到了勒索軟體的影響力。

還記得2017年5月,影響全球的WannaCrypt嗎?在當時全球超過230,000台電腦皆遭此病毒侵害,雖然此病毒要求支付價值等同於300美元的比特幣才可解密所有遭加密檔案,但事實上,並無法透過付款的方式解密。WannaCrypt是透過Windows作業系統的漏洞,以蠕蟲方式進行傳播擴散,微軟也因為這個事件,破例對已當時停止技術支援的Windows XP釋出修補程式。這個事件是一個經典,也讓許多人見識到了勒索軟體的影響力。

好一陣子,勒索軟體的音量,似乎在各種流行的資訊安全威脅中顯得小了,勒索軟體是否就此絕跡?抑或風險有趨緩的現象?觀察GandCrab的演化史,或許能給出一些客觀的答案。

GANDCRAB簡史

GandCrab第一次被注意到是在2018年1月,由羅馬尼亞的安全公司Bitdefender、羅馬尼亞警政署、歐洲刑警組織聯手揭露了這個惡意勒索軟體。很快的,就由Bitdefender安全研究員根據GandCrab的加密缺陷,破解並釋出了免費解密工具,這是GandCrab1.0。

但這個勒索病毒的開發者十分積極,很快地在同年3月5日、5月3日先後釋出GandCrab 2.0與3.0版本。2.0版本增加了QR code功能,而3.0在感染後將病毒加為開機執行項目,並強制關機,下一次開機時會造成作業系統變慢或進不了作業系統,成功進入作業系統後則出現黑色畫面,並提示受害者已遭勒索軟體感染。

2018年7月,GandCrab進化至4.0版本,增加了許多提示受害人付錢的說明,以及Tor通道,並開始提供檔案免費解密的驗證服務。9月時,5.0版面世,GandCrab開發團隊與供應惡意軟體加密工具(Crypter)的組織NTCrypt結盟,並舉辦折扣活動,提供購買解密GandCrab的客戶。而GandCrab最新版是2019年2月19日左右所推出的5.2版。

GandCrab在網路上有段軼聞,一位在敘利亞的父親不幸感染了GandCrab後,再也不能看到他因戰爭而喪身的兒子照片,由於這個父親在推特上發文說出了這個情況,GandCrab的製造者看到隨即發了道歉文,並釋出解密金鑰,隨後更新了GandCrab版本,將敘利亞地區列為不受感染的白名單。因為這個事件,開始有人對此惡意軟體心生好感,並稱其為「俠盜」。

事實上,該故事的父親本來不需要遭受到GandCrab困擾的;而放過敘利亞,荼毒其他國家也非正義!去認同加害者的觀點和想法,並不理性,這是典型的「斯德哥爾摩症候群」。

傳播管道多元

事實上,GandCrab每個版本間的變化並不是太大,但是它傳播管道極為多元。在最初期版本,GandCrab主要用RIG ExploitKit和GandSoft ExploitKit兩個開發工具包進行分發,進行水坑式攻擊(Watering hole)或路過式下載(Drive-by download):攻擊者嘗試製作出網頁亂碼,以解決頁面亂碼之由,誘導受害者下載由GandCrab偽裝的字體更新進行感染;或喬裝成軟體破解檔、為正版商用軟體之類,誘騙受害者執行GandCrab。

後續版本則擴張到使用暴露於網路上的遠端桌面、僵屍網路、滲透工具、經由木馬程式挾帶的做法。而5.0.2版,開始大量利用釣魚郵件,觸發後以PowerShell執行指令碼,埋藏在記憶體內暗中運作,並會在受害者電腦中嘗試利用CVE-2018-8440以及CVE-2018-8120漏洞進行提權。

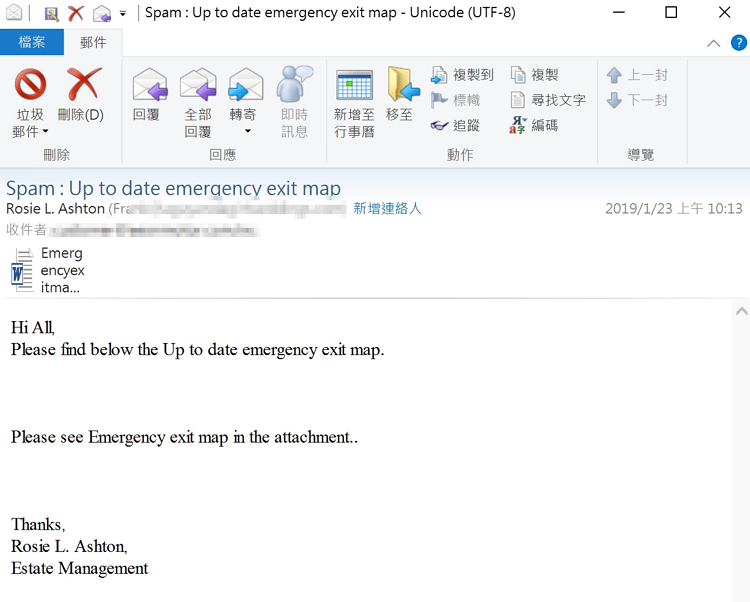

▲透過電子郵件發送GandCrabv5.1版的前導攻擊惡意文件

▲透過電子郵件發送GandCrabv5.1版的前導攻擊惡意文件

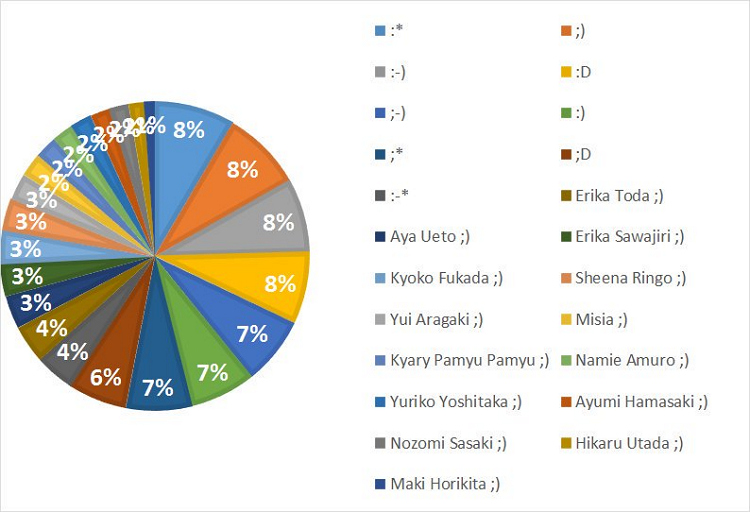

▲日本地區常見的GandCrab惡意郵件攻擊主旨統計,除了表情符號外,還有許多女星的名字(引用自Twitter@gorimpthon)

▲日本地區常見的GandCrab惡意郵件攻擊主旨統計,除了表情符號外,還有許多女星的名字(引用自Twitter@gorimpthon)

至於流行的地區,則可說全球都有其蹤跡,亞洲地區受害國家最大宗是南韓,其次為中國。某些作業系統雖觸發了GandCrab這個勒索軟體,但因為這個勒索軟體內建作業系統語系白名單的緣故,只要是使用該白名單語系的作業系統,就不會進行後續的加密程序,這些白名單的作業系統語系分別為:俄羅斯、烏克蘭、比利時、塔吉克、亞美尼亞、亞塞拜然、喬治亞、吉爾吉斯坦、土庫曼、烏茲別克、韃靼斯坦、敘利亞、阿拉伯…等。

關於感染兩三事

當GandCrab被觸發後,首先會將它自己複製%AppData%\Microsoft\[RANDOMNAME],接下來查找下列應用程序,並嘗試將它們關閉:msftesql.exe、sqlagent.exe、sqlbrowser.exe、sqlservr.exe、sqlwriter.exe、oracle.exe、ocssd.exe、dbsnmp.exe、synctime.exe、mydesktopqos.exe、agntsvc.exeisqlplussvc.exe、xfssvccon.exe、mydesktopservice.exe、ocautoupds.exe、agntsvc.exeagntsvc.exe、agntsvc.exeencsvc.exe、firefoxconfig.exe、tbirdconfig.exe、ocomm.exe、mysqld.exe、mysqld-nt.exe、mysqld-opt.exe、dbeng50.exe、sqbcoreservice.exe、excel.exe、infopath.exe、msaccess.exe、mspub.exe、onenote.exe、outlook.exe、powerpnt.exe、steam.exe、thebat.exe、thebat64.exe、thunderbird.exe、visio.exe、winword.exe、wordpad.exe。

接著,它會嘗試向外連線至內建的上千個獨立主機列表,連線成功後,它會開始進行感染主機的加密。

勒索軟體的目標是取財,為免受害人的電腦完全不能使用或無法連線付款解鎖的網頁,GandCrab會避開這些資料夾不加密:All Users、Local Settings、Program Files、ProgramData、Tor Browser;避開以下列出的這些副檔名不加密:.bat、.cab、.cmd、.cpl、.cur、.diagcab、.diagpkg、.dll、.drv、.exe、.hlp、.icl、.icns、.ico、.ics、.idx、.key、.ldf、.lnk、.lock、.mod、.mpa.msc、.msp、.msstyles、.msu、.nomedia、.ocx、.prf、.rom、.rtp、.scr、.shs.spl、.sql、.sys、.theme、.themepack、autorun.inf、boot.ini、bootsect.bak、desktop.ini、iconcache.db、ntuser.dat、ntuser.dat.log、thumbs.db、.gandcrab;為避免受害人付了錢無法解密,GandCrab也會避免再次加密過去已被它加密的檔案,因此也會避開遭到感染的副檔名如:.CRAB、.KRAB。

完成加密後,會在每個遭到加密的資料,依不同的GandCrab版本,放置一個對應的說明文件,如:GDCB-DECRYPT.txt,或是KRAB-DECRYPT.txt,文件的內容就是告訴受害者現在所遭遇的狀況描述,以及提供可以付款解密的管道。遭到加密的檔案,依GandCrab版本的不同,有不一樣的副檔名:1.0被加密的檔案副檔名為.GDCB;v2.0、3.0副檔名為.CRAB;4.0是.KRAB;5.0以後版本,其副檔名為5-10碼隨機字母。如同過去的勒索軟體,勒索的有價標的多半是虛擬貨幣,GandCrab也不例外,它要求的是Bitcoin、DASH或其他虛擬貨幣。

免費解密陷膠著

第一版GandCrab的開發較為生疏青澀,因此,在很短的時間,即有安全研究員破解其中加密缺陷,而釋出免費的解密工具;隨著GandCrab每一版的演進,解密工具也都順利地透過找到其中缺陷而推出。

Gand Crab4.0版幾乎都可以被免費解密了,但GandCrab的開發者似乎也發現了這個問題,在安全研究員釋出5.0.4及5.1的解密工具的24小時內,GandCrab的開發者就修補了勒索軟體的缺陷,造成修正後的5.0.4、5.1及最新的5.2版,目前還是無解的情況。

研究觀點

根據ASRC安全團隊觀察,不僅是GandCrab這隻勒索軟體,所有的勒索軟體的感染入侵管道大約可分類為下面幾種:

˙透過暴露在防火牆外的服務,尤其是帶有未修補漏洞,或可被濫用嘗試登入的服務。

˙透過瀏覽器未修補漏洞入侵。

˙透過電子郵件寄送夾帶前導攻擊程式的惡意連結或檔案,再以社交工程手法誘使受害人開啟。

˙偽裝為破解檔程式、修補軟體、網頁字形,誘使受害人執行安裝。

知道了入侵的管道與手法,ASRC安全團隊建議,可先盤點並以防火牆管控、封閉不必要暴露在網路上的服務,或至少,對於嘗試登入失敗的次數做限制並監控。再者,以安全的瀏覽器,並時時保持更新,盡可能減少瀏覽器的外掛的使用,以降低上網瀏覽及遭到入侵的風險,還有,別忽視搜尋引擎或瀏覽器發出的安全警示。架構一個安全的郵件過濾機制,已是基本的資安防護措施,畢竟電子郵件是數年來駭客入侵的首選重要管道!

最後,作業系統本身會避免外來程式自動執行,但卻無法避免人為允許的操作,社交工程手法主要攻擊的對象是人,除了盡可能地隔離惡意程序與人接觸外,基本的資安教育訓練與警覺心是必須的。

除了做好上述的風險避免之外,面對勒索軟體的議題,建議還是應該有定期的離線備份策略。萬一因意外造成重要資料被加密時,除了向駭客低頭付贖外,還有從備份檔資料還原的選項。我們並不推薦任何向駭客付贖以取回檔案的行動,這樣的行動,等於是變相鼓勵了攻擊者,而支持他們的行為。

資安防護議題不是一個簡單的單一層面的問題,也從未有單一特定產品可解決所有的安全問題。在仰賴資訊科技的時代,面對資安問題,沒有誰能置身事外的。資安問題是一個動態、持續建構與改善的防禦工事,若能有好的產品、優秀的協防顧問團隊,面對資安問題時更能事半功倍。

<本文作者:高銘鍾現任ASRC垃圾訊息研究中心主任。ASRC 垃圾訊息研究中心(Asia Spam-message Research Center),長期與中華數位科技合作,致力於全球垃圾郵件、惡意郵件、網路攻擊事件等相關研究事宜,並運用相關數據統計、調查、趨勢分析、學術研究、跨業交流、研討活動..等方式,促成產官學界共同致力於淨化網際網路之電子郵件使用環境。>