在各產業積極擁抱雲端智慧化新興IT技術,以提高營運生產力、實踐數位轉型計畫之際,可能衍生的資安風險亦須掌握,以免被惡意攻擊者利用來竊取機敏資料進行勒索。為了協助現代化企業持續地監控資安風險,近年來攻擊面管理(Attack Surface Management,ASM)逐漸在資安防護架構中扮演關鍵要角,讓IT或資安人員可依循風險等級排定處理順序,強化數位化應用場域的安全性。

論及「攻擊面」,資安市場上大多參考美國國家標準暨技術研究院(NIST)提出的模型,其描述攻擊面為該系統、系統元素或應用環境邊緣端的組成元件,攻擊者則試圖通過這些點進入系統、對系統產生影響,或者從系統中提取資料。

換句話說,攻擊面是攻擊者可能利用來進行滲透入侵的系統或環境的所有出入口集合。這些可被滲透的點包含實體與虛擬環境,以及網路接取、軟體工具、作業系統、網頁程式等,範圍非常廣泛。

隨著IT技術快速發展,企業或組織營運模式因數位化轉型,攻擊面也在不斷擴大,包括雲端服務採用數量增長、物聯網應用日趨多元、員工隨處皆可辦公,使得攻擊面範疇更廣,舉凡雲端工作負載與儲存空間、憑證檔、機敏資料與程式碼等數位資產,只要偶有一次出錯,即可能被利用攻擊者利用來發動滲透攻擊。因此,持續的攻擊面管理和風險評估成為了保障企業或組織資安韌性的關鍵要務,藉由識別、評估、緩解風險,有效地保護企業的數位資產。

整合建構持續性資安防護

產業研調機構Omdia公開發布的「CISO(資安長)運用攻擊面管理降低網路安全風險應具備的知識」文件中提到,現代化安全架構應具備持續性資安防護能力。透過識別、評估和減少攻擊面,能夠降低威脅得逞的機會。主動式安全解決方案是持續性資安防護的關鍵要素之一,可監控攻擊面的活動,避免可能遭滲透入侵的條件出現。結合主動式威脅偵測、調查和回應流程(TDIR),可實踐持續性資安防護的目標,不僅加強了對潛在威脅的識別和預防,也提供了一個整合性框架來回應與緩解已知的安全威脅。

持續性資安防護的核心在於,讓企業或組織動態調整其控管策略,以適應快速變化的應用場域潛在威脅。同時須持續地監控攻擊面,並即時調整資安措施,以保護數位資產免受侵害。對此,Omdia認為持續性資安防護應涵蓋預防性、反應性和主動性三個面向。預防性(Preventative)措施著重於防止未經授權的存取和攻擊。包括使用防火牆、入侵預防防護系統、加密、存取控管等技術,來阻止攻擊者入侵。預防性策略的目的是在威脅發生之前,透過加強防禦體系來減少遭受攻擊的可能性。

反應性(Reactive)措施是對於已發生的資安事件進行識別與回應。例如資安事件管理(SIEM)、資安維運中心(SOC)、電腦緊急應變團隊(CERT),進行監測、分析、回應威脅活動。反應性策略旨在提高偵測與回應速度,以最小化損害。

主動性(Proactive)措施則更進一步,透過主動地尋找、緩解可能的威脅和弱點來預防攻擊。通常可透過定期的漏洞掃描、滲透測試和風險評估,以解決潛在的資安隱患。主動性策略目的在於預先識別風險,以提前防範,避免風險演變成實際資安事件。

資料關聯分析指出高風險環節

即便企業建立了高度嚴謹的多層防護體系,一旦攻擊者發現單一漏洞,便可能成功滲透。Omdia的調查顯示,面對不斷增長的網路威脅,多達43%的企業無法迅速修補已知漏洞。根據國際事件回應與安全團隊論壇(FIRST)的數據,企業平均每月只能修復5%至20%的漏洞。攻擊面的能見度可說是第一步,特別是外部暴露的數位資產,極易成為攻擊者的鎖定目標。對此,當前資安市場上提供的攻擊面管理(ASM)技術平台,多數已具備外部攻擊面管理(EASM)能力,可釐清已知與未知的數位資產,才有能力進行風險評估分析,實作整體攻擊面管理。

ASM平台可彙整不同管道來源的資料,例如端點、雲端平台、容器叢集、應用程式等控管措施產生的資料,經由關聯分析、計算風險分數,不僅能夠深入調查高風險的背景因素,依據危險程度排定執行修補措施的優先順序,亦可擴大攻擊面管理範疇。除了即時發現漏洞或弱點,還涵蓋了錯誤配置、不安全的憑證、開放的API、實施不當的SaaS應用程式、影子帳號、政策管理等方面,從攻擊者的視角來阻止威脅入侵。

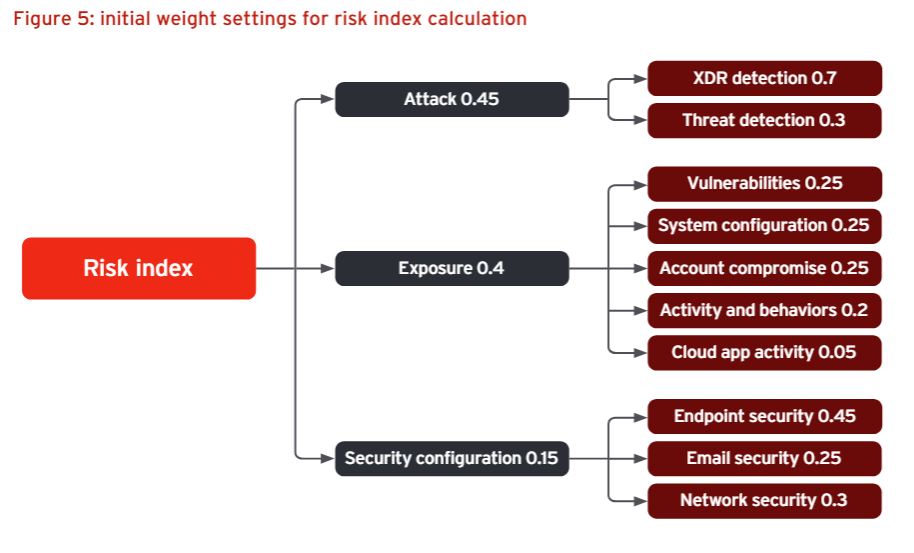

風險指數計算的權重設定,可依據應用場景的控管需求調整,提高風險評估的準確度。(資料來源:趨勢科技)

風險指數計算的權重設定,可依據應用場景的控管需求調整,提高風險評估的準確度。(資料來源:趨勢科技)

相較於IT或資安人員熟知的次世代防火牆、入侵偵測系統、端點安全防護等解決方案,過去的技術主要著重於內部網路安全防禦,而ASM平台則是以攻擊者的思維設計,評估可能被利用來發動攻擊的風險。例如假設資安管理規定禁用遠端桌面協定(RDP),但因防火牆規則設定錯誤,一台在DMZ區的網頁應用系統暴露了RDP。此狀況便可藉由ASM平台從外部攻擊面掃描檢查,即時發現並進行矯正,有效控管資安風險。

整合偵測與回應機制執行風險緩解

攻擊面管理(ASM)的實施依賴於四個關鍵步驟:資產發現、分類及優先排序、修復建議,以及持續監控。這些步驟不僅連續執行,還可透過ASM解決方案實現自動化,目的是為維運團隊提供一個完整且最新的暴露資產清單,以便快速因應對企業構成最大風險的漏洞和威脅。

相較於過去企業網路較為穩定且集中化時代發展出來的資產盤點、風險評估及漏洞管理流程,ASM的即時可視性和主動防禦策略更能夠對抗快速增長的新漏洞數量和攻擊方式。例如,過往的滲透測試雖可針對已知資產中懷疑存在的漏洞進行測試,但無法幫助IT或資安團隊識別每天出現的新型網路攻擊手法與最新漏洞。反觀ASM解決方案搭建的平台,則提供了對於新出現的漏洞和攻擊向量的即時可視性,採以攻擊者的角度運行的工作流程,能夠在不斷增長和變化的攻擊面向中建立主動因應措施。

ASM基於既有風險評估、漏洞管理等工具產生的資料,提高了關聯分析和漏洞優先排序的準確度。同時,ASM還可整合威脅偵測與回應技術,包括資安事件管理(SIEM)、端點偵測與回應(EDR)或擴展式偵測與回應(XDR),以緩解不同手法的資安威脅。