相較於2020年,2021年度的垃圾郵件總量成長幅度約為8%,但垃圾郵件的大小卻成長了43%。在威脅郵件方面,利用免費表單生成、架站平台進行的釣魚攻擊郵件成長了210%;一般性詐騙郵件上升了近60%;偽冒為快遞、郵務相關詐騙成長了近25倍;針對企業交易時所進行的BEC攻擊郵件數量,則較2020年成長了近8倍。

回顧2021年,全球仍籠罩於COVID-19疫情之下,不過相較於2020年,企業對於居家辦公(Work From Home,WFH)的工作型態已漸適應,資安部署不再只是慌亂應對遠端工作帶來的資安事件,而是全新型態的適應性部署。

中華數位科技與ASRC研究中心觀察,相較於2020年,2021年度的垃圾郵件總量成長幅度約為8%,但垃圾郵件的大小卻成長了43%,這對郵件伺服器的儲存空間,以及郵件掃描過濾的效能帶來了不小負擔;但垃圾郵件亂槍打鳥式濫發、濫寄的情況,卻呈現下降的趨勢。而在威脅郵件方面,利用免費表單生成、架站平台進行的釣魚攻擊郵件成長了210%;一般性詐騙郵件上升了近60%;偽冒為快遞、郵務相關詐騙成長了近25倍;針對企業交易時所進行的BEC攻擊郵件數量,則較2020年成長了近8倍。

顯然,在WFH的工作型態下,偽冒、詐騙等社交工程手法的攻擊變得更加猖獗;多數企業似乎也察覺了這樣的趨勢,因此,2021年企業內部實施社交工程演練的郵件,較2020年上升了近90%。

APT攻擊與漏洞利用

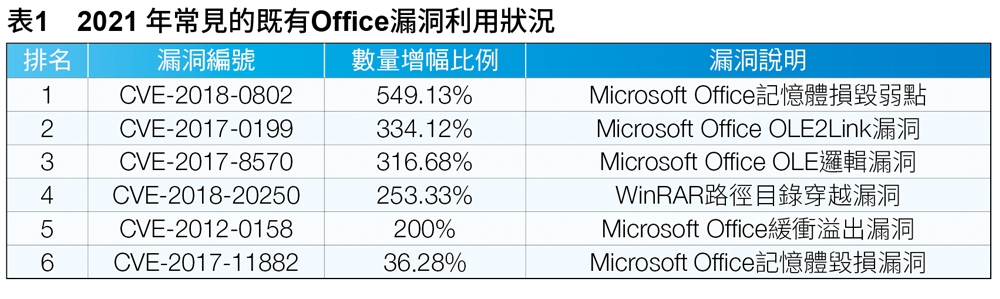

APT攻擊大多以電子郵件為起點,直接寄送可利用Office漏洞的惡意文件來嘗試入侵企業內部,以進行竊資、部署勒索軟體等目的。但是既有Office漏洞利用並非APT攻擊的專利,大量濫發的病毒郵件中,也充斥著漏洞利用的手法。表1整理了2021年常見的既有Office漏洞利用狀況。

利用CVE-2018-0802漏洞的濫發病毒郵件。

利用CVE-2018-0802漏洞的濫發病毒郵件。

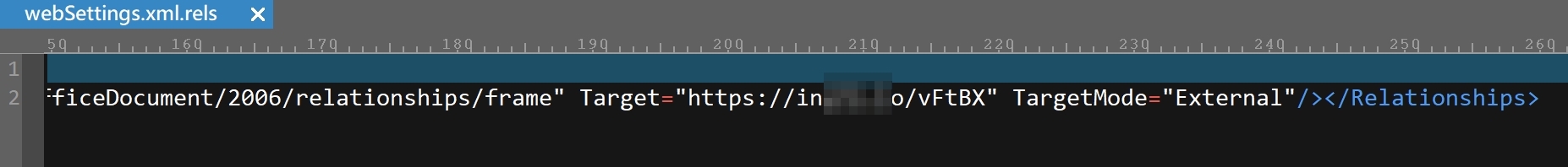

惡意文件利用Office的XML結構抓取外部設定,來遠端抓取另一個惡意文件,並嘗試開啟。

惡意文件利用Office的XML結構抓取外部設定,來遠端抓取另一個惡意文件,並嘗試開啟。

郵件攻擊趨勢

2021年出現了大量惡意Office文件攻擊,在Excel也發現各種花俏的攻擊手段,另外也看到許多合法來源的攻擊郵件。

惡意文件內的惡意文件

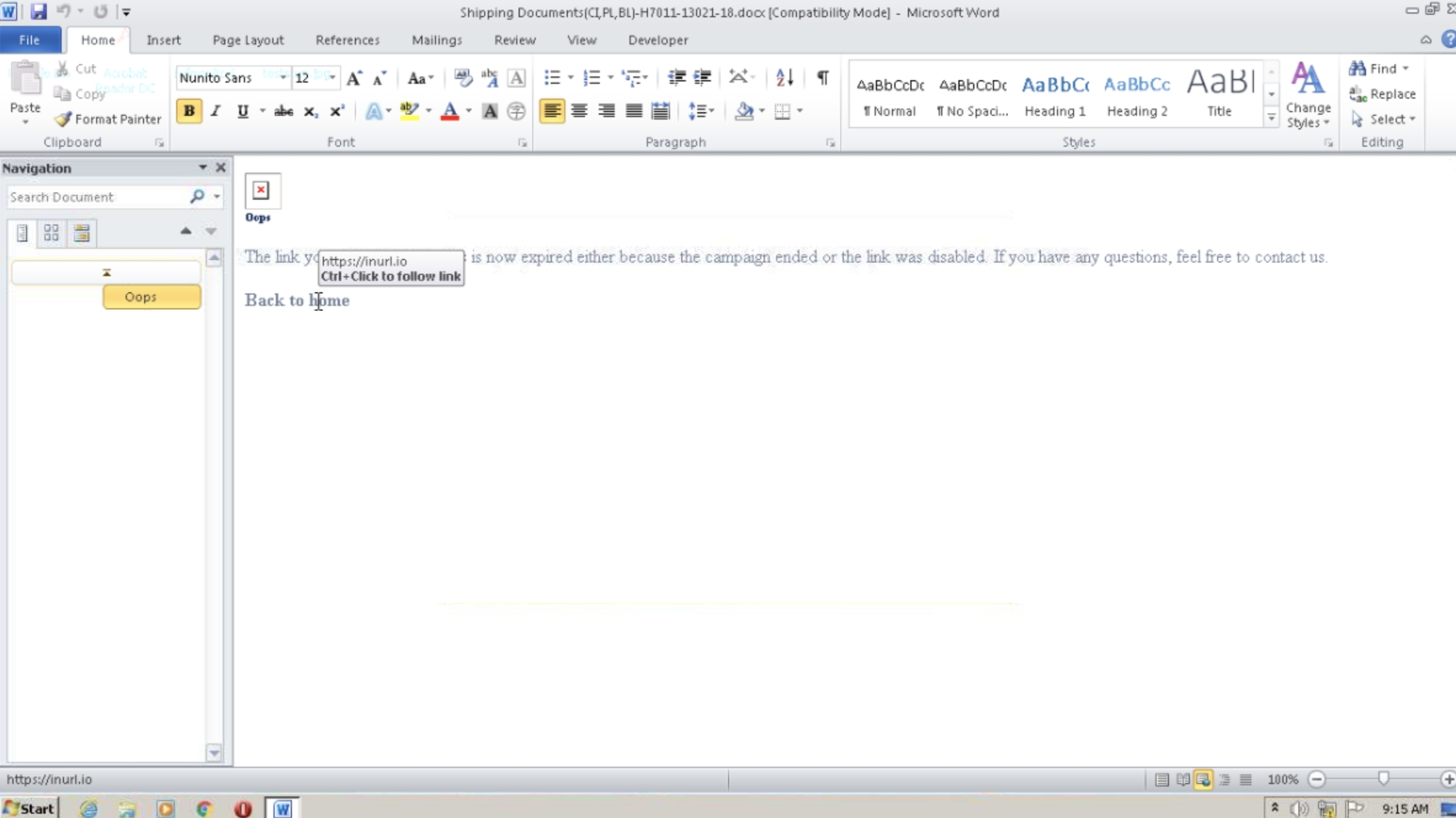

儘管2021年有大量的惡意Office文件,但文件中並無漏洞利用的跡象,也沒有VBA程式語言的使用。它利用的是Office的XML結構來隱藏遠端真正包含攻擊意圖的另一個惡意文件。當收件者打開惡意Office文件時,Word就會去遠端抓取另一個惡意Word檔案,並嘗試打開它,以進一步入侵受害者的電腦。這樣的攻擊,讓真正有惡意意圖的檔案不容易被防禦機制抓取分析,也能在接觸到真正要攻擊的對象時,才暴露惡意文件的本體。

Excel的花式攻擊手段

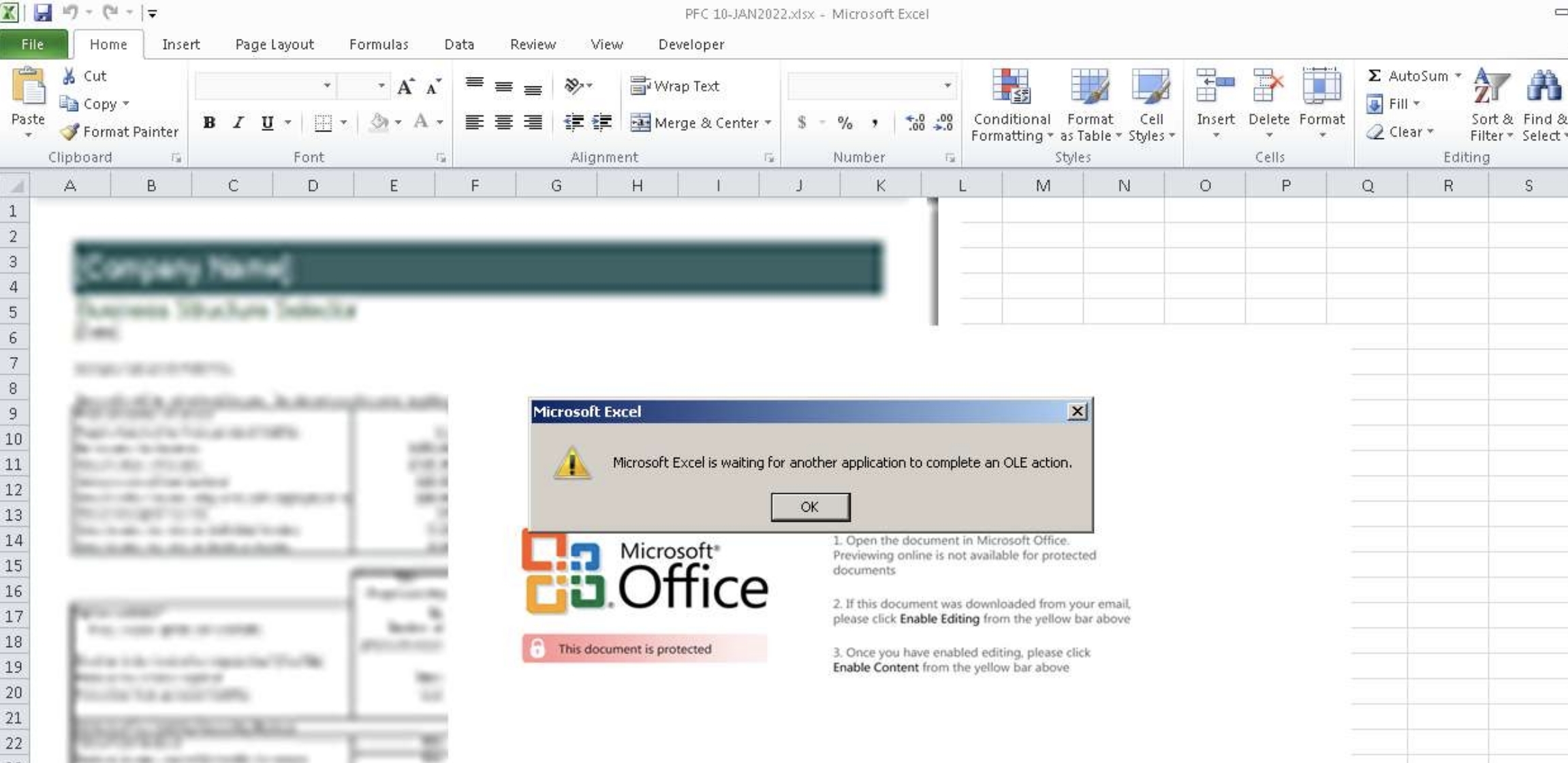

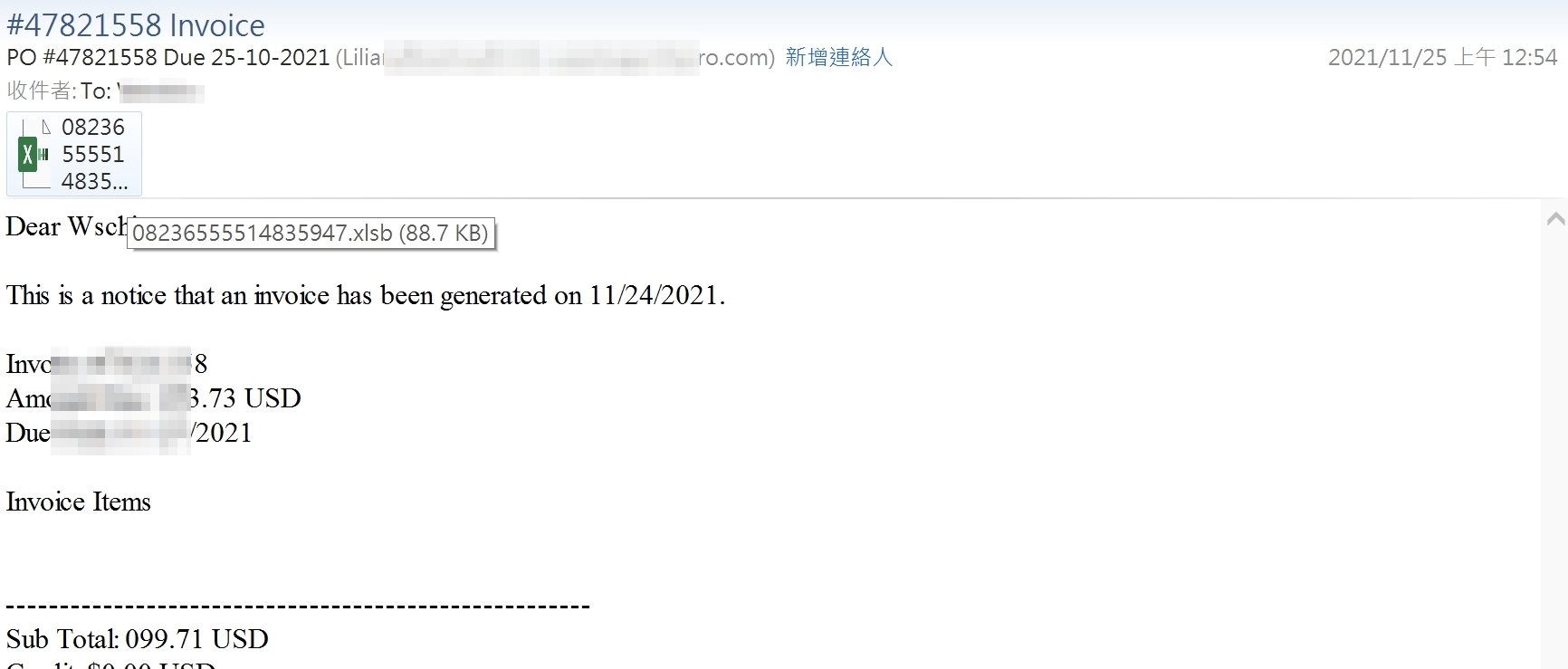

同時,我們也發現Excel在2021年,有著各種花俏的攻擊手段,除了前述提及的利用XML結構的攻擊模式外,由於Excel可以針對檔案、表單或VBA程式碼做局部或全部的加密,再加上使用Microsoft Excel電子表格的VelvetSweatshop預設密碼,就能讓惡意的Excel檔躲過安全掃描;而將惡意的Excel檔案存成為.xslb格式,也具有讓惡意程式碼不被檢查出的效果。

合法服務遭到濫用

攻擊者深知,要發送一個不容易被安全措施偵測出的攻擊郵件,首先要從合法來源寄送,並且盡量避免直接夾帶惡意檔案或程式碼,真正的攻擊,應該放在夾帶的外部超連結。2021年也看到了許多合法來源發送的攻擊郵件,數量較多且較為知名的,都是電子報或行銷郵件的派報系統,諸如Salesforce、Sendgrid等等。

攻擊者可隨時移除、變更惡意檔案,或排除不是目標的受害者。

攻擊者可隨時移除、變更惡意檔案,或排除不是目標的受害者。

攻擊者可隨時移除、變更惡意檔案,或排除不是目標的受害者。

攻擊者可隨時移除、變更惡意檔案,或排除不是目標的受害者。

原用於提高Excel檔案運行速度的xlsb,成為掩飾惡意程式碼的好方法。

原用於提高Excel檔案運行速度的xlsb,成為掩飾惡意程式碼的好方法。

遭到濫用的發報系統,似乎不是因為某種系統缺陷而直接被用來派送惡意郵件,比較像是一些合法帳號遭到了釣魚、或從其他方面洩漏了機敏資訊後,利用這些機敏資訊合法登入派報系統後再進行濫發。

外部超連結部分,除了一般常見的免費表單生成器被用於釣魚外,許多雲端服務的API也被用於撰寫釣魚頁面或儲存惡意檔案。

信賴成為新的挑戰

過去,白名單、內外網、安全區域的區別,都在於信賴的是一個特定的對象或區域。並且信賴的「對象」或「區域」一旦設定完成後,幾乎沒有一個重新審視的基準或週期。攻擊者會設法入侵或控制這些被信賴的「對象」或「區域」,如此一來就可用特權進行深度的竊資或破壞。

疫情影響下的世界,遠端操作、有距離的人際互動,十分難以判斷原本信賴的對象是否受到控制或入侵。新的一年,不論疫情是否結束,攻擊者仍會以社交工程、詐騙手段讓自己更容易成為被信賴的「對象」,新的資安防禦措施,就不能單單地信賴對象而不稽核這個對象的「行為」是否有異。零信任的資安架構是基礎,加上內部使用者與裝置行為分析會是較為堅實的防禦措施。

<本文作者:高銘鍾現為ASRC 研究中心主任>