不同於電腦中的硬碟能夠拆卸以製作證物映像檔,智慧行動裝置的儲存媒體為快閃記憶體且不可拆卸,因此在取證上就有諸多的限制,若手機設有圖形鎖,且其型號不在鑑識工具支援之列,那麼在鑑識過程中就會碰到本文中所提出的種種值得深思且必須取捨的難題。

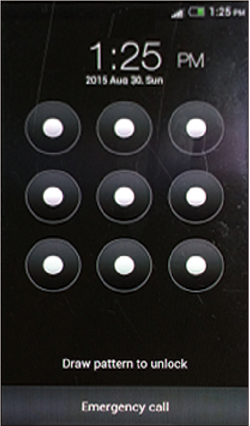

R從證物袋中取出該手機進行檢視,外觀完整無缺損,處於關機狀態。在開啟背蓋後,發現有一張SIM卡但無SD Card。將SIM卡取出,進行開機,發現有螢幕圖形鎖保護(圖1)。經R初步分析評估之後,該Android智慧型手機有以下關卡待突破:

1. 有螢幕圖形鎖保護,無法解鎖進入手機桌面。

2. 研判USB偵錯模式未開啟,因為無法以adb指令辦

識存取該手機。

3. 該手機機型未列在商業版手機鑑識分析工具支援之

列,須另外想辦法。

|

| ▲圖1 螢幕圖形鎖保護。 |

R幾經思考,提出了「刷機」的做法。只刷進Recovery,理論上不會影響到手機上的資料。刷進Recovery後,便可進行Root提權,在取得最高權限後,就可以解開包括圖形鎖在內的各種保護機制,便不會再有任何阻礙了。

刷機及Root提權模擬取證

R為慎重起見,要求提供同型號手機,在同樣嚴苛的條件下進行模擬,是既有螢幕圖形鎖保護,又未開啟USB偵錯模式情況之下,開始進行取證工作並逐步解說。具體實施步驟如下:

準備適用該機型的刷機包及Root提權包。

在取證工作站安裝該手機的驅動程式,此一步驟十?分重要,若沒有合適的驅動程式,後續將無法順利辨識該手機。

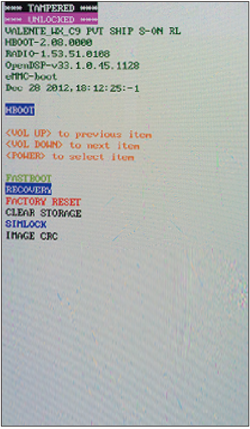

進入Fastboot模式,進入方式視廠牌不同而定,進入後如圖2所示。留意Fastboot後會有USB字樣,表示USB連接線有連接妥當。

|

| ▲圖2 進入Fastboot模式。 |

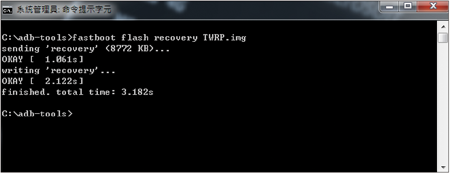

以adb指令刷入名為TWRP.img的刷機包,如圖3所示。

|

| ▲圖3 以adb指令刷入名為TWRP.img的刷機包。 |

如圖4所示,再進入Recovery,當進入之後,便可以看到如圖5所示的TWRP Recovery介面。

|

| ▲圖4 進入Recovery。 |

|

| ▲圖5 TWRP Recovery介面。 |

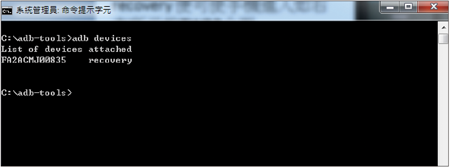

接著,在取證工作站上執行adb指令查看裝置資訊,可見到如圖6所示的手機序號及狀態。

|

| ▲圖6 顯示手機序號及狀態。 |

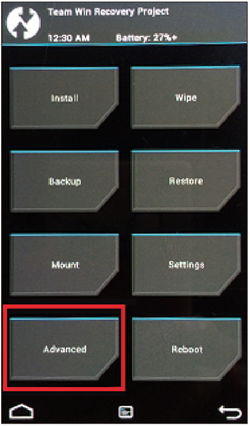

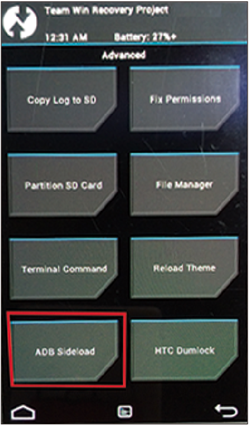

如圖7所示,點擊左下角的〔Advanced〕按鈕。隨後,再按一下左下角的〔ADB Sideload〕按鈕,如圖8所示。

|

| ▲7 按下〔Advanced〕按鈕。 |

|

| ▲圖8 按下〔ADB Sideload〕按鈕。 |

如圖9所示,拖曳下方的藍色滑桿「Swipe to Start Sideload」,依箭頭指示方向從左到右。接著,確認進入等待Sideload狀態,如圖10所示。

|

| ▲ 圖9 拖曳下方「Swipe to Start Sideload」的藍色滑桿。 |

|

| ▲圖10 進入等待Sideload狀態。 |

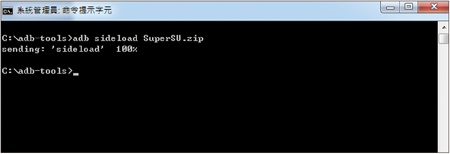

如圖11所示,在取證工作站上以Sideload方式刷入Root提權包。然後,如圖12所示,確認有出現「Successful」字眼。

|

| ▲圖11 以Sideload方式刷入Root提權包。 |

|

| ▲圖12 出現「Successful」字眼。 |

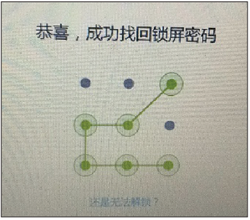

緊接著,確認是否提權成功。此時若能以adb指令移除gesture.key,就可以順利解除螢幕圖形鎖。當然,也可以選擇不移除gesture.key,而是將該檔案匯出至取證工作站上,搭配螢幕圖形鎖的組合所形成的SHA1字典檔進行破解,找出螢幕圖形鎖的Pattern以解鎖。

若用一些工具如iTools查看手機資訊時,顯示確有取得Root權限,但卻仍無法進入「/data/system」路徑,自然就無法存取該路徑下的重要檔案。對於這種看似已經Root成功但未能存取特定路徑檔案的狀況,就需要再次刷入Root提權包,或使用其他如一鍵Root等工具以提高權限。如圖13所示,使用一鍵Root工具也可順利解出圖形鎖(圖14)。最後,如圖15所示順利解鎖,進入手機桌面。

|

| ▲圖13 使用「一鍵Root」工具。 |

|

| ▲圖14 解出圖形鎖。 |

|

| ▲圖15 順利解鎖,進入手機桌面。 |

取證分析的兩難及決斷

在R詳細解說及演示完畢,眾人進行討論交換意見,但意見仍舊分歧。基本上分為兩派,一派主張因為有使用到刷機及Root提權,即便證實此法確實可行,不免仍有「污染」原始證物之嫌,屆時上了法庭,可是會被對方律師挑毛病。況且刷機有風險,萬一刷壞了再也開不了機,或是資料不見了怎麼辦?如何去承擔這樣的風險和責任呢?

另一派比較務實,認為即便是商業解決方案,也不是就代表不用Root,其實過程中還是有對手機進行Root動作。而說到風險,何事沒有風險呢?若有在相同機型實測過可行,應該就沒問題才是。若真的要如此「嚴謹」地看待智慧型手機的取證,必須做到對手機本身「秋毫無犯」的話?那商業版的工具亦有對手機進行Root,又該如何看待呢?況且,在以商業版的工具進行手機鑑識分析時,也必須依照操作提示在手機上進行必要操作,例如按下某個按鈕或是開啟USB偵錯模式等變更設定的行為,這不也是「改變」了原始證物嗎?

國安高層長官在聽完眾人的意見後做出裁示:「數位鑑識」嚴謹要求連原始證物裡的任何一個bit都不能被改動到,自是為了避免法庭上攻防時遭到質疑,但不能因此畫地自限,囿於儲存裝置特性而不知變通。

取證分析的目的就是為了還原真相,伸張正義。更何況目前各國也未有法規明定數位證據的取證規範,僅有ISO標準可供參酌,那所謂數位證據的證據力及證據能力,恐怕亦只能根據判例、或心證、或攻防之間,甚至依個案而有所不同。

為了反恐,為了守護眾生,必須盡一切可能,用盡任何可行的方式將該手機破解,查看有無任何線索。因此,立刻對原始證物手機進行破解。即使面臨手機資料全毀的風險,仍須放手一搏,冒險一試,也許能取得恐攻計畫相關線索。

最後總算順利將該手機的圖形鎖破解,並取出恐攻計畫的部署與細節。原來恐怖份子計畫於松山機場凌晨時段,趁航警疏於防備之際劫持飛航器,然後對世界著名地標Taipei 101大樓進行自殺式攻擊,國安單位立刻派遺反恐勁旅憲兵特勤隊進駐松山機場執行反恐任務,成功化解了恐攻危機。

<本文作者:Pieces0310,本身從事IT工作多年,為找尋線索、發掘真相、解決問題,而樂此不疲~喜歡與國內外同好分享交流心得,不僅僅是個人樂趣,也希望盡一分心力,有所助益。>