網路上常見利用誘騙方式讓受害者點選惡意連結,進而觸發一連串惡意程式執行與加密檔案的勒索行為。針對這種情況,這裡將介紹利用SDN新型態網路架構,並搭配勒索軟體封鎖清單,在偵測到問題封包時,第一時間中斷問題連線,阻擋加密金鑰傳輸,有效防止勒索軟體的侵害。

封包複製並轉送

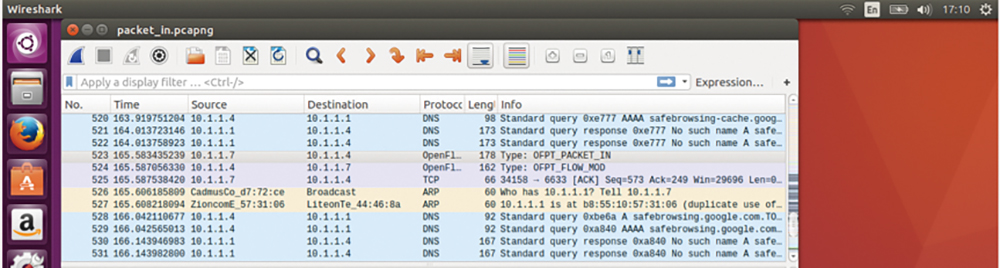

在SDN交換器的流量表內新增規則,設定優先權並指定比對的內容與動作,藉此將DNS封包轉送至控制器,傳送時採用複製的方式(圖8),原始流量仍正常通過至目的地,不會影響目標主機封包的收送。

|

| ▲圖8 OpenFlow送入控制器的封包。 |

在新增規則時必須注意優先權的高低設定,因為進行比對是由優先權高的先行比對,一旦相符及執行後續動作,其他優先權較低的規則就不會被比對到。再者,若流量表內的每一條規則都沒有符合,則如同IP Table般,流量無法通過,導致網路不通,因此必須建立一個預設規則,確保必須有一條規則是符合的,可以成功地送達目的地。

解析並過濾出域名

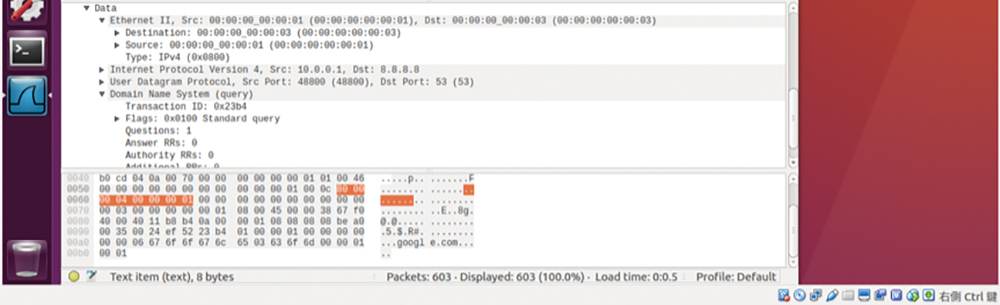

可以使用任何嗅探工具(例如Tcpdump、Wireshark等)於控制器端確認是否成功收到由SDN交換器所傳送的OpenFlow封包。這個OpenFlow封包最內層的Data(圖9)則為原始通過SDN交換器至目的地的封包,這部分轉送DNS封包,因此所收到的OpenFlow封包裡面的Data也會是一個完整DNS封包。

|

| ▲圖9 在Data內部中發現原是轉送的封包。 |

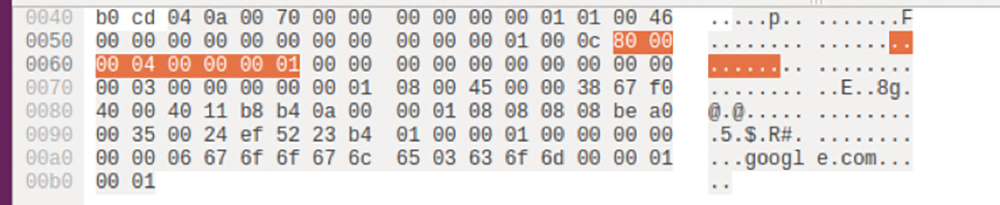

接著,將OpenFlow表頭去除只留下Data,然後儲存為嗅探工具可讀之檔案格式,作為紀錄檔使用,依照封包封裝方式一一拆解至應用層後,將其轉換至ASCII格式並過濾掉控制字元方可進行判讀,如圖10所示。

|

| ▲圖10 Wireshark將封包轉為十六進制與ASCII格式。 |

而在DNS送出域名詢問封包後,隨即會接收到一個反查結果封包,當中的PTR(DNS Pointer)為反查後的結果。而此部分會再經由正規表示式針對所需要的資料擷取,成為比對規則的依據。

與惡意域名比對

解析出可判別之域名與Ransomware Tracker所收集的惡意BlackList比對,將問題域名指向的反查結果作為阻擋條件,條件須設定為雙向阻擋,全面阻斷目標主機與惡意代理伺服器,抑或是控制命令伺服器的通訊。

控制器發出控制命令阻斷後續通訊

網域被判定為惡意後,便使用其IP並透過RYU應用來向SDN交換器發送出新增命令的規則,達到阻斷通訊的動作。

案例情境分析

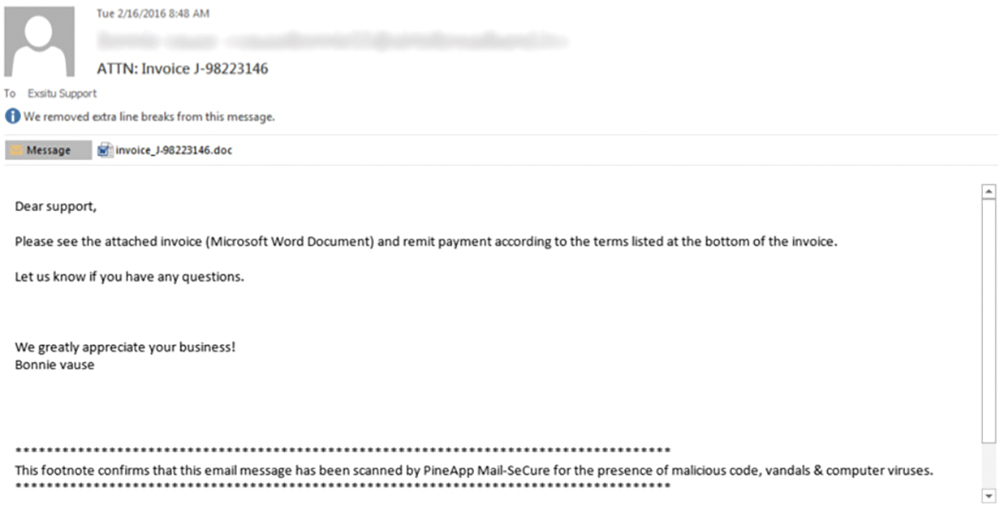

甲公司會計部門的陳主任,因負責處理財帳相關事務,常須收取各部門採購的帳單發票,因此成天面對電子信箱中的發票檔案也是不足為奇。

然而,在某日下班時間後於信箱中看到一份財務報告文件,如圖11所示,心想或許是個急件,以至於下班後這位公司同事仍加班將事務處理完畢,便不疑有他,檢視一下報告內容,不料解開壓縮檔案執行後,卻導致電腦桌面被巨大勒索訊息圖片霸占,且鍵盤滑鼠也都沒有任何反應,這下子陳主任才意會到自己可能中了勒索病毒。

|

| ▲圖11 勒索郵件偽裝為財務報告。 |

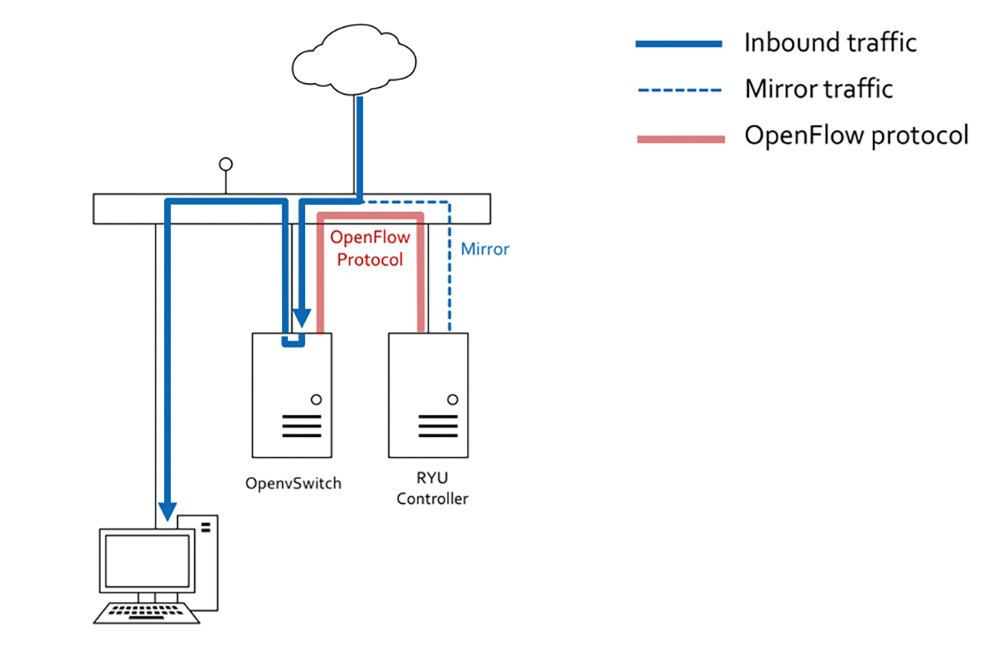

此刻,乙公司的張秘書因為對電腦網路技術與封包有興趣,一方面向公司提出將公司網路環境使用「軟體定義網路架構」搭建之建議,另一方面也想在幾台電腦上建立簡易SDN環境(圖12),用來熟悉SDN的操作,加上近期勒索病毒事件頻傳,眾人聞之喪膽,張秘書因此想藉由SDN可程式化特性,做出一個勒索軟體防護網之應用。有了這個想法,張秘書馬上開始一步步搭起這個安全防護網。

|

| ▲圖12 SDN網路環境架設圖。 |

建立SDN網路環境

首先,將兩台電腦一台作為SDN交換器,另一台則擔任負責管理網路控制器角色,之後將路由設定為所有流量必經過SDN交換器,而自身使用的電腦將SDN交換器作為預設閘道。

完成SDN網路環境的基礎建設後,須於扮演SDN交換器角色之電腦安裝軟體SDN交換器程式(OpenvSwitch)與傳輸加密(OpenSSL)套件,使控制器與SDN交換器間的通訊是建立在加密的傳輸協定。透過模組建立、資料庫設置後,即可啟動SDN交換器。