在成熟的技術與硬體飛速發展的支持之下,網路通訊軟體越來越強大且受到重視,Skype通訊軟體便是眾多著名的通訊軟體之一。為此,本文將針對Skype進行介紹及探討,包含構成Skype的背景、如何運作、未來趨勢以及關於鑑識方面的討論分析,藉此讓Skype的安全議題得以受到重視。

Skype安全保護

因為使用者的語音和資料會經超級節點傳送,所以安全和隱私的問題相當重要。Skype使用一項稱為Skype協定的專有Internet電話(VoIP)網路。

這個協定並未公開,Skype訊息傳送時,使用國際承認和接受的標準加密演算法AES(Advanced Encryption Standard),可以動態地將每個呼叫和即時消息加密。

透過這種方式,Skype在語音、即時訊息、文件等訊息發送之前進行加密,在接收到的時候進行解密,即使在資料傳輸過程中需要經過其他節點進行中轉,也完全不會在中途被竊聽。

Skype並會向每位使用者發配一個「數位證書」,任何Skype使用者均可出示該證書,確定發起或接受Skype通話或聊天的人員的正確身分。

Skype鑑識方法探討

Skype提供的安全機制看似無法提供鑑識的線索,但其實Skype訊息的接收與讀取仍經由記憶體處理並且會暫存其中,所以經由記憶體的鑑識,就能從中取得有利的數位證據,相關的說明討論如下:

Skype記憶體讀取實驗

對於記憶體鑑識的方式,已經好幾種有用的實體記憶體傾印工具被發展出來。這些工具在細節操作上大多不同,但在理論上都一樣。所有的工具都是為了達成可以直接讀取實體記憶體的目標。

這些工具不可避免地都會留下使用足跡,因為它們必須先被載入到實體記憶體,而這樣的操作步驟可能會覆蓋到實體記憶體。

當這些工具被執行時,將可能覆寫正在執行或是已經終止的處理行程及執行緒,而這會影響到搜集記憶體裡資料的完整性。

win32dd是一種用於現行運轉中系統並產生dump檔案的工具。因為win32dd與Windows系統相容性高,而且最值得注意的功能是產生Microsoft的crash dump檔案,而不需要重開機或是做額外的設定,因此是目前可用來產生完整記憶體dump檔案的技術工具中最好的選擇。

考量到win32dd和Windows系統的相容性以及較少的限制,而且它也遺留相當少的足跡殘留(Footprints),亦不會阻礙到調查人員進行較深入的鑑識調查。因此,這裡選擇win32dd當作產生dump檔案的工具。

此外,WinHex是一款專門用來對付電腦取證、資料恢復、低級資料處理以及IT安全性、各種日常緊急情況的進階工具,可用來檢查和修復各種檔案、恢復刪除檔案、硬碟損壞、數位相機記憶卡損壞造成的資料遺失等。

接下來,以範例介紹如何運用win32dd和WinHex系統,讀取電腦裡Skype存放在記憶體中的通訊內容,這對調查嫌疑人的相關證據是相當有幫助的。

案例解說

甲員是政治激進份子,經由網路,經常瀏覽國外恐怖攻擊的相關的網站,並積極嘗試與恐怖份子接觸,以學習恐怖攻擊的手法。

近來,甲員企圖進行捷運炸彈的恐怖攻擊。甲員附近的鄰居報案,抱怨經常聽見類似爆竹的聲響,不知甲員是否在進行爆裂物的製作。

接獲報案後,當鑑識人員進入甲住處時,看見甲在電腦前正使用Skype與人進行即時通訊,惟因未及時將甲控制住,甲員得以迅速地將即時通訊視窗關閉。

適逢甲員的電腦主機仍在運轉中,鑑識人員即刻蒐集暫存於記憶體的資料,進行記憶體鑑識,以便在電腦上找尋甲可疑犯罪活動的相關證據。

以下將介紹鑑識人員如何從Skype使用者端的記憶體中取出所蒐集到的敏感性資料。鑑識人員可以藉此得到使用者登入帳號與密碼、聯絡人名單及聯絡內容等資訊,以作為甲員犯罪的證據或是往後追查的線索。以下就是鑑識取證的步驟:

步驟1:將電腦中的揮發性記憶體製作成一個完整的映像檔(Image File)

暫存於記憶體裡的所有資料很可能會有嫌疑犯甲員的犯罪證據。若第一線的鑑識人員打算將電腦關機,再將其帶回來進行數位鑑識,暫存於記憶體裡的所有資料都會隨著電源的關閉而消失,如此將錯失取得證據的最好時機。

若要掌握取證的時機,在現場時就可以進行記憶體傾印(Memory Dump)來搜集運轉中電腦主機裡的記憶體資訊,以便進一步分析暫存於記憶體裡的重要資訊。

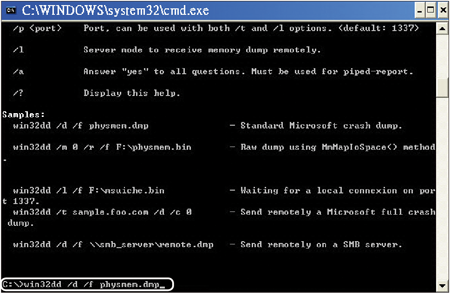

win32dd是可用來進行記憶體傾印的工具。使用win32dd工具進行傾印的時候,必須在DOS介面下操作進行,並且在電腦主機C磁區目錄下產生記憶體映像檔。

如圖6所示,鑑識人員在C槽下執行win32dd指令(「win32dd /d /f」是針對Microsoft的格式所進行的指令)。這個指令完成之後,就會如圖7所示,在C磁區下產生一個記憶體的映像檔,該檔案名稱為physmem.dmp。

|

| ▲圖6 以win32dd軟體進行記憶體複製。 |

|

| ▲圖7 產生記憶體映像檔。 |

步驟2:進一步取得嫌疑犯登入的帳號

對於嫌疑犯甲員,取得該嫌疑犯的帳號,對於線索的追查具有相當高的價值。

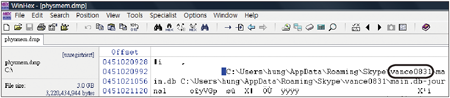

從步驟1中所得到的映像檔physmem.dmp,透用WinHex可以搜尋到映像檔中的使用者帳號,如圖8所示。現在甲員的使用者帳號是vance0831,在physmem.dmp即可找到vance0831這個帳號。

|

| ▲圖8 使用者登入的帳號。 |