這裡將介紹一套簡單易用的自主蒐證方法,藉由Wireshark封包分析軟體錄製封包,並透過WHOIS資料庫逐一過濾,找出可疑對象之IP位址,在第一時間主動蒐集網路詐欺之不法數位證據,以提供偵查人員作為案件調查之參考。

錄製及分析網路電話封包

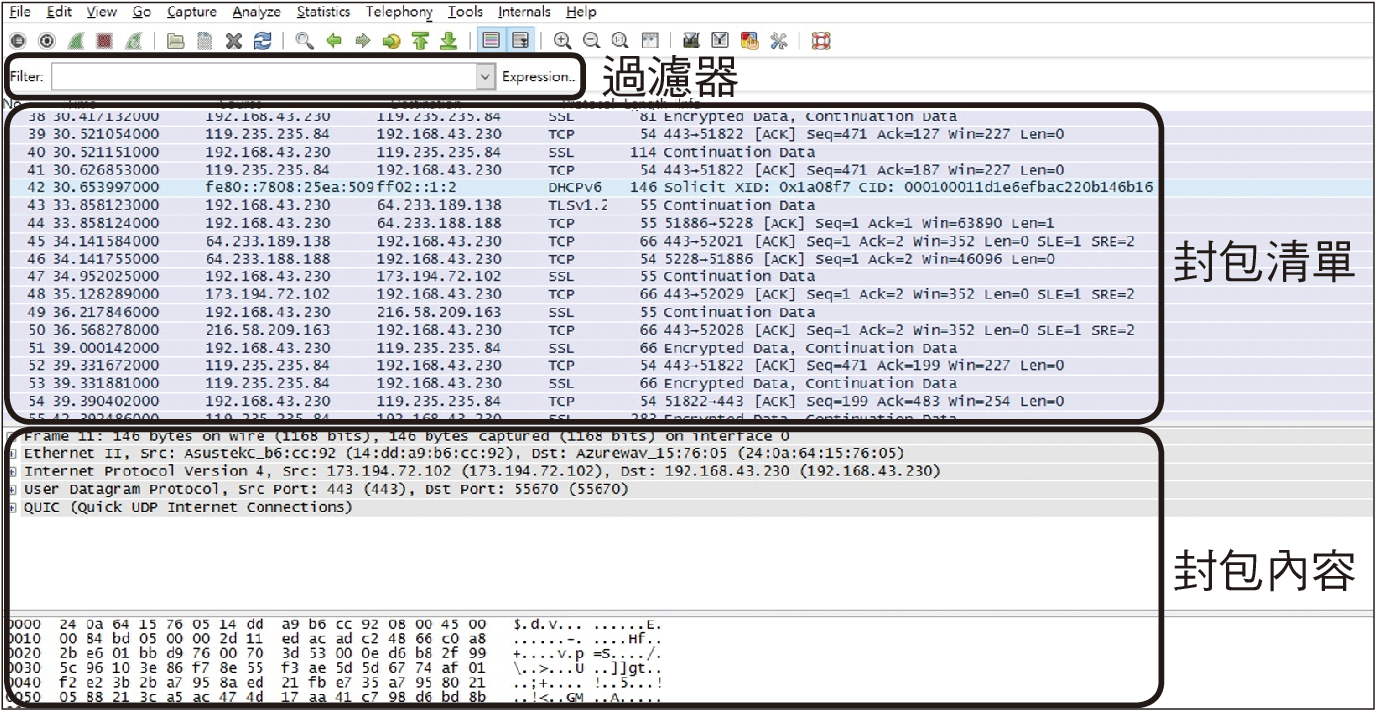

當雙方通訊結束,封包錄製完成後,Wireshark會自行產生一個封包檔,此時即可進行封包分析。Wireshark具相當完整且豐富的過濾器和統計分析功能,其操作介面如圖9所示,包含最上方的功能表、工具列、篩選工具列、網路封包清單、封包內容、封包位元組和狀態列。

|

| ▲圖9 Wireshark操作介面。 |

另外,還可在網路封包清單中,針對不同的通訊協定或過濾規則指定顏色,這種設計方式可以協助使用者針對特定的目標網路封包進行分析,有助於通訊協定的行為研究與異常行為偵測,能夠快速辨識各種不同的通訊協定,以方便進行後續分析工作。

過濾封包IP資訊

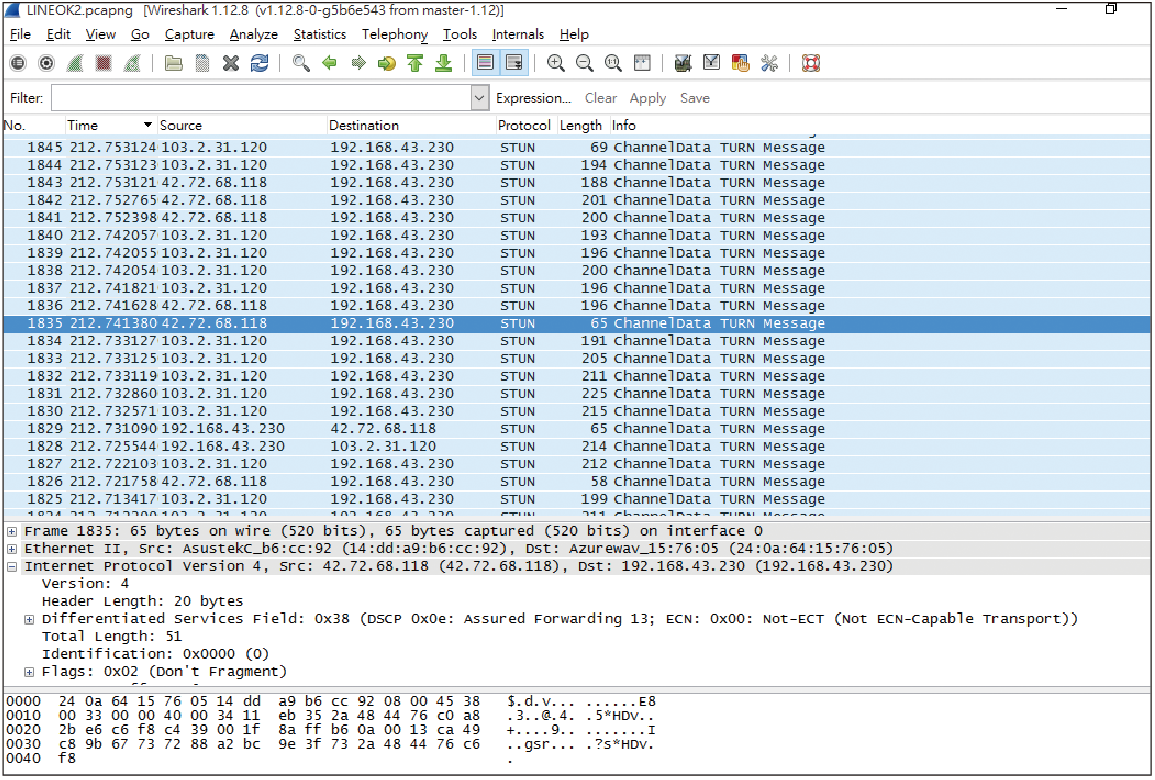

觀察封包清單可發現LINE網路電話是以特殊的STUN為通訊協定,因此只要在Wireshark內建的封包過濾器內輸入STUN後點選〔Apply〕,即可將TCP、SSL、UDP、ARP與HTTP等各種不必要的雜訊及通訊協定過濾,使原本看起來複雜且眼花撩亂的封包清單,簡化為令人一目了然的畫面。

藉由鎖定特定的來源及目標IP,專注於特殊的通訊協定,可協助使用者快速辨識並擷取可疑封包資訊,經過濾後之封包清單如圖10所示。

|

| ▲圖10 過濾後之封包清單。 |

反查相關資訊

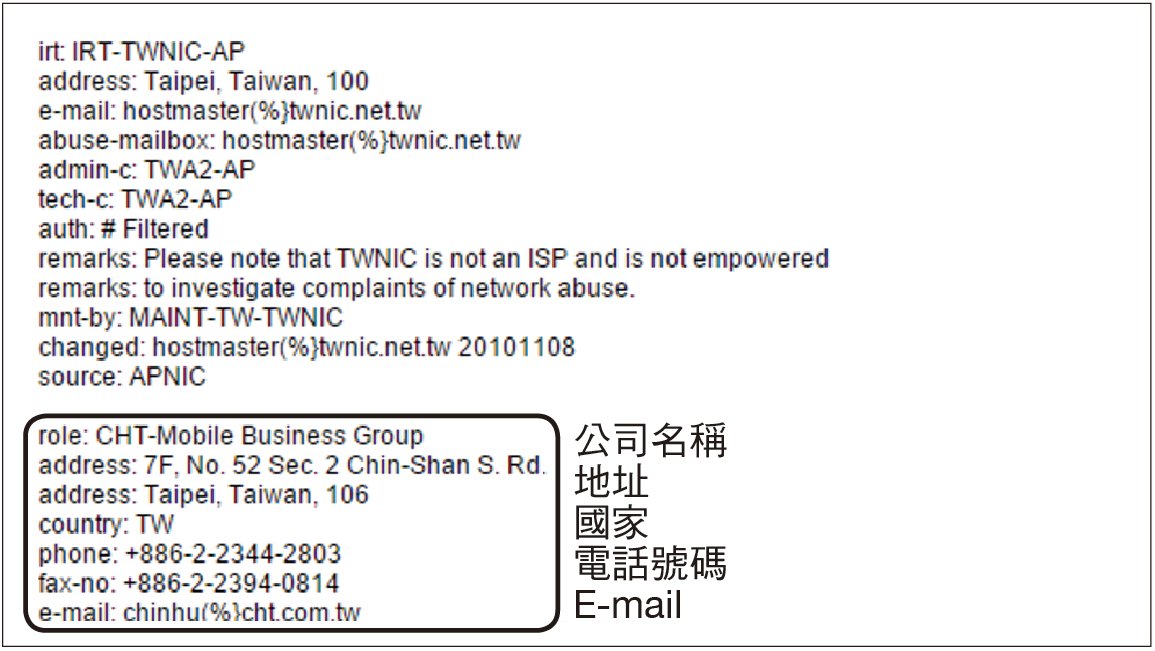

當成功利用Wireshark分析出可疑的網路封包IP位址時,可利用WHOIS資料庫來反查可疑的IP位址及其相關資訊。WHOIS是一個IP位址查詢服務網站,只要在網站介面的搜尋欄位中輸入可疑的IP位址、Domain Name或IDN等資訊,即可查到註冊主機之名稱及IP位址的註冊相關資料,正常的主機應包含公司名稱、地址、電話、註冊日期、E-mail等資訊,經WHOIS查詢的結果內容如圖11所示。

|

| ▲圖11 查看WHOIS查詢結果。 |

案例情境與分析

A君在拍賣網站看中一雙名牌球鞋,價錢遠低於市售行情,欲下標購買之際,卻發現賣家僅願意以LINE為通訊聯絡方式。透過LINE私下洽談交易細節後,A君依照賣家所提供匯款帳號,將交易金額匯款到賣家所指定的帳戶中,但隨著時間一天天的過去,始終未收到商品,同時亦發現賣家早已將帳號刪除,再也無法聯繫。

A君不甘受騙,突然想起曾在學校研習過封包分析認證課程,為了避免更多人受害,A君決定發揮其專業知識與技能來主動蒐集證據,並提供相關數據給調查人員,以求盡速偵破此類案件,有效嚇止犯罪。下定決心後,A君立刻著手準備網路封包蒐證分析的相關步驟。

步驟1:架設封包錄製環境

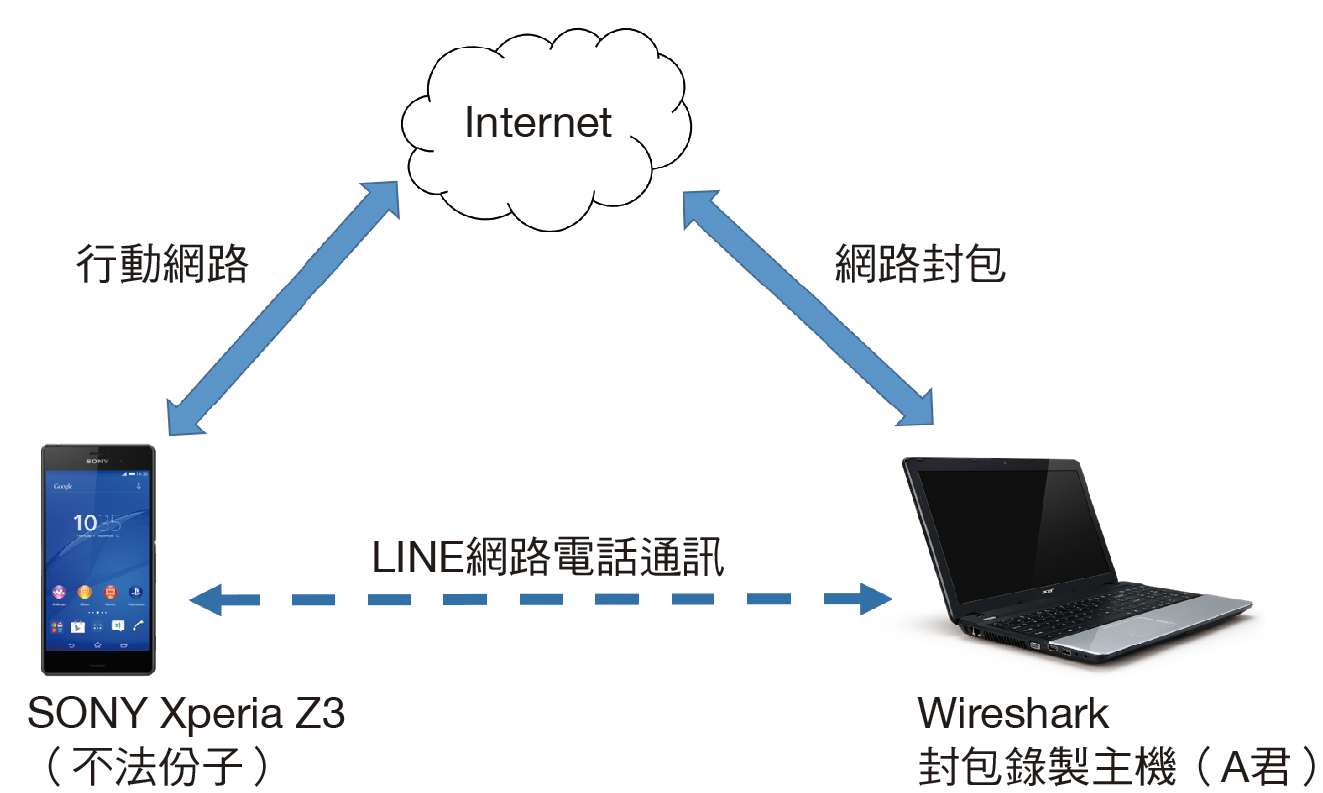

A君首先完成了封包錄製環境的架設,在自己的筆記型電腦裡安裝了最新版本的Wireshark與電腦版LINE應用程式,經過多次測試與模擬演練,確定須鎖定之特定封包類型以及須排除的通訊協定後,立即著手準備進行封包錄製工作。此時需特別注意的是,由於LINE在透過行動網路使用網路電話傳遞語音的訊息才是沒有加密的,因此必須讓不法分子以行動網路使用網路電話功能通訊,這樣一來所錄製到的封包,才能有助於進一步相關證據的蒐集與分析。

步驟2:錄製及分析網路電話封包

A君在各網路拍賣平台進行巡視,希望能發現以相同手法進行詐騙的不法分子,果然很快就發現與相同款式的名牌球鞋正以低價刊登販售,A君眼見機不可失,便佯稱買家與不法分子以LINE聯繫,並以手機故障無法輸入文字為由,要求不法分子以LINE的網路電話功能進行交易洽談,不法分子欣然同意並隨即撥打網路電話欲進一步商談交易細節,A君立即執行Wireshark軟體全程錄製雙方通訊時產生的網路電話封包,如圖12所示。

|

| ▲圖12 蒐集LINE網路電話封包。 |

步驟3:擷取及過濾可疑手機IP位址

待通話結束之後,A君立即查看封包錄製結果並進行分析。

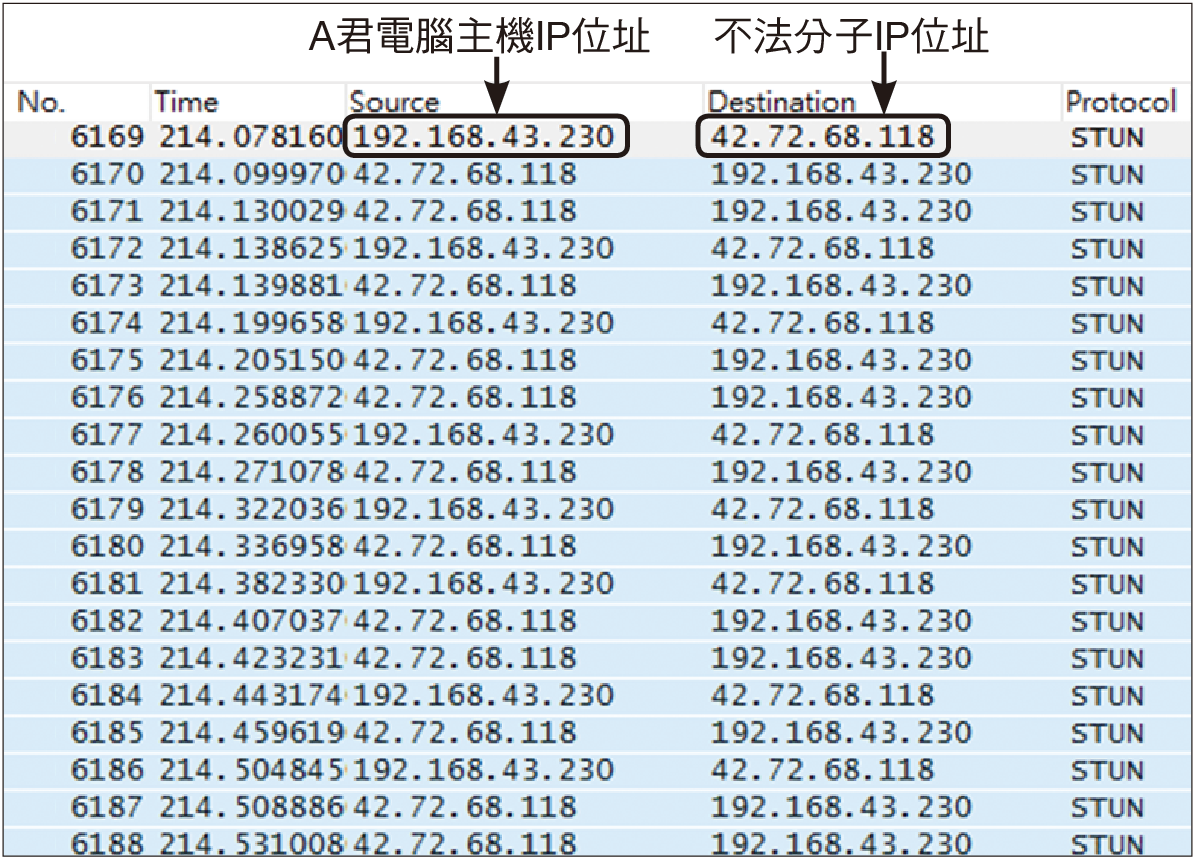

經鎖定STUN並將TCP、SSL、UDP、ARP與HTTP等通訊協定排除後,發現僅剩下192.168.43.230與42.72.68.118這兩個IP位址有著大量且頻繁的通訊行為,然而192.168.43.230為A君本身所使用來錄製封包的筆記型電腦IP位址,因此可以判斷不法分子所使用的IP位址即為42.72.68.118,如圖13所示。

|

| ▲圖13 利用Wireshark錄製到可疑IP位址。 |