隨著高科技的蓬勃發展,人們的生活早已與智慧型手機、電腦及網路密不可分,伴隨而來的便是層出不窮的資安事件與電腦犯罪案件。大多數的使用者在資安相關議題上所知有限,確有必要提升資安意識及加強防護,才不致輕易成為駭客或惡意程式的俎上肉。

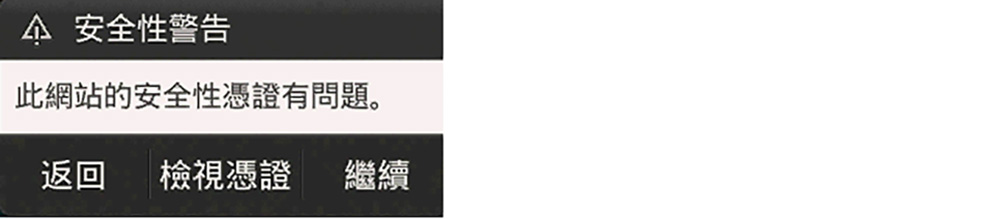

董事長不禁笑了,他秀給R看,嘴上直嚷著就是它,不曉得為什麼常會跑出這種錯誤訊息。到哪都不會有,偏偏是在這家咖啡廳裡用手機時就會碰到。

R請董事長繼續他平日會進行的操作,只見董事長努力地不斷按下「繼續」,好讓郵件能夠順利載入以檢視內容,如圖9所示。

找到關鍵所在

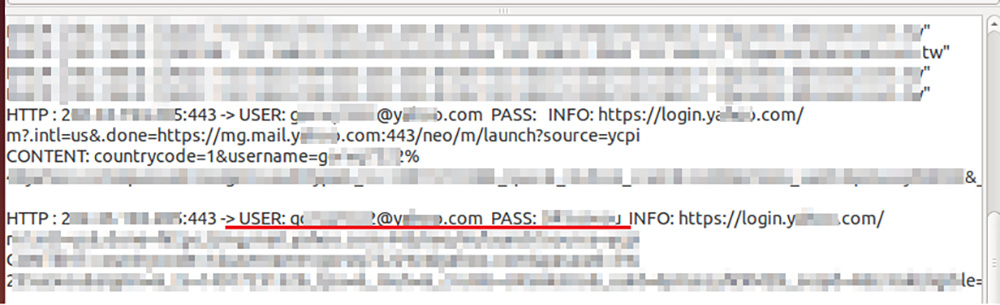

R心想果然不出他所意料,就是這個動作造成了營業秘密外洩。R把筆電螢幕轉向給董事長查看,董事長一看大吃一驚,問R的桌面上為何有他的Ymail的帳號和密碼,如圖10所示。

|

| ▲ 圖10 顯示攔截到的郵件帳號和密碼。 |

R向董事長解釋,董事長所使用的郵箱是Ymail,走的是https加密傳輸協定,但在使用瀏覽器登入時卻出現了錯誤訊息。

關鍵便是在那當下,有人企圖以MITM(Man-in-the-middle)手法攔截董事長手機的傳輸內容所致。當犯嫌使用MITM手法嘗試以假憑證來騙取信任時,瀏覽器便出現如圖11所示的警示。

|

| ▲ 圖11 嘗試以假憑證來騙取信任。 |

由於董事長未警覺到這當中可能有問題,心想以為只是網路一時出了狀況,便下意識地按「繼續」以使郵件內容載入完成。但於此同時,犯嫌便可成功攔截到加密傳輸的敏感內容。

中間人攻擊手法現形

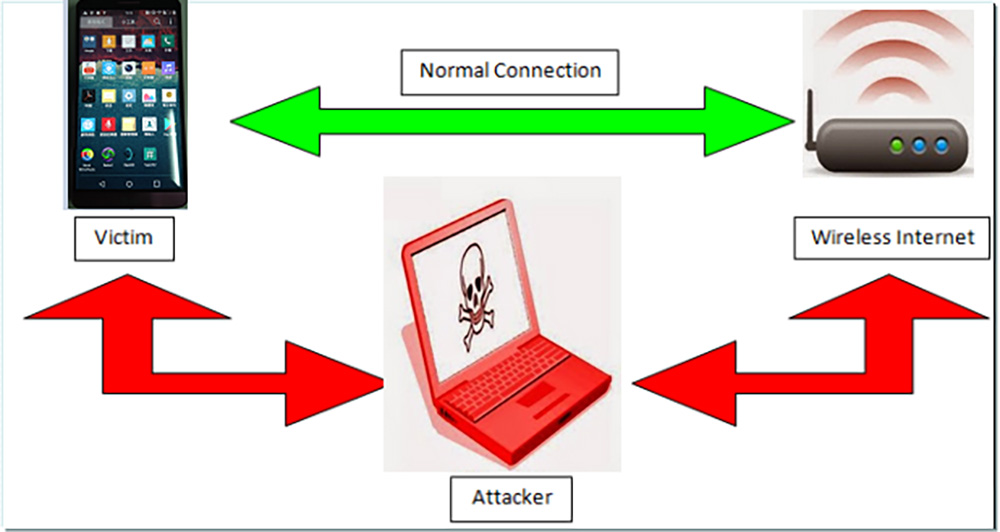

董事長心中仍感到疑感,那為何只有在這家咖啡廳裡收郵件才會出現憑證有問題的錯誤訊息呢?R表示這是犯嫌使用了ARP欺騙(ARP Spoofing)的手法所致。以這咖啡廳的網路架構來說,IP分享器是咖啡廳的對外閘道,而董事長手機的IP是由IP分享器的DHCP服務所動態配發。

假設被配予IP是192.168.0.199,當有封包要傳輸至199這個IP時,閘道會問誰是199,請舉手回答。本來董事長的手機應當要舉手回應,但卻被犯嫌所使用的電腦假冒持有董事長手機的IP,搶先一步回應了。如此一來,原先要傳輸至199的封包便會先流經犯嫌的筆電之後,才會到達董事長的手機,等於犯嫌是站在閘道器跟董事長手機之間,便可達成中間人攻擊的效果,如圖12所示。

|

| ▲ 圖12 ARP欺騙示意圖。 |

發掘出事實真相

經過R詳盡的解說,董事長已完全明白箇中原委,現在就只剩找出犯嫌究竟是誰了。R便向店長表明身分,請店長回想一下,在董事長每周日下午喝咖啡的時候,有沒有可疑人等也在店裡。店長想了一下,便說是有個身形偏瘦的男子,也幾乎是每周日下午同一時段會來喝咖啡,但都忙著打電腦,還以為他是在經營網拍生意之類的。但這名男子在上個月底之後,就再也沒出現過了。

R請店長調閱備份的監視器影像檔,並指認該名男子樣貌。R便把相關影像和照片帶回給專案小組追查,果然順利找到該名男子的住處並將其逮捕到案。

原來該名男子M是Seahawk集團的競爭對手Tornado公司所花錢雇用的駭客,Tornado高層要求M設法竊取Seahawk集團相關重要情報。M發現董事長每周日有固定到某家咖啡廳的習慣,甚至會取出SIM卡不用行動數據,而使用咖啡廳所提供的Wi-Fi。如此便讓M有了可趁之機,以中間人攻擊手法竊得郵箱登入帳密後,再將郵件中查得的敏感內容,每周釋出一些給Tornado高層,以長期領取高額報酬。

警方根據M的供詞,進一步追查到Tornado公司的高層,她們見無法抵賴,只得和盤托出所有犯罪情事。至此,Larry總算洗清冤屈,獲得清白,真正的不法之徒也終於落網。

結語

現今的商業戰爭型態已隨科技演變而不斷進化,甚至可能以如文中情節相同的駭客手法隔空取物,令人防不勝防。若Seahawk集團董事長能保有高度警覺,意識到可能已遭到攻擊,儘管自己可能不知該如何處理,但若能向資安專家請教求助,也就可以降低遭受攻擊的風險了。幸而鑑識人員能把握所注意到的細節,進而在一些看似微不足道的旁枝末節中找到破案契機,亦再度證明了「法網恢恢,疏而不漏」的不變真理。

<本文作者:Pieces0310,本身從事IT工作多年,為找尋線索、發掘真相、解決問題,而樂此不疲~喜歡與國內外同好分享交流心得,不僅僅是個人樂趣,也希望盡一分心力,有所助益。>