架設網站最重要的是資料保全,如果可以利用網路弱點掃描工具事先找出Web伺服器安全漏洞,並且立即加以防堵,就可以防範於未然。本文所介紹的Nikto就是一款相當值得推薦的掃描檢查軟體。

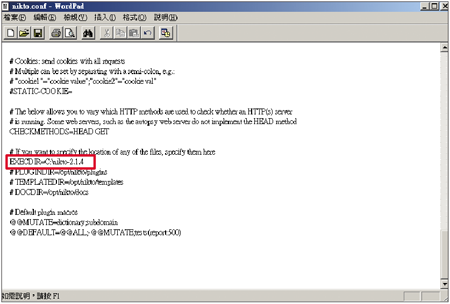

使用WordPad開啟nikto.conf檔案後,在nikto.conf的最後幾行內容中可以發現EXECDIR的設定。

請把該行改成「EXECDIR=C:\nikto-2.1.4」,如圖7所示。接著,儲存後離開。

|

| ▲圖7 改成「EXECDIR=C:\nikto-2.1.4」。 |

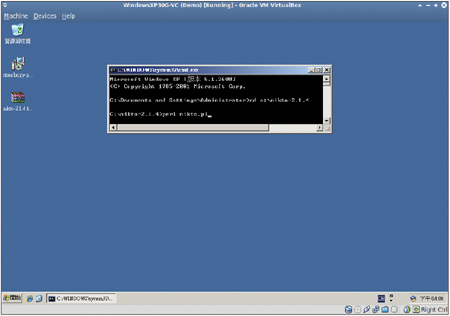

安裝完成後,透過「開始」功能表,點選進入命令列模式下。

進入命令列模式後,切換至Nikto解壓縮的路徑,本例在「C:\nikto-2.1.4」,如圖8所示。

|

| ▲圖8 切換至Nikto解壓縮的路徑。 |

輸入指令「perl nikto.pl」,檢查Nikto是否已經成功安裝,如圖9所示。

|

| ▲圖9 檢查Nikto是否安裝成功。 |

常用指令介紹

以下介紹Nikto各種常用的指令。

指定掃描的主機

預設會掃描Port 80:

當然也可以指定,例如Port 8080:

亦可單次掃描多個端口:

當本機使用代理伺服器時

若本機的環境是使用代理伺服器(Proxy),則必須指定伺服器的位址。例如代理伺服器為「http://192.168.0.254:3128/」的時候,就必須使用以下的指令:

使用IDS的躲避技術

Nikto可以使用IDS的躲避技術來進行更高階的偵測行動,目前支援以下類型:

- 隨機URL編碼

- 自訂選擇路徑(如/../)

- 假的網頁請求結束

- 過長的URL請求

- 參數隱藏技術

- 使用Tab作為請求的分隔符號

- 大小寫敏感偵測

- 使用Windows預設的分隔符號(\)

- 會話(Session)重組

因此,如果想要使用其中的「假的網頁請求結束」,則執行以下的指令:

報告輸出格式

Nikto內建多款報告的輸出格式,支援HTML、XML、CVS,甚至可以直接產生匯給metasploit的格式。如果想要匯出HTML格式,則執行:

其實Nikto支援自動判斷副檔名來選擇適當的格式,例如輸出檔名為output.html,則Format會採用HTML;若輸出檔名為output.xml時,Format將會採用XML。因此前述指令可以用下列指令取代:

掃描模組的更新

Nikto支援掃描模組的更新,方便使用者定期同步更新至最新的模組。更新時只要執行下列指令即可:

結語

除了本篇介紹的幾種方式外,Nikto還支援許多特性,有興趣的讀者不妨到Nikto的官方網站上搜尋。雖然Nikto的功能並不如許多商業軟體強大,但已足以應付常見的問題,再加上Nikto小巧可攜帶的特色,其實是個方便隨時隨地使用的小工具。

<本文依創用CC BY-ND-NC授權刊登,原文請見:http://www.openfoundry.org/tw/foss-projects/8450>