本文將以利用行動通訊軟體散布惡意影像之犯罪為例,針對行動裝置中的惡意影像進行鑑定判別,並進一步分析來源與行動通訊軟體之通訊對象,找出散布惡意影像的犯罪者。

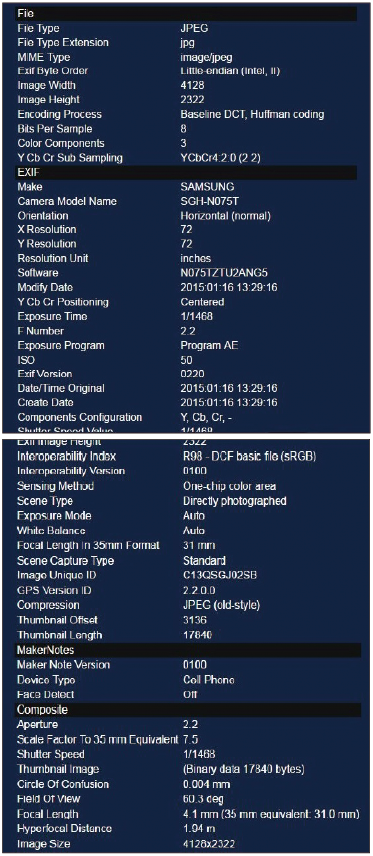

此外,也可以列出儲存於該影像中的metadata,讓使用者能夠清楚查看有關上傳影像之詳細資訊,如圖6所示。

|

| ▲圖6 上傳影像之metadata。 |

Izitru

Izitru(https://www.izitru.com)也是一款免費的線上影像鑑識偵測工具(圖7),透過其內建之六種測試方法進行鑑定,並依照鑑定結果區分為五個等級,提供使用者作為判斷的參考依據,如表2所示。

|

| ▲圖7 Izitru之影像上傳介面。 |

表2 鑑定結果等級

若經測定為非遭竄改之影像,則會顯示綠燈並評定為High Trust等級,如圖8所示。

|

| ▲圖8 測定結果。 |

實例演練

Ahsoka聲稱自己的銀行存款有遭他人盜領情形,因每次盜領金額不高,所以剛開始並未察覺有異,直到發現存款金額有明顯減少之後,才急忙詢問銀行後發現,近期已完成多筆存款匯出之成功交易。

而且,Ahsoka表示平常對於銀行帳戶及密碼資訊都很小心地保存,不可能被他人知道,也未有卡片遺失狀況,但表示有使用網路銀行交易的習慣,鑑識人員以此為調查方向,針對Ahsoka的iPhone手機進行數位鑑識分析,希望從中取得關鍵證據。

分析iPhone備份檔案

先了解iTunes備份檔案的所在位置,然後以iBackup Viewer進行檢視。

iTunes備份檔案

首先,鑑識人員將iPhone連接上電腦,相關鑑識實驗環境資訊如表3所示。

表3 鑑識實驗環境資訊

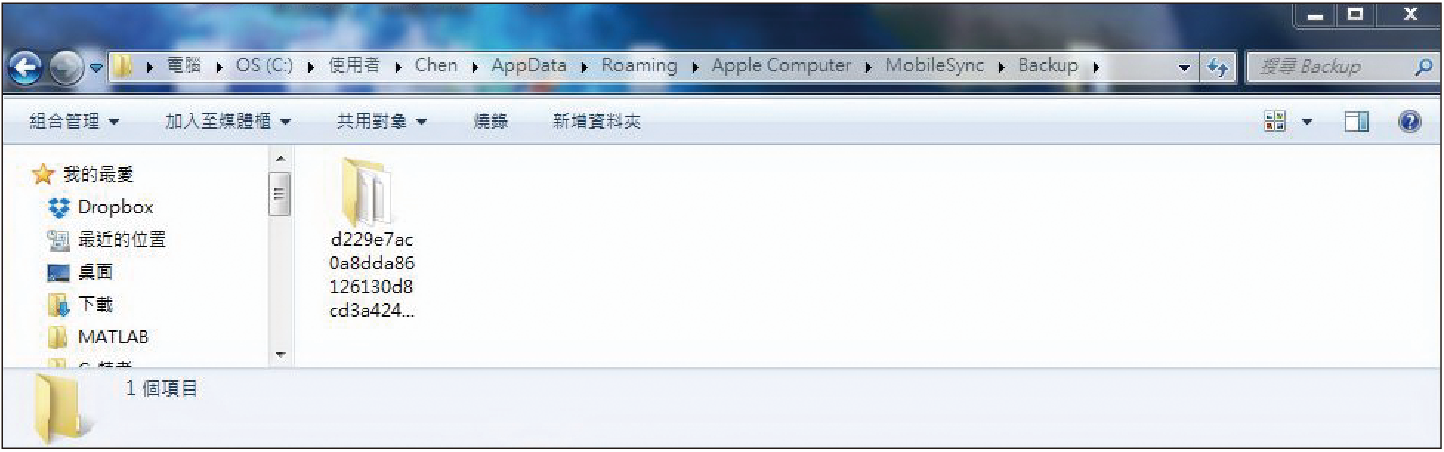

接著,透過iTunes進行備份,其備份檔案預設存放於「C:\Users\使用者名稱\AppData\Roaming\AppleComputer\MobileSync\Backup」,檔名為「d229e7ac0a8dda86126130d8cd3a42472ea61c58」(圖9)。

|

| ▲圖9 經iTunes備份後所存放的位置。 |

iBackup Viewer檢視

鑑識人員利用iBackup Viewer詳細檢視備份檔案,然而初步在iPhone備份檔案鑑識過程中並未發現任何異常,使得鑑識工作陷入膠著。

經過鑑識小組數次討論後,發現國外曾有利用資訊隱藏方式將惡意程式隱匿於數位影像,並藉由散布這些惡意影像來竊取銀行帳戶資料的案例,於是鑑識人員便朝此方向著手鑑識分析。

惡意影像鑑識偵測

鑑識人員先將所有數位影像自iPhone備份檔中匯出,再將所有數位影像上傳至影像鑑識偵測工具FotoForensics和Izitru進行鑑識分析。

FotoForensics鑑識分析

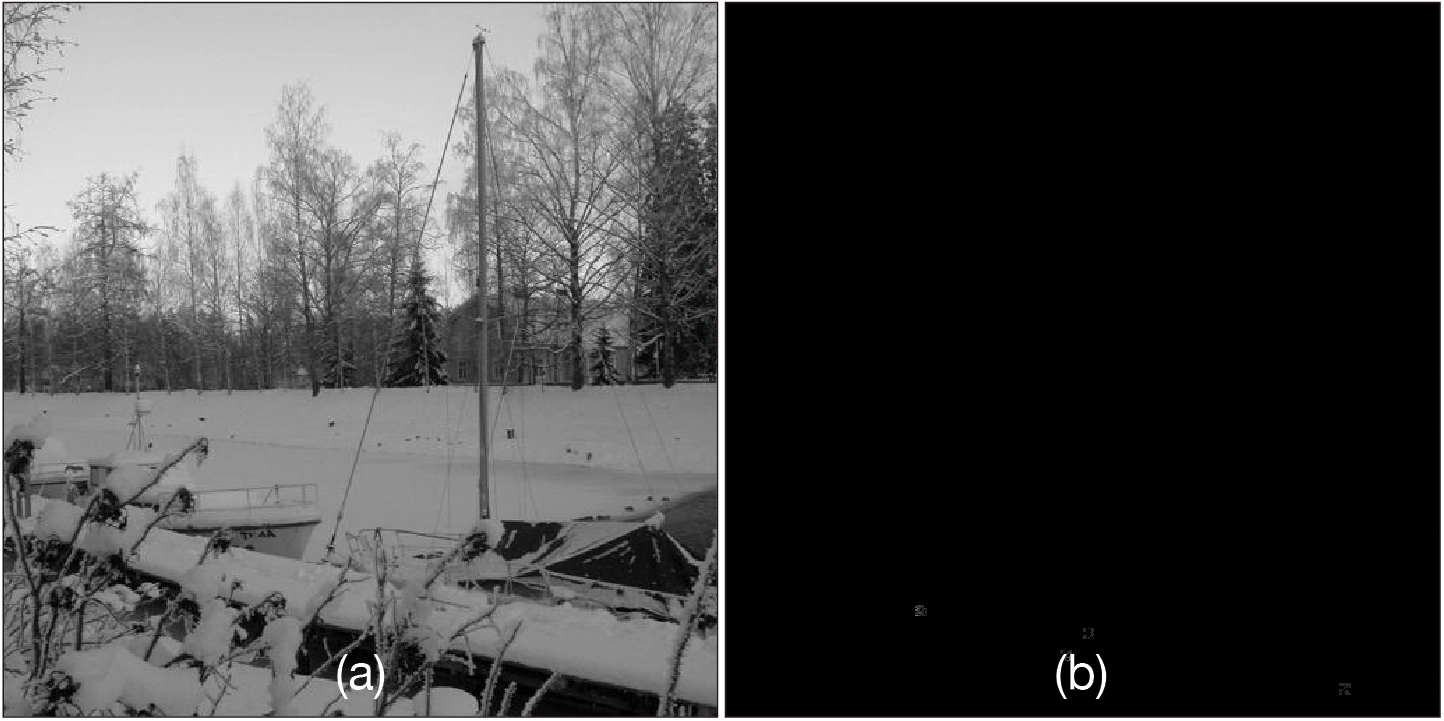

在影像鑑識偵測工具FotoForensics中發現有4182679468879.jpg、4182679498995.jpg、4182679530871.jpg三張數位影像均可能有遭竄改的跡象,如圖10所示。

|

| ▲圖10 (a)原圖以及 (b)ELA分析結果。 |

這三張影像之ELA分析所得的暗化影像,幾乎都呈現反黑的分析結果,即便是灰階影像也不可能產出這樣的分析結果,明顯屬於異常情形,遭受竄改的可能性高於其他影像,使得鑑識人員開始注意這三張影像。