本文將以利用行動通訊軟體散布惡意影像之犯罪為例,針對行動裝置中的惡意影像進行鑑定判別,並進一步分析來源與行動通訊軟體之通訊對象,找出散布惡意影像的犯罪者。

Izitru鑑識分析

利用影像鑑識工具Izitru進行鑑識分析,並得出鑑識分析結果(圖11),該系統對於這三張影像給予「Potential file modification」的評價等級,這個等級的定義為「一個以上的鑑定方法指出該影像曾經被重新儲存,雖然不代表該影像之內容遭受嚴重竄改,但至少可確定該影像並非直接由相機所取得」。

|

| ▲圖11 Izitru分析結果。 |

交叉驗證比對

由兩套系統交互驗證,使得這三張影像遭受竄改的可能性大幅提升,於是鑑識人員便將這三張影像轉送惡意程式分析單位進行後續惡意程式鑑定分析。

分析惡意影像來源

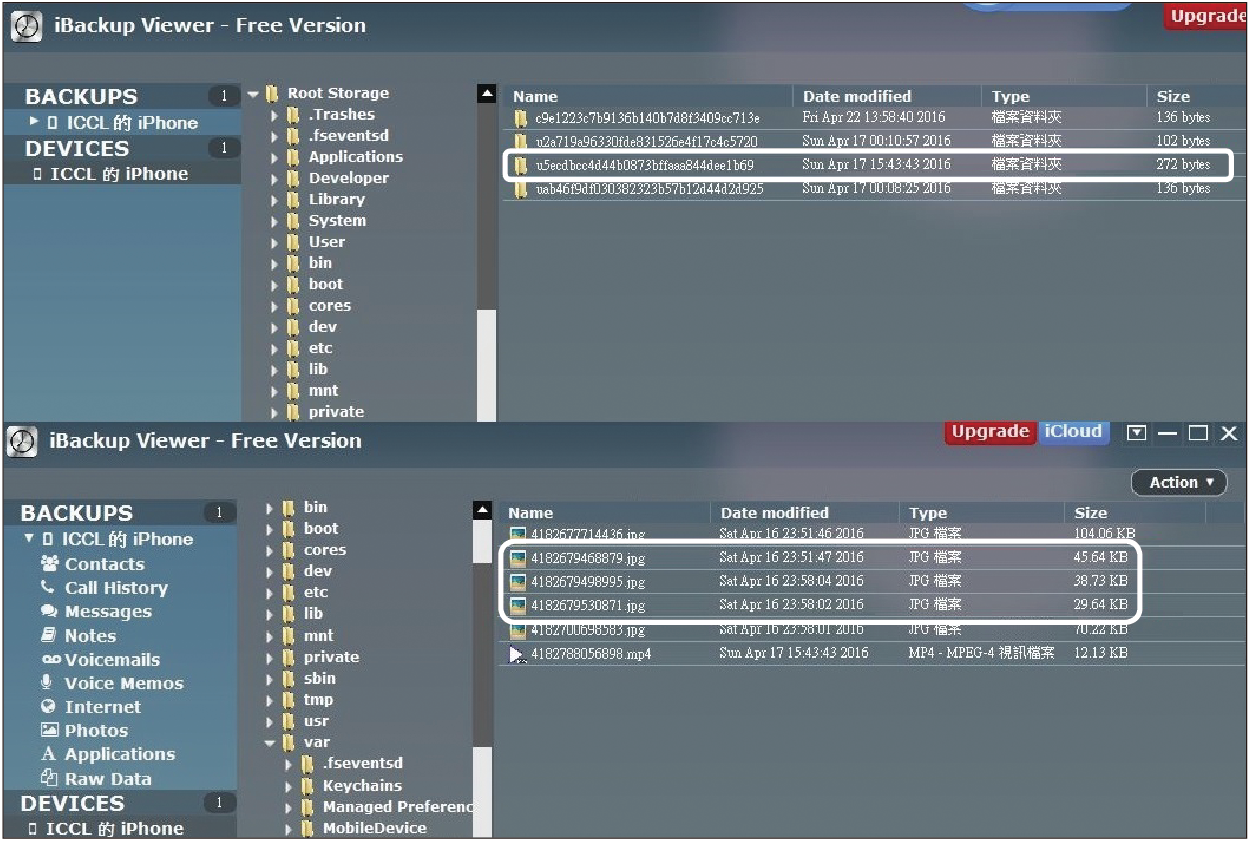

經檢視發現,三張影像4182679468879、4182679498995、4182679530871皆來自名為「u5ecdbcc4d44b0873bffaaa844dee1b69」的資料夾,其路徑為「/var/mobile/Applications/LINE/Library/Application Support/PrivateStore/P_ucd144a0781db38d29ee185c60d64b415/Message Attachments/」,是LINE儲存傳送附件之資料夾(圖12)。

|

| ▲圖12 iBackup Viewer檢視可疑影像儲存位置。 |

故可由此推測,這些惡意影像應該是由LINE的聯絡人所傳送,而這三張影像均具有獨特的檔名(序號),其是代表使用者與聯絡人每筆傳送及接收紀錄的獨特ID。

LINE通訊紀錄驗證分析

接著,透過三步驟來進行LINE通訊紀錄驗證分析。

LINE聊天紀錄儲存位置

LINE聊天紀錄儲存於「talk.sqlite」中,從iBackup Viewer可以得知其路徑為「/var/mobile/Application/jp.naver.line/Documents/PrivateStore/P_ucd144a0781db38d29ee185c60d64b415/」,且其Key值為「fa6c737650cc0223c4c73f051f13fb204fa4ee30」。

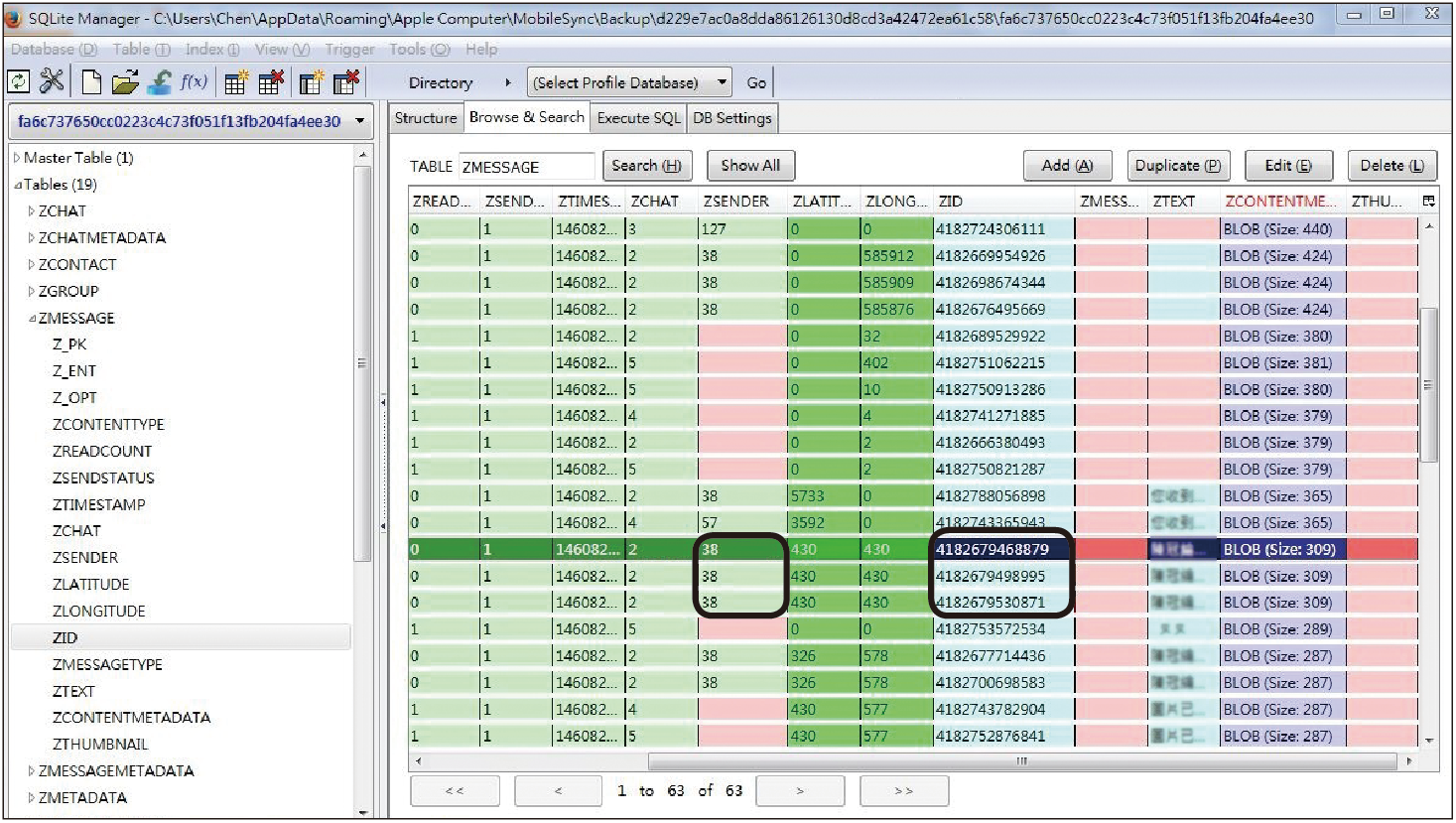

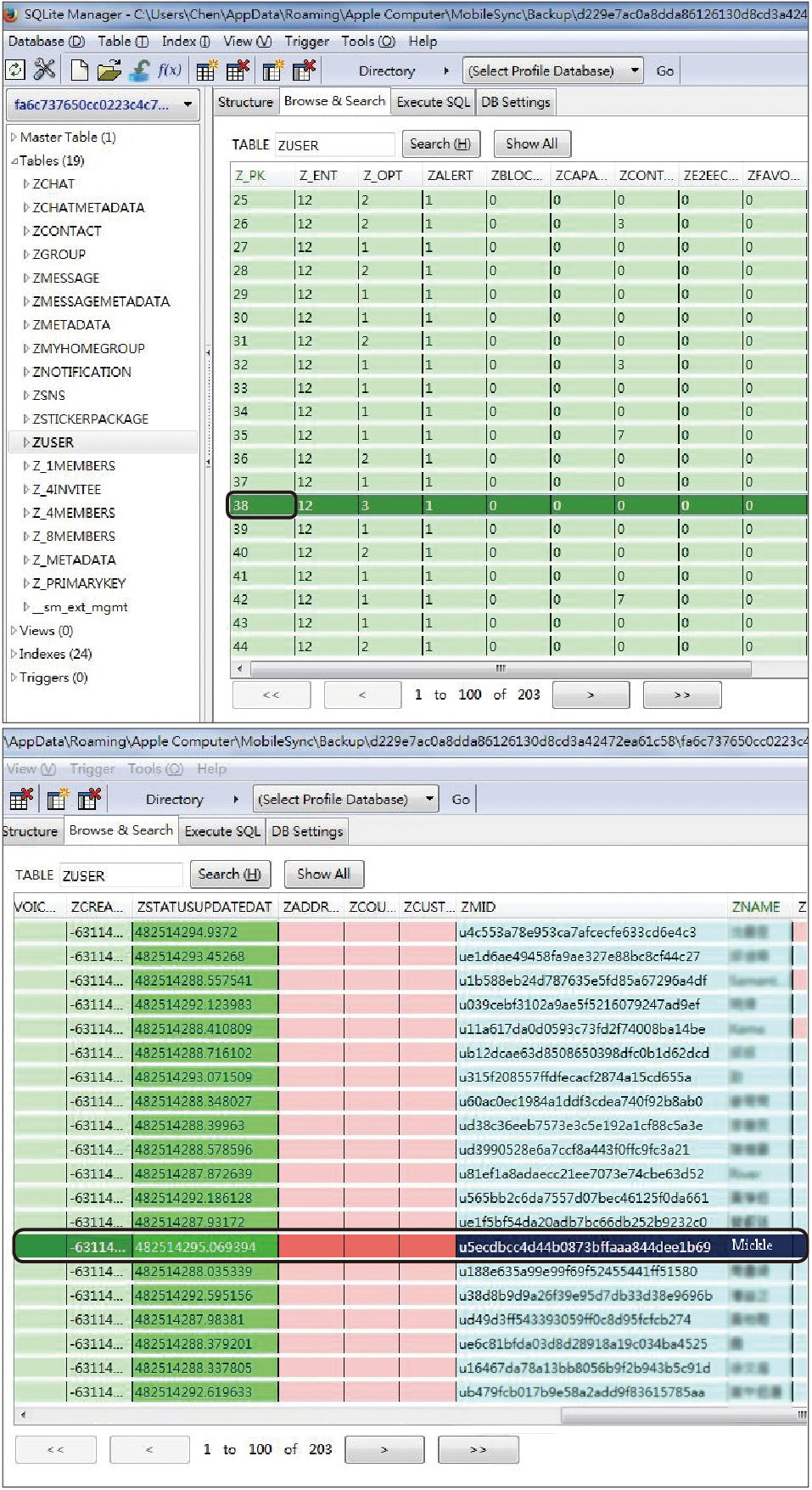

利用SQLite Manager查看talk.sqlite

將iTunes備份檔案中的「fa6c737650cc0223c4c73f051f13fb204fa4ee30」(即talk.sqlite)匯入SQLite Manager中,檢視其中資料表「ZMESSAGE」包含使用者和所有聯絡人的對話紀錄內容、對話時間及傳送的檔案格式等(表4),以及資料表「ZUSER」包含聯絡人的使用者名稱等資訊(表5)。

表4 資料表ZMESSAGE部分欄位說明

表5 資料表ZUSER部分欄位說明

比對追查惡意影像來源

檢視資料表「ZMESSAGE」,在其「ZID」欄位找出數值等於4182679468879、4182679498995或4182679530871的紀錄,發現同筆紀錄中,其「ZSENDER」欄位的數值皆為38,表示其發送者皆為同一人,如圖13所示。

|

| ▲圖13 傳送影像紀錄。 |

接著查看「ZTEXT」欄位所呈現之對話內容,其顯示「Mickle向您了傳送圖片」,如圖14所示。

|

| ▲圖14 特定對象的LINE對話內容。 |

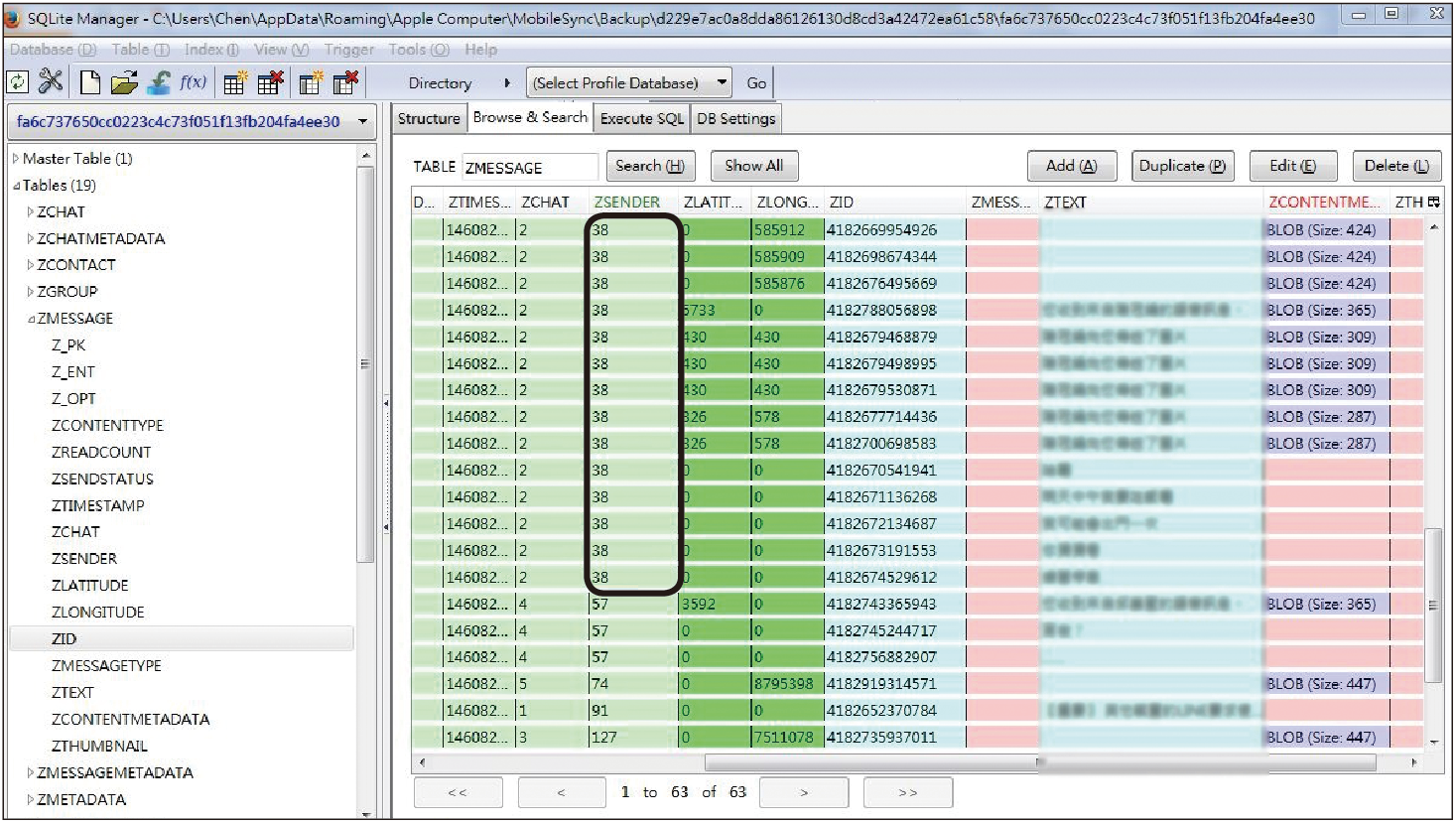

然後,檢視資料表「ZUSER」,搜尋欄位「Z_PK」數值為「38」之紀錄,發現「ZNAME」所顯示的使用者名稱為「Mickle」,與對話內容為同一人。

另外,欄位「ZMID」呈現的值為「u5ecdbcc4d44b0873bffaaa844dee1b69」,此為上述三張惡意影像儲存的資料夾名稱,如圖15所示。

|

| ▲圖15 對應ZUSER使用者資訊。 |