Android行動裝置一旦刷入第三方的Recovery ROM,就形同門戶大開,密碼鎖或圖形鎖等安全機制都將失效,有心人士只要進到第三方的Recovery模式下,便可破壞或竊取資料,所以使用者在追求裝置的完全掌控及維持裝置安全性之間,必須深思拿捏。

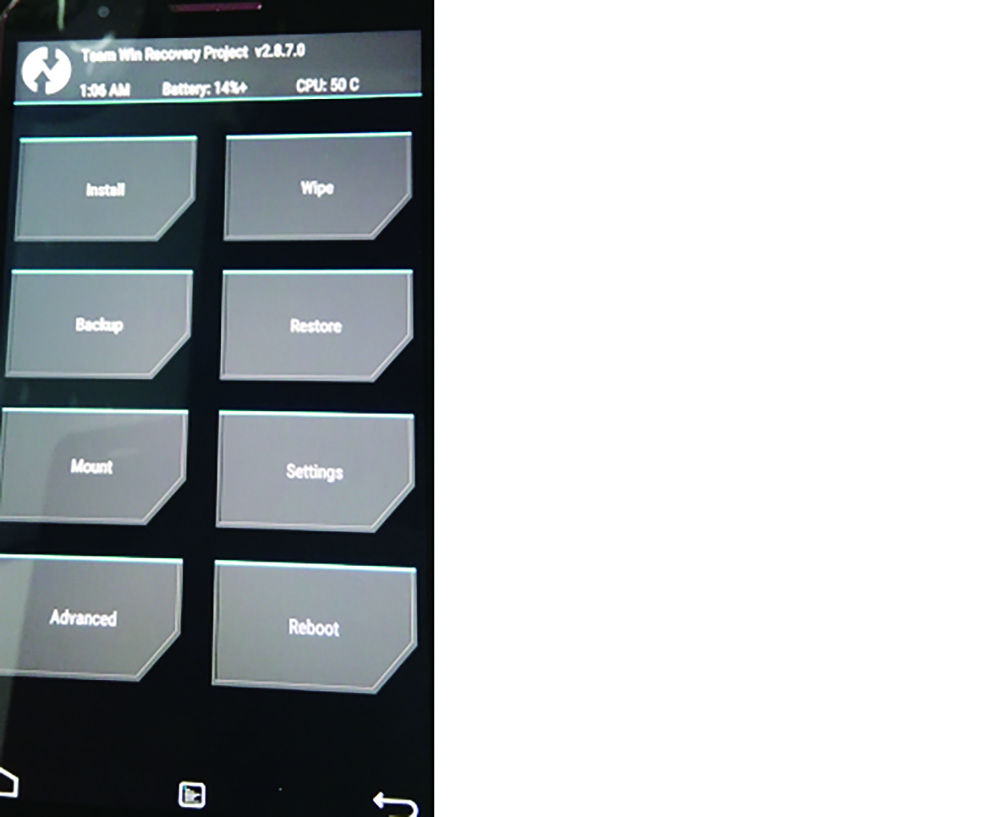

那犯嫌究竟是如何辦到的呢?R將手機刷入一份第三方的Recovery ROM,再按壓手機上的電源鍵及音量鍵讓手機進入Recovery模式,這就是關鍵所在。在這個模式之下,便無須考慮正常模式下需要點擊允許偵錯提示,進行確認後方能以adb指令存取手機的問題。

|

| ▲ 圖2 進入Recovery模式。 |

進入Recovery模式,可以看到如圖2上方所示的「Team Win Recovery Project」字樣,這TWRP便是第三方Recovery ROM的其中一種。但不論是刷哪一種第三方的Recovery ROM,完成之後便具有官方Recovery ROM所沒有的功能,接著便可引用相關功能再刷入提權包(SuperSU)而取得Root最高權限。

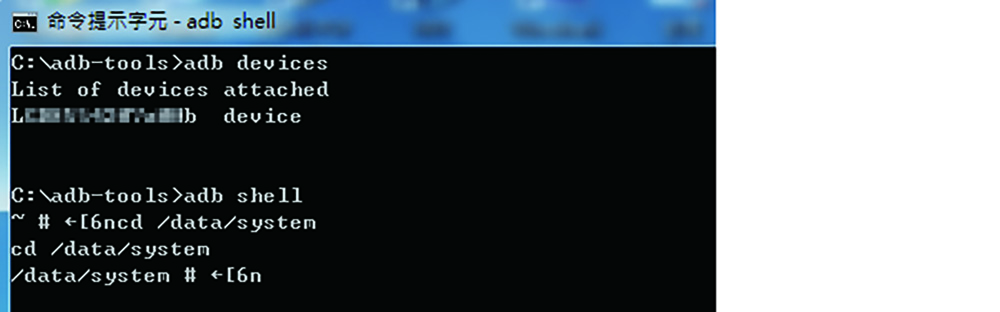

R執行指令以進入手機內部儲存區域,如圖3所示可以看到提示符號為#,表示確已提權為最高權限Root,便等於是擁有絕對的掌控權,可進到任何路徑之下進行指令操作。

|

| ▲ 圖3 由提示符號#確認已提權至最高權限Root。 |

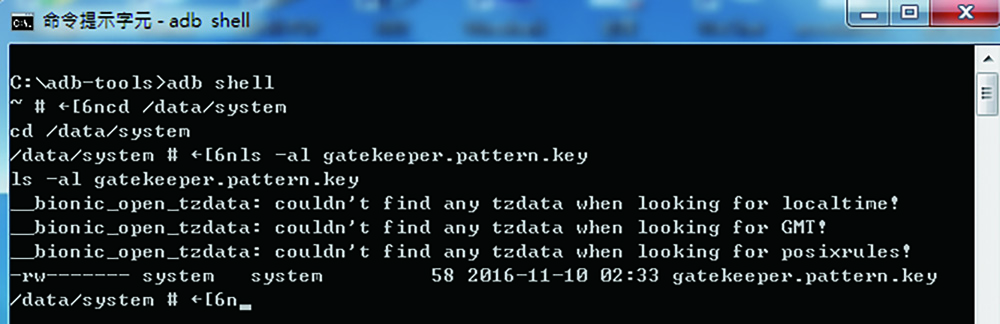

R檢視了阿國手機的圖形鎖設定檔是在「/data/sysem/」路徑之下,設定檔名稱為gatekeeper.pattern.key,如圖4所示。

|

| ▲ 圖4 找到圖形鎖設定檔。 |

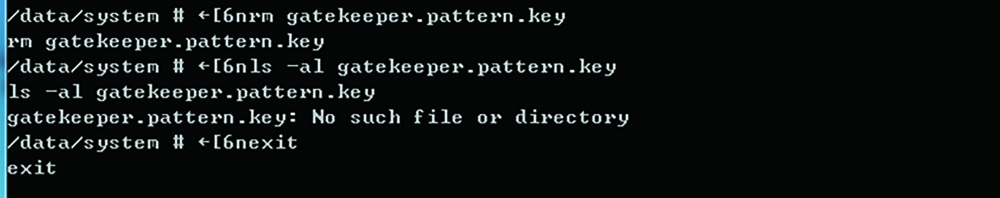

若想得知阿國究竟設了怎樣的圖形鎖,可以將這個檔案取出來進行分析,但對犯嫌而言,重點在使圖形鎖失效而不是去解出阿國所畫的圖形鎖是長什麼模樣,因此犯嫌僅需要刪除該檔即可,如圖5所示。

|

| ▲ 圖5 刪除圖形鎖設定檔。 |

大功告成,當手機重啟進入正常模式,可發現圖形鎖已不復存在,犯嫌便可堂而皇之進到手機桌面了,如圖6所示。

|

| ▲ 圖6 順利進入手機正常模式。 |

還原信用卡資訊外洩真相

R知道眾人心中還有疑惑,便接著說明信用卡資訊是如何被犯嫌取得的。這部分牽涉到兩個可疑對象App,為了避免困擾,在此以代號來稱呼這兩支App,一支代號為「狂購物」,另一支代號則為「影音娛樂通」。R將這兩支App在「/data/data/」之下的資料夾擷取出來,分別檢視檔案內容,包括設定檔、資料庫檔、暫存檔皆須逐一加以檢視。

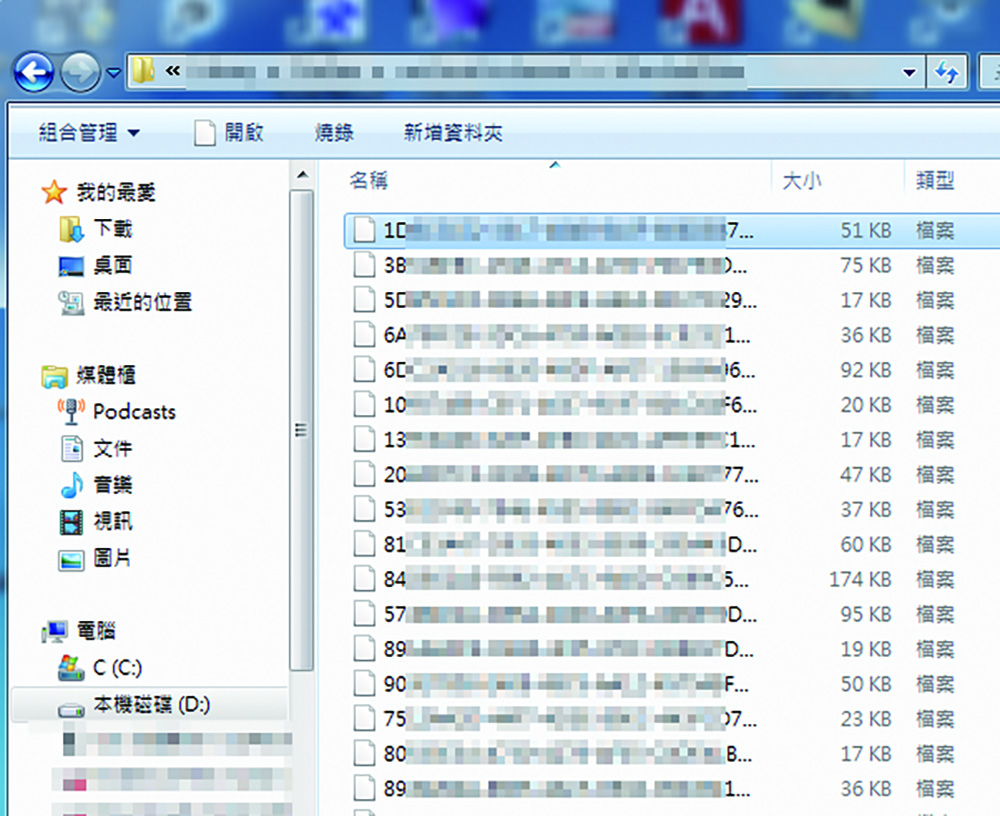

App的暫存檔之檔名往往是英數混合的無意義字串,且無副檔名,因此常容易被忽略而未進行內容檢視。R便特別鎖定如圖7所示的這些暫存檔加以檢視。

|

| ▲ 圖7 檢視暫存檔。 |

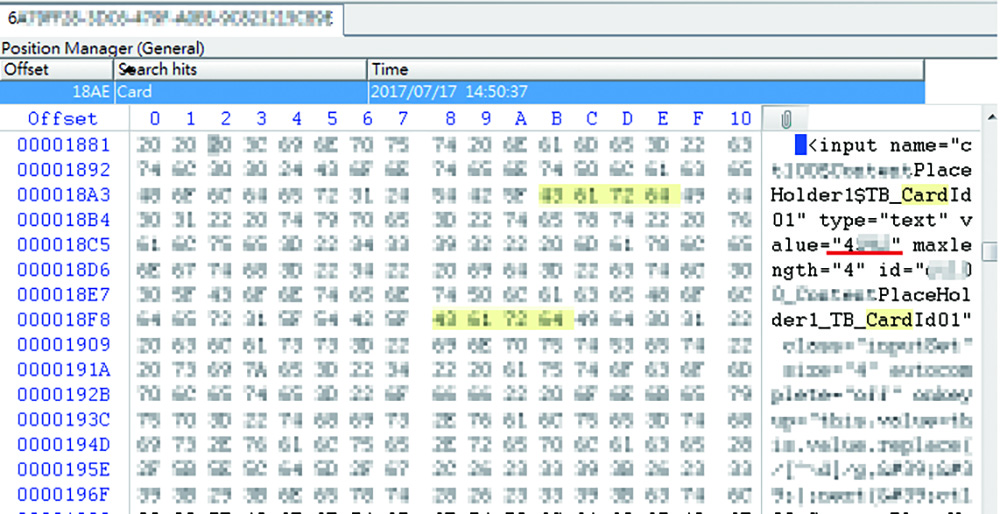

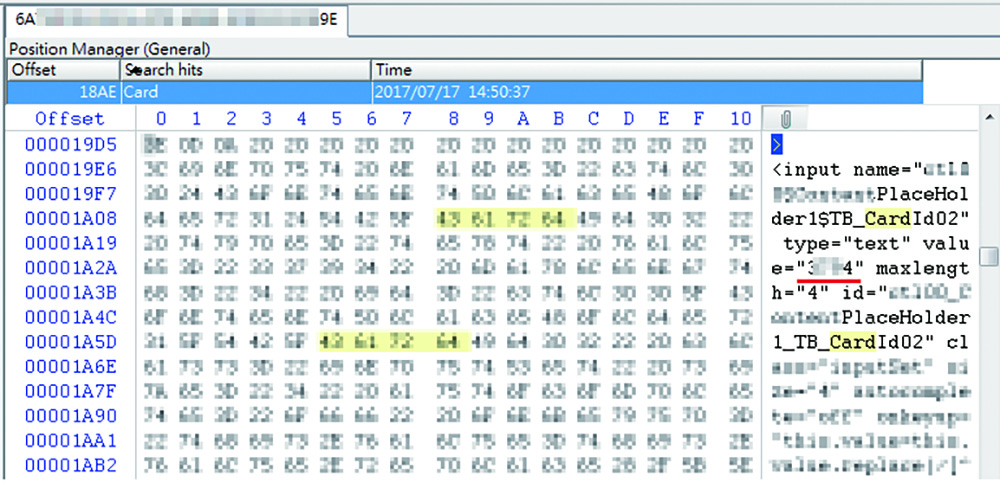

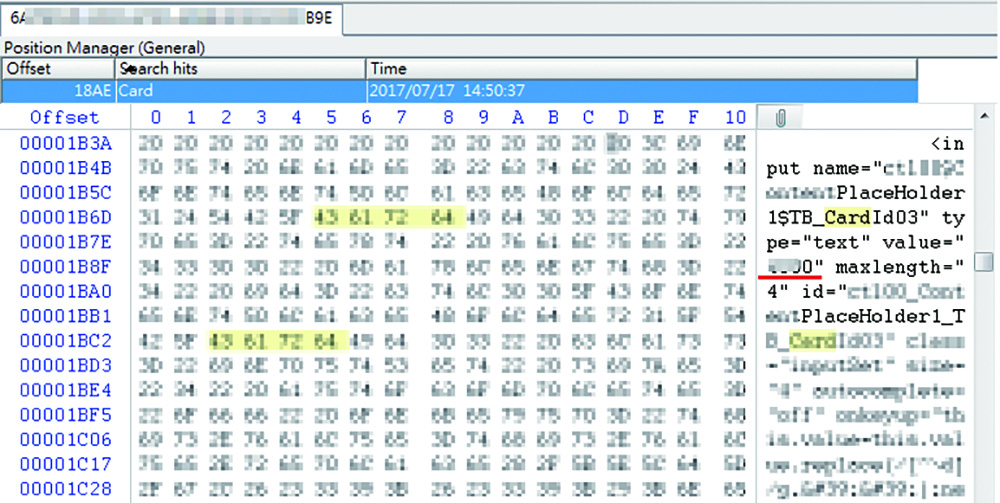

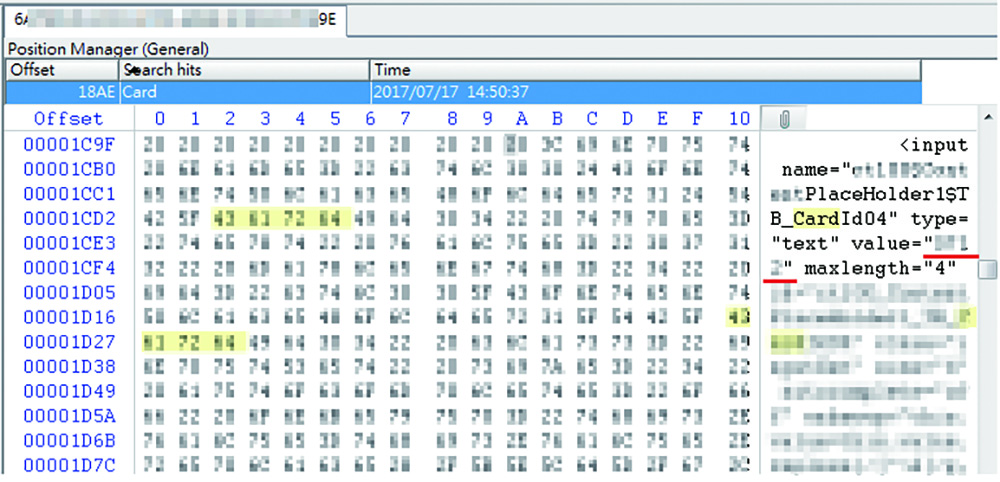

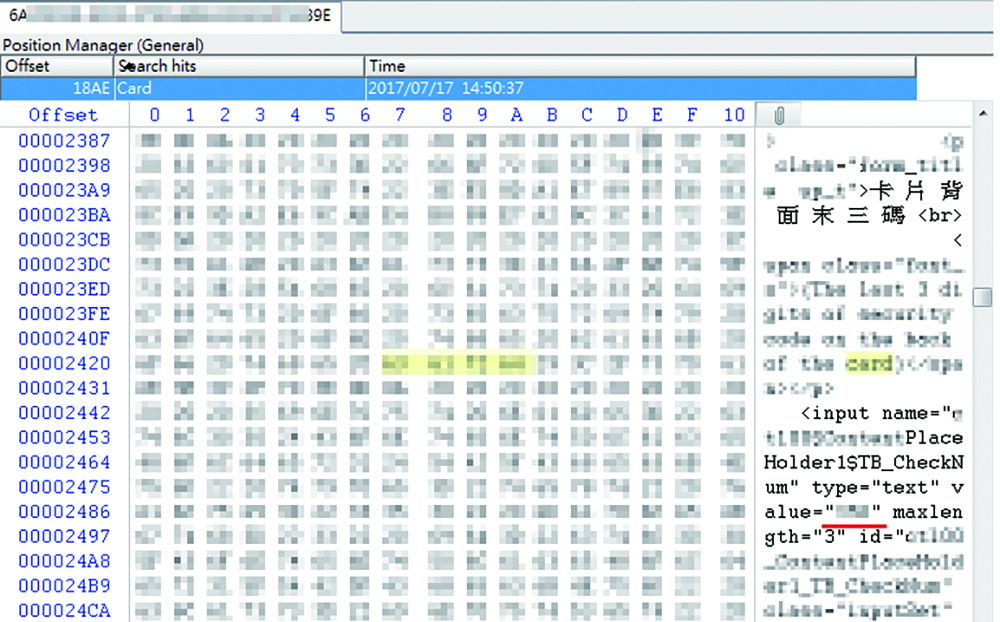

經過一番詳細檢視之後,R果然在「影音娛樂通」的暫存檔中,發現了以明文(Plain Text)形式儲存的信用卡資訊。在與阿國核對之後,確與阿國在「影音娛樂通」購買月租型的影音隨選服務,進行付費時所使用的信用卡資訊相符。信用卡卡號的每3碼為一組分別如圖8~11所示,末三碼安全碼如圖12所示,信用卡有效年月則如圖13~14所示。正由於這些資訊未經加密處理,導致犯嫌得以取得阿國的信用卡資訊而進行盜刷。

|

| ▲ 圖8 顯示信用卡卡號。 |

|

| ▲ 圖9 找出信用卡卡號。 |

|

| ▲ 圖10 查出信用卡卡號。 |

|

| ▲ 圖11 找出全部的信用卡卡號。 |

|

| ▲圖12 核對出信用卡末三碼安全碼。 |