今年(2020)5月初首次被揭露WastedLocker,出自惡名昭彰的俄羅斯駭客集團”Evil Group”之手,短短時間內已經造成多家美國企業均遭受此勒索軟體攻擊,受駭企業中也包含美國財星500大的企業;美國資安廠商VMware Carbon Black針對WastedLocker樣本提出分析研究。

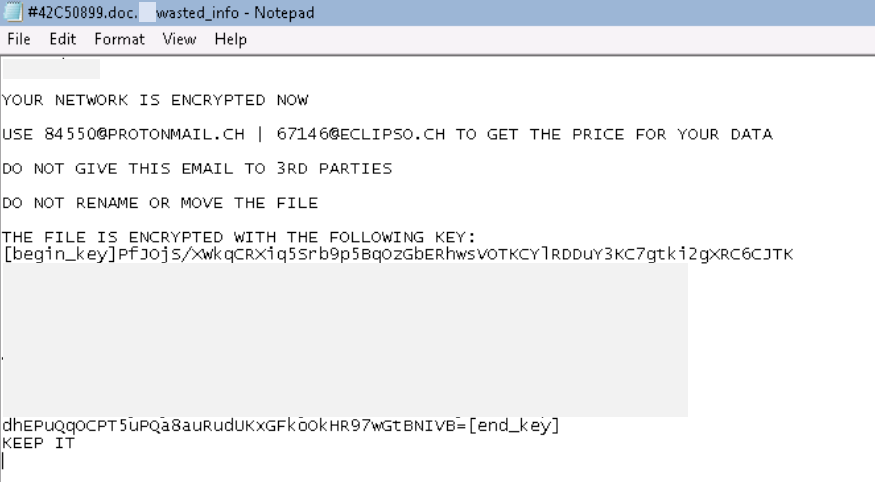

由於近期發生的Garmin資安大事件而讓國內注意到WastedLocker這隻勒索軟體的威脅,WastedLocker是在今年5月初首次被揭露,短短時間內已經造成多家美國企業(包含美國財星500大)均遭受此勒索軟體攻擊;WastedLocker勒索軟體來自於惡名昭彰的俄羅斯駭客集團”Evil Group”之手,美國資安廠商VMware Carbon Black威脅研究員指出:該組織利用Windows作業系統內建的遠端工具”PsExec”執行多種惡意活動,例如:關閉資安應用程式/服務,並啟動WastedLocker勒索軟體;WastedLocker會以受駭的目標企業名稱縮寫並加上字串“ wasted”作為加密文件的副檔名,例如,“ Veridian Dynamics”文件可以命名為“ .veridianwasted”,並以該名稱後加上“_info”, 例如:“test.doc.veridianwasted_info”,作為加密勒索的贖金記錄。(註:以Garmin事件為例,即可見到被加密的檔案附檔名為「.GARMINWASTED」)

WastedLocker勒索軟體贖金記錄樣本快照(圖片來源:VMware Carbon Black)

WastedLocker勒索軟體贖金記錄樣本快照(圖片來源:VMware Carbon Black)

WastedLocker運作行為剖析

WastedLocker利用Windows內建系統工具具備可執行權限的條件下,藉由alternate data stream(ADS)原生機制寄生在系統工具上執行加密勒索,大致分為以下流程:

- 從Windows System32文件夾中隨機選擇一個二進位檔案(EXE或DLL)複製到目錄“%AppData%”,並將該檔案重新命名為沒有副檔名的檔案名稱。

- 在名為“ bin”的文件中建立alternate data stream(ADS),並將勒索軟體複製到其中。

- 惡意軟體將執行以下指令,以將其文件屬性從“隱藏”更改為“顯示”,並在執行完成後將其自身刪除。

cmd /c choice /t 10 /d y & attrib -h "C:\Users\[用戶名]\AppData\Roaming\{惡意程式}" & del "C:\Users\[用戶名]\AppData\Roaming\{惡意程式}"

cmd /c choice /t 10 /d y & attrib -h "C:\Windows\SysWOW64\{惡意程式}.exe" & del "C:\Windows\SysWOW64\{惡意程式}.exe"

cmd /c choice /t 10 /d y & attrib -h "C:\Users\[用戶名]\Desktop\{惡意程式}.exe" & del "C:\Users\[用戶名]\Desktop\{惡意程式}.exe"

- 該惡意程式還會將自身複製到System32文件夾,利用takeown.exe和icacls.exe來獲取自身的所有權,並使用以下命令重置存取控制列表(ACL)權限:

C:\Windows\system32\icacls.exe C:\Windows\system32\{惡意程式}.exe /reset

C:\Windows\system32\takeown.exe /F C:\Windows\system32\{惡意程式}.exe

- 使用以下指令刪除磁碟區陰影複製(volume shadow copy),以確保無法輕鬆還原所有數據:

vssadmin.exe Delete Shadows /All /Quiet

強化威脅可視性,建立新威脅回應機制

從WastedLocker 勒索軟體大量利用電腦內建的合法工具執行以達到「合法掩飾非法」,傳統端點防毒機制幾乎無法即時阻攔攻擊,更別說防毒系統無從產生資安事件紀錄提供至資安監控中心進行威脅分析。

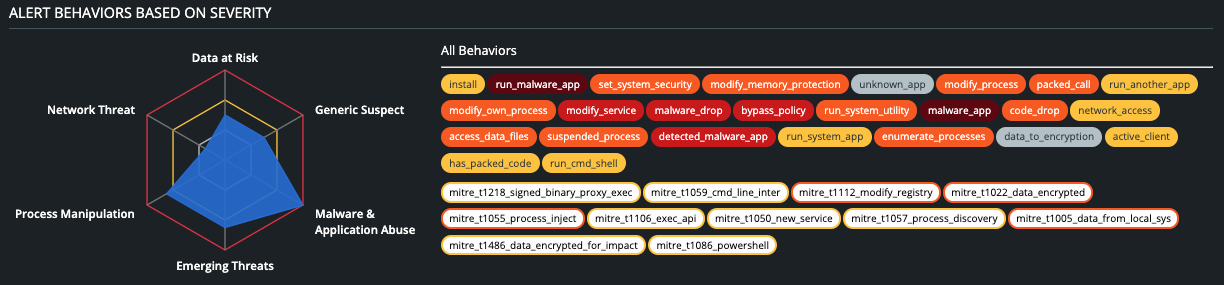

所幸,次世代端點安全防護系統(NGAV)則能夠更精準的偵測與分析這些「非常態的行為模式」,提早反應以中斷或隔離,也能避免內部網路橫向擴散的機會。以VMware Carbon Black Cloud Endpoint Standard的防護機制為例,原廠建議的防護政策至少阻止所有類型的惡意軟件執行(已知,可疑和潛在附加軟體(Potentially unwanted program, PUP)),並執行VMware Carbon Black Cloud信譽服務雲掃描機制獲得最大收益。

WastedLocker勒索軟體觸發非常態行為by Cloud Endpoint Standard

WastedLocker勒索軟體觸發非常態行為by Cloud Endpoint Standard

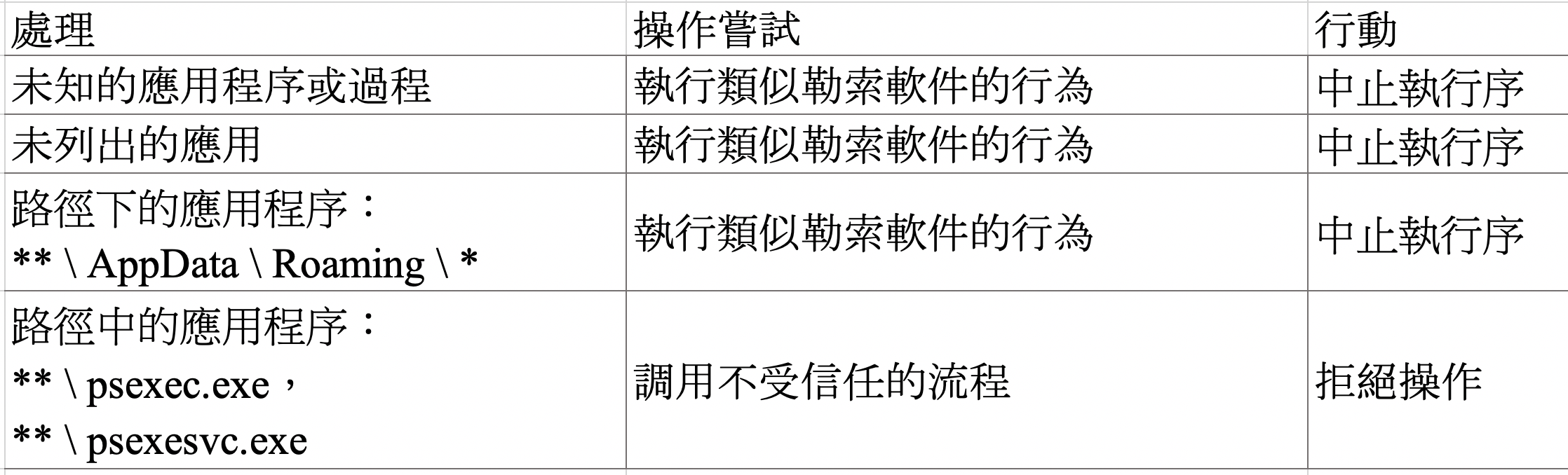

此外,VMware Carbon Black針對該攻擊提供以下策略建議進行阻擋;由於各企業單位對於應用程序的路徑會有差異,因此需於確認後進行調整。

在實務作業上,建議可先於小範圍部屬以進行評估,並且定義權限來減少誤報,隨後再進行大規模的部署配置。

對於已經確認或疑似遭受WastedLocker的情況,則需要進一步藉由EDR(Endpoint Detection and Protection)強化可視性,即時記錄並分析端點運行的每一個應用行為,結合最新威脅情資,演化出可『預測』最新型態威脅的『視野』,進而回應該威脅;甚者,企業需要進一步的資安專家介入協助,進行ERS緊急應變處理的進階程序,以精確地獵捕出存在的WastedLocker惡意軟體活動。

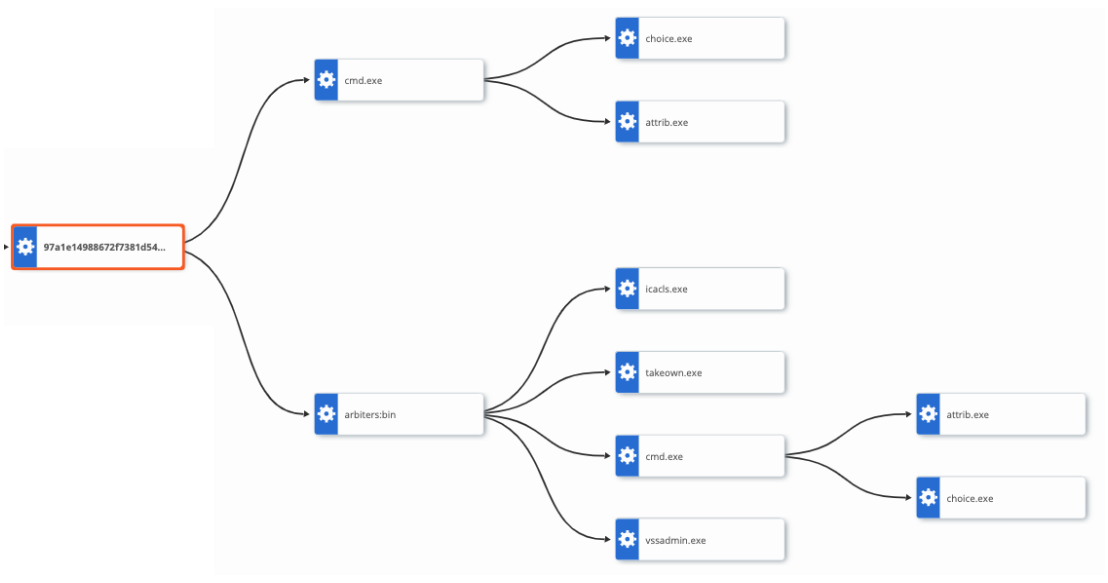

如下圖WastedLocker Ransomware的攻擊流程圖可清楚發現,除WastedLocker勒索軟體自身功能外,大量運用Windows內建工具與機制執行包含隱匿攻擊及權限提升等非常態手段:

WastedLocker勒索軟體攻擊流程圖by Cloud Enterprise EDR(圖片來源:VMware Carbon Black)

WastedLocker勒索軟體攻擊流程圖by Cloud Enterprise EDR(圖片來源:VMware Carbon Black)

儘速提升資安實力,以因應日益嚴峻的資安威脅

除具備新世代防護工具外,對於IT資安能力亦需同步提升。國內除政府機關、金融業及重大基礎建設相關產業依據規範或及自身需求等成立專責資安單位外,為數眾多的中小企業多半未配置資安專才,難以應對當前專業駭客組織的威脅。以共享資安專業能力精神成立的資安委外託管服務商(Managed Security Services Provider, MSSP),讓企業以合理的資安投資,立即建立虛擬資安團隊,享有如大型企業般的資安代管能量,即時回應資安威脅。

參考資料來源:[威脅研究文件]Carbon Black-WastedLocker勒索軟件威脅分析