自從駭客攻擊的目的轉型為竊取機敏資料謀取利益,變得更加低調、潛伏期長、不易察覺,企業往往是在資料已經外洩之後才驚覺事態嚴重。

其實資安業者因應新型態駭客攻擊發展的解決方案始終未曾停歇,不論是事前防禦、事中攔截,甚至是事後處理,技術架構皆已隨著惡意程式研發能力提升而有長足的進步,尤其是針對攻擊中與攻擊後,EDR(Endpoint Detection and Response,端點偵測回應)即是因應而生的解決方案,把IR(Incident Response)服務所需進行資料蒐集分析、偵測、清除等動作,運用自動化方式快速地執行。

現代攻擊技術精良,一旦企業被鎖定,就算已建立縱深防禦提高被穿透的門檻,只要犯罪者不達目的不罷休,一段時間後極可能滲透成功。所幸成功進入後通常會先進入攻擊活動中的潛伏階段,若能在機敏資料尚未被盜取前,透過偵測機制及時察覺與處理,亦可藉此將災情降到最低。Intel Security資深技術經理沈志明指出,Intel Security提供的EDR方案MAR(McAfee Active Response),即可如同專家分析,協助企業及時發現並回應威脅入侵。

結合防毒引擎與介面 偵測並回應資安事件

EDR解決方案須具備的要項,沈志明歸納出三個重點:可偵測管理、持續性監看、簡單配置。要達到簡單管理,Intel Security主要是透過MAR內建的搜尋機制,以便藉此得知內部遭受威脅感染的範圍,以及曾經執行過的程序;其次是持續監看,對象可能是一台電腦或整個網段,畢竟資安事件調查不可能僅及於特定主機,必須能夠涵蓋到全公司內網,否則會有遺漏。過程中一旦偵測到執行程序連線至惡意網站等行為,會自動化地觸發(Trigger)執行動作。

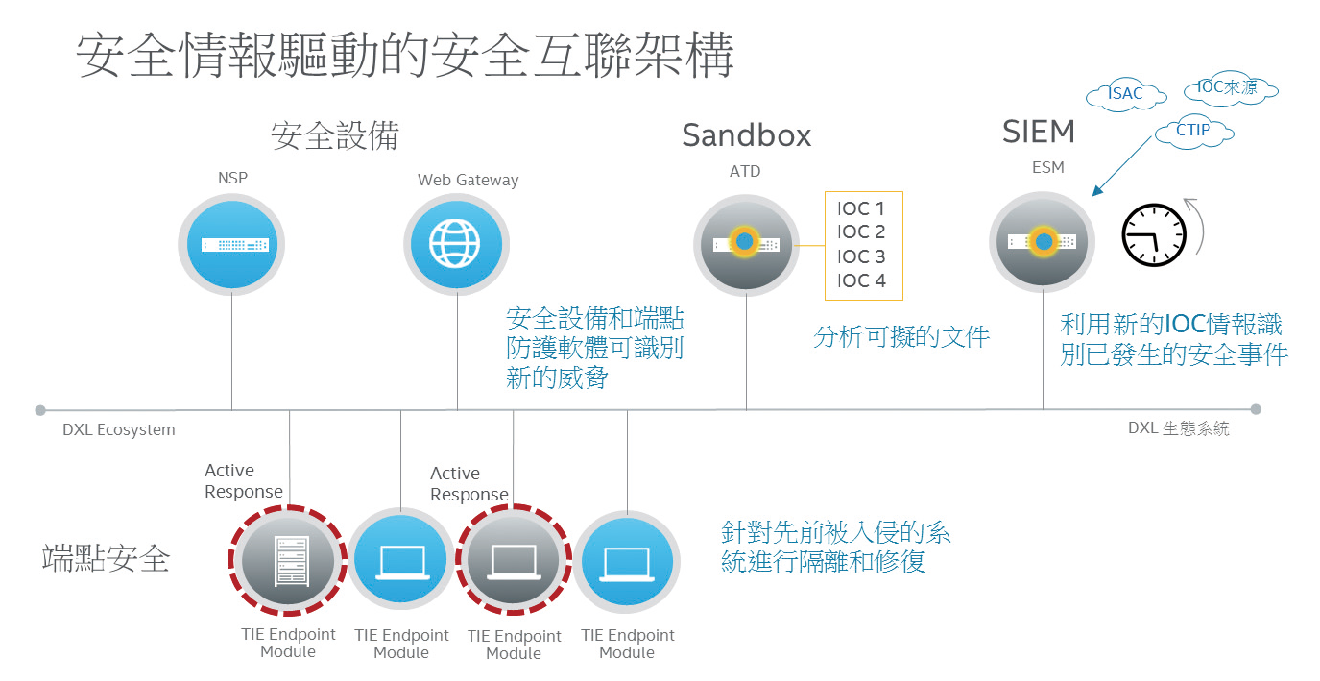

另外,究竟什麼類型的檔案需要被持續追蹤,往往難以定義,MAR追蹤的基礎即是在偵測過程中發現端點異常行為,或是來自沙箱環境模擬分析後產生的IOC(Indicators of Compromise,感染指標)。「經由McAfee Advanced Threat Defense(ATD)沙箱系統產出的IOC,亦可自動拋到SIEM平台不斷地尋找。」沈志明補充。至於配置方式自然是讓IT人員可簡單操作與設定。

MAR解決方案的特點是結合McAfee端點安全引擎執行持續監看,控管操作也是共用ePO(ePolicy Orchestrator)統一介面。沈志明指出,現今EDR供應商大多非防毒廠商,自然必須額外安裝代理程式,甚至需要搭配SIEM平台進行資料蒐集,而MAR所使用的引擎與介面皆是既有產品,更容易進行資安事件的檢視與查詢。

|

| ▲ Intel Security基於DXL(Data Exchange Layer)協定,整合不同領域資安的技術與平台,加快威脅偵測與回應能力。(資料來源:Intel Security) |

掌握終端資訊 全面性監看資安威脅

其實早在MAR方案推出之前,Intel Security旗下的IPS網路設備本就有免費版EIA(McAfee Endpoint Intelligence Agent),專門用來蒐集終端環境的執行程序資訊,並匯報給IPS主控台,藉此可得知入侵行為是來自哪一支程式、已經執行過的連線行為,以及內部尚有哪些電腦也在執行相同的程序。

取得執行程序資訊之後,會

先將Hash值上傳至全球威脅情報(McAfee Global Threat Intelligence,GTI)平台中比對,若是不在黑、白名單之列的未知型,會主動建立參考指標(Indicator),將該程序列為可能有問題的層級。

「EIA目的是搭配IPS運行,因為網路安全設備無法得知端點的狀況,只能看到網路層的資訊,像是IP位址、連接埠等。現在的IPS強調NGIPS,主要是需要掌握更多端點資訊,Intel Security即是透過EIA主動掃描執行程序、DLL、網路行為等,IPS才有能力掌握網路層以外的資訊。」沈志明說明。

以TIE為中介 統整內外情資與通報

如今因應外部嚴峻的資安威脅,僅仰賴單一解決方案的效果實在有限,不論是IPS搭配EIA,或最新的EDR方案,皆需結合更多安全機制的實作,才得以發揮最大價值。Intel Security整體資安產品線中,不論是端點安全、應用程式控管、IPS等方案,皆有內建TIE(McAfee Threat Intelligence Exchange)機制,介接GTI,用來進行統一威脅情報交換。包含其他NAC廠商、SIA(Security Innovation Alliance)夥伴亦可透過TIE平台溝通。

沈志明舉例,當用戶端點選檔案執行時,會先將該檔案的Hash值送交TIE,執行黑、白名單比對,若皆未曾出現過,則回覆為未知型檔案。針對未知型檔案要執行阻斷或放行,可依據用戶端帳號的角色自行決定;但若是嵌入式電腦,根本不需要執行未知型檔案,即可於控管政策上設定予以阻斷。

萬一該未知型檔案內含APT攻擊程式,但用戶端已經執行後,才透過ATD(Advanced Threat Defense)以沙箱環境模擬分析偵測發現,此時ATD會主動通報TIE該惡意檔案的Hash值,讓所有跟TIE連接的防禦機制都收到ATD所產出的資訊。「此架構可說提供即時解藥。」沈志明強調,當內網中任一台電腦再詢問TIE時,第一時間就會被阻斷執行。

至於指令該如何下達,沈志明說明,「我們用了一個很重要的協定,稱為DXL(Data Exchange Layer),基於此協定建立P2P(Peer-to-Peer)架構,主要用意是藉此提升溝通效率。」當內網中的電腦數量多達上萬台,溝通協定勢必要更具效率,在P2P溝通下,TIE會經由分組方式,下達指令到群組管理者,再傳遞給各個成員;或是在TIE平台上執行詢問指令,同樣可經由P2P遞送與回傳。如此一來才能夠解決溝通效率的問題。

「DXL是我們制定的標準,已經開放出去,TIE就是採用DXL協定,第三方廠商也是DXL協定跟TIE溝通。也因此,TIE可以讓彼此之間『講同一件事』,而不是用傳統API,既複雜且無效率的溝通方式。要對內部所有電腦發佈指令時,沒有DXL溝通協定,根本做不到。」沈志明強調。

其實多數資安廠商都認同威脅情資共享的重要性,因此才聯合成立Cyber Threat Alliance組織,Intel Security亦是創辦者之一。但問題是該如何交換?勢必要透過業界公認的IOC標準格式實作,例如可描述更多的STIX、TAXII等,才能達到溝通效果,讓資安廠商藉此加快新型態威脅的偵測與回應。