若從資料外洩的角度來評估虛擬化平台架構上的安全問題,只要虛擬機器的實體檔案落在惡意人士手中,一切存在於其中的敏感資料都將岌岌可危。本文將以實戰講解的方式,示範如何在VMware vSphere 6.5以上版本中,有效解除這一個潛在於虛擬化架構下的不定時炸彈。

若要問在過去十年內於IT領域中發展最迅猛的是哪一項技術,虛擬化平台架構肯定在前三名,因為它是一切雲端運算與應用的基礎建設。其實,從早在十年以前最初的虛擬化平台開始,即便只能做到最簡易的叢集備援架構,在當時早已擄獲一些大型組織IT部門的喜愛,進而大舉將大量的實體主機轉移(P2V)至虛擬機器中運行,如此可節省IT總體持有成本。

然而,隨著虛擬機器的數量迅速成長時,延伸而來的便是資安問題,除了是在網路惡意攻擊、病毒層面外,潛在的資料外洩問題也是一大隱憂,其原因便在於虛擬機器是以檔案的形式存在於儲存區內,檔案一旦外洩,就如同在過去整部實體主機被偷走一樣,且對於惡意人士而言,完全不必進入主機房內,只要有網路連線就可能輕鬆竊走。

為了防範上述的資安情境發生,現階段在Microsoft Windows Server 2016的Hyper-V伺服器角色中,已經可以透過Host Guardian Services與vTPM技術的結合,讓虛擬機器中的虛擬硬碟不僅可以使用BitLocker加密功能,還能夠避免受保護的虛擬機器拿到其他未經授權的Hyper-V主機中運行。

那麼,在VMware vSphere中有何相對的解決方案,能夠有效防止虛擬機器資料外洩的安全問題呢?請看以下的說明。

VMware vSphere虛擬機器加密保護

VMware vSphere 6.5所提供的加密保護技術主要有三部分,分別是針對虛擬機器Home Files(.VMX、快照檔案等等)與虛擬硬碟(.VMDK)的加密、vSAN資料存放區的加密、vMotion於網路資料傳遞時的加密。其中,虛擬機器與vSAN的機密採用相同的加密方式與KMIP Libraries,且加密的處理是由Hypervisor層級來完成,因此不會有客體作業系統或資料存放區的相容性問題。

KMIP(Key Management Interoperability Protocol)是一項可延展性的通訊協定,主要目的在於定義金鑰管理伺服器中加密金鑰的訊息格式,以透過對稱金鑰或非對稱金鑰來保護敏感的數據。

目前vSphere 6.5支援KMIP 1.1標準的KMS Server,可以經由vCenter的配置與其進行連接,不過VMware本身並沒有提供這項產品或服務。截至2018年4月15日為止,已通過VMware官方認證的第三方KMS伺服器名單,可以參考表1說明。

整合HyTrust KeyControl金鑰管理伺服器

參考表1所呈列的相容KMS伺服器方案後,接下來的實戰講解將以HyTrust KeyControl的產品整合為例進行說明。它除了通過vSphere 6.5與vSAN 6.6的認證外,也相容於KIMP的通用金鑰管理標準,在運作上還可以在Active-Active的高可用叢集架構中執行,並且通過了FIPS 140-2 Level 1安全級別的驗證,也適用於FIPS 140-2 Level 3 HSM。

表1 相容的KMS伺服器

首先,連到HyTrust KeyControl的官網申請網址(https://www.hytrust.com/products/keycontrol/),如圖1所示點選「REQUEST HYTRUST KEYCONTROL NOW」超連結,然後完成相關註冊欄位的填寫並送出,後續將會有相關的聯絡窗口透過E-mail進行聯繫,以取得安裝程式與相關技術文件。

|

| ▲圖1 HyTrust KeyControl方案官方申請網站。 |

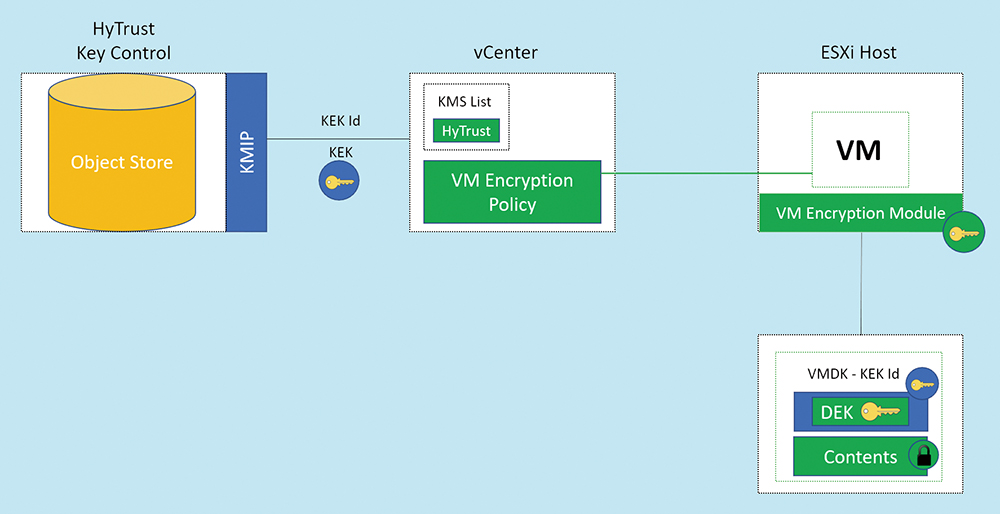

如圖2所示,管理者可以先經由vCenter來建立並套用虛擬機器加密原則(Encryption Policy)。接著,vCenter會向擔任KMS伺服器的HyTrust KeyControl服務要求KEK(Key Encryption Key)。最後,完成來自vCenter的DEK(Data Encryption Key)與來自HyTrust KeyControl KEK的封裝,並完成虛擬機器內容的加密任務。

|

| ▲圖2 vSphere整合HyTrust Key Control運作架構。 |