在COVID-19疫情肆虐期間,87%的全球IT決策者都因為這場突如其來的公衛危機而快速移轉至雲端,事實證明這樣的轉變確實讓經濟起死回生。但移轉到雲端之後,也出現了新的威脅與資安風險,企業網路資安可視性的問題將越來越顯著。

雲端是數位世界轉型、創新與靈活性的起點,其龐大的規模與強大力量,讓企業機構能夠輕鬆應付需要耗費大量資源的商業需求,隨時隨地都能存取營運關鍵資料。

當全世界85%的企業都在使用雲端來儲存大量資訊時,雲端已經證明了自己的存在價值,尤其是在COVID-19疫情肆虐期間,87%的全球IT決策者都因為這場突如其來的公衛危機而快速移轉至雲端,事實證明這樣的轉變確實讓經濟起死回生。有了雲端,企業機構才能讓絕大多數的員工在家上班。即使是後疫情時期,在家上班的員工數量仍可能比之前還多(目前已經是疫情前的四倍)。今日,企業已慢慢邁入一個雲端掛帥的世界,舉例來說,銀行與金融機構現正努力在2025年全面地登上雲端。

在此同時,為了在未來能夠提供更流暢的服務,許多企業機構都已邁開大步朝雲端邁進。然而,當大量的人口都從遠距上班,並由世界各個不同角落存取雲端,企業網路資安可視性的問題將越來越顯著。在這樣的情況下,企業如何在雲端掛帥的世界裡時時掌握雲端可視性?

移轉到雲端之後的威脅與資安風險

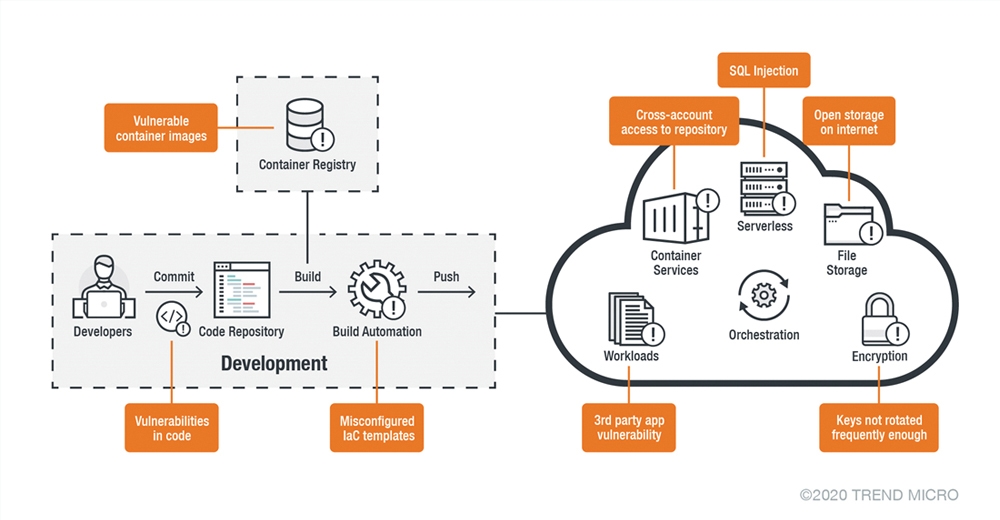

那些已經移轉至雲端的企業機構正在享受更高的連線能力、生產力與效率。但即使如此,雲端還有更多能做到的,例如資料儲存、大數據分析、應用程式與軟體開發,以及視訊∕音訊串流等,而這些也都可能帶來許多不確定因素與漏洞,為了確保安全,企業須掌握所有需要被保護的一切,若缺乏可視性將無法清楚掌握,也就很難加以保護。

雲端環境的潛在風險。

雲端環境的潛在風險。

可視性挑戰的來源之一就是各自為政的運算資源,絕大多數企業除了自身內部的資料中心之外,還會用到多種不同的雲端廠商、帳號及服務。事實上,每五家企業就有四家採用了兩種或更多種基礎架構服務(IaaS)或平台服務(PaaS)。

不但如此,根據2019年的一份調查指出,有超過51%的企業IT資安人員表示他們的雲端與企業內環境的身分與存取管理(IAM)介面是分開獨立的。IAM缺乏整合會造成監督上的困難,進而導致未經授權的人員存取關鍵或敏感的資訊。

另外,有86%的企業採用了11家不同的軟體服務(SaaS)廠商,其中包括Gmail或Microsoft 365這類雲端應用程式。採用多樣化雲端服務與應用程式是一把雙面刃:這有助於提高生產力和效率,但也使得雲端服務變得錯綜複雜、難以管理,除非有適當的工具和人力。

雖然雲端應用程式能帶來簡化營運的效益,但也並非所有應用程式都是如此。根據Netskope 2018年的資料,企業所使用的雲端應用程式有將近93%並未達到企業級水準。這意味著它們並未達到雲端資安聯盟(Cloud Security Alliance)的雲端控管矩陣(Cloud Controls Matrix)所訂定的標準,這包含了資料安全、存取控管與隱私權等面向。

另一項造成可視性問題的資安風險,則是企業內充斥著各種未受保護的服務(也就是所謂的「影子IT」)。2019年,在COVID-19疫情爆發之前,一份由Igloo軟體公司所發布的報告指出,50%的員工會使用一些未經公司核准的應用程式與基礎架構來處理工作相關事務。由於2020年爆發新冠肺炎疫情,大量的員工開始改成在家上班(Work-From-Home),許多人都用自己的個人裝置來工作,包括個人筆電、桌機和手機。

由於雲端能讓使用者快速存取動態的資源,開發人員在部署新的伺服器時,就不必像在企業內部署伺服器一樣有些麻煩的問題要處理,例如資源的配置與預算編列。但另一方面,資安團隊可能因此無法掌握全部員工所建立的虛擬環境,而無法提供所有必要的防護。並且,這些快速部署的虛擬私有雲(VPC)、虛擬網路以及容器,不論是出於急就章或是為了彼此通訊上的方便,其資安組態設定較為寬鬆或完全被忽視。再次強調,這是一種不安全的作法,可能導致對外服務暴露在風險中。

組態設定太過寬鬆或是程式設計習慣不良,將導致一些提供敏感資訊的API可能因暴露在外而遭不肖歹徒利用。舉例來說,暴露在外的API可能被網路犯罪集團用來執行遠端程式碼(RCE)或是分散式阻斷服務(DDoS)攻擊。同樣地,暴露在外的容器也可能被用於虛擬加密貨幣挖礦,例如最近就發現一些專門攻擊Linux系統與Docker環境的虛擬加密貨幣挖礦程式。

開發雲端原生應用程式可能使得企業更頻繁地使用,也更加依賴第三方程式庫。為了跟上應用程式不斷更新的需求,開發團隊通常會大量採用開放原始碼程式、程式庫、元件及軟體。不幸的是,它們很可能充斥著各種漏洞,甚至是駭客頻繁利用的漏洞。例如,根據Snyk的研究指出,過去三年開放原始碼元件的漏洞越來越多,這裡必須強調的是,這些漏洞如果遭駭客利用,很可能衍生出法規遵循與資安相關問題。

掃除陰霾:如何在雲端掛帥的世界裡掌握可視性

雲端確實是一項效益極高的先進技術,不過卻也帶來了複雜性與資安問題,尤其,目前遠距上班當道,而利用雲端來實現自動化與擴充性也變成一種常態。在這疫情期間,不論員工與系統位於何處,企業都必須掌握員工與環境的可視性,才能盡量保持安全。 以下提供幾項資安建議來協助雲端盡情發揮其應有效益。企業機構須落實這些建議,以掌握系統與環境的可視性,並防範各式各樣不斷演進的威脅及組態設定錯誤:

1. 採取最低授權原則,能不開放的權限就不開放。並非所有使用者都需要用到系統管理員(root)權限,使用者最好只有最低存取權限,或是其工作上絕對必要的權限。

2. 履行共同分擔資安責任。儲存在雲端上的資料並不會自動擁有防護而不怕資安威脅或資安風險。Amazon Web Services(AWS)、Google Cloud Platform(GCP)以及Microsoft Azure等主流雲端服務供應商(Cloud Service Provider,CSP)都強調共同分擔責任的重要。AWS的共同分擔責任模型明確定義了CSP與使用者各自該負責的範疇。AWS負責的是「雲端本身的安全」,也就是雲端服務所在的整個雲端基礎架構。使用者所要承擔則是「雲端內的安全」,基本上會隨使用者所採用的服務(IaaS、PaaS與SaaS)而定。Google Cloud Platform(GCP)也列出了在支付卡產業資料安全標準(PCI DSS)下Google替客戶達到的一些要求。同時,GCP也明確定義了雙方所應共同分擔的責任。同樣地,Microsoft Azure也視客戶所採用的部署方案,明訂了Microsoft和客戶之間所共同分擔的責任。不過,不論採用何種方案,Microsoft都明確指出有哪些是客戶必須負責的範圍,例如客戶的資料、端點、帳號以及存取管理。

3. 強化電子郵件、閘道、伺服器以及網路防護。應用程式、作業系統與平台的漏洞,可經由不安全的網路而遭到攻擊。虛擬修補有助於保護網路、工作負載、伺服器以及容器,防範零時差攻擊、資料外洩與勒索病毒攻擊。

4. 保護端點、物聯網(IoT)裝置以及家用網路。當員工開始遠距上班,企業很重要的一件事就是確保員工用來工作的設備、裝置及網路都安全無虞。在「您也在家工作嗎?以下是您需要的安全防護」(Working From Home? Here's What You Need for a Secure Setup)一文當中詳細說明了老闆與員工在這種新的生活常態下應該注意的重要資安考量。

5. 制定一套持續監控計畫。企業需要一套最符合其線上架構要求的資安方法,這有助於企業持續監控現有的資安控管措施,並系統化地分析其系統與基礎架構的資安需求。DataBank資安長Mark Houpt在一次專訪中談到了持續監控的重要性,以及他們公司如何善用這項機制。

6. 實施嚴格的個人化在家上班政策與員工教育訓練。企業在制定在家上班政策與教育訓練時,也應根據員工對網路資安風險認知及行為,整理出一些最典型的人格。由於每位員工對於網路資安風險的態度與作法都不盡相同,因此刻板的單一訓練方式對企業的資安無法發揮實質的效果。

7. 採取零信賴原則。所謂「零信賴」的資安,基本上就是要企業不能根據邊境管理來自動相信使用者或提供存取給使用者。不論使用者是在企業網路邊境內部或外部,所有使用者都必須通過認證才能存取特定系統。

<本文作者:趨勢科技全球技術支援及研發中心:本文出自趨勢科技資安部落格,是由趨勢科技資安威脅研究員、研發人員及資安專家全年無休協力合作,發掘消費者及商業經營所面臨層出不窮的資安威脅,進行研究分析、分享觀點並提出建議。>