5G時代來臨,在供應鏈的生態體系中,架構開發、應用服務開發應運而生,其中開發安全千萬不得輕忽,相關投入資源都應將開發安全注重的內容置放在開發循環中,以避免影響整體5G的服務。

眾所周知,從5G發展到營運,在我們的生活中已有初步的成效,雖未見超級應用服務在5G架構或平台上展現。但由於5G涉及層面甚廣,尤其對於台灣製造業的供應鏈實為大發展的商機。然而,在過去二年來,太多的安全產品及服務供應商著重於5G架構及設備的外部防禦及保護。甚少提及5G產業及生態下的開發安全;5G上之應用及服務隨使用的需求或場域需要因應而生,因此自主發展的商機隨處可見,所以軟體安全便是一個重要的課題。

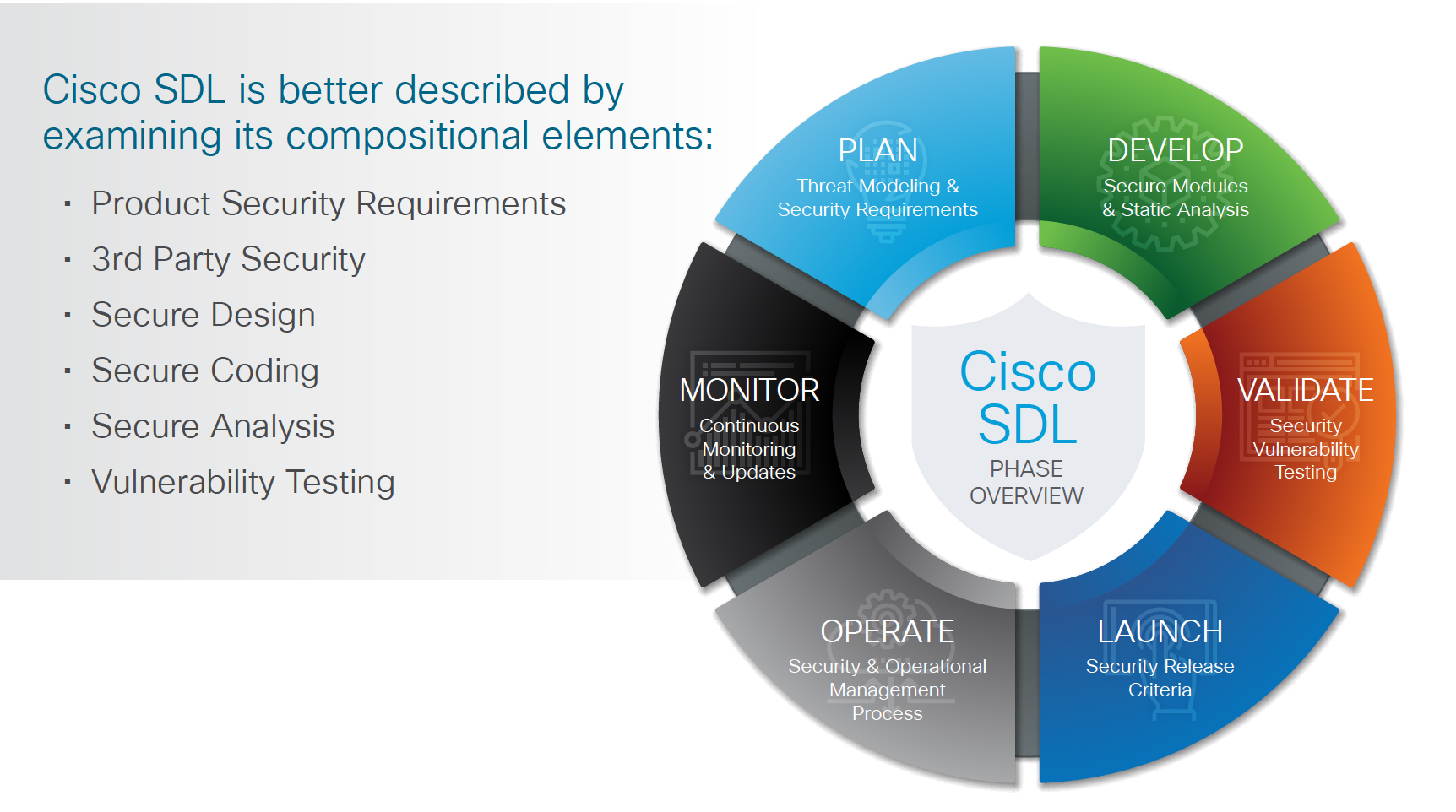

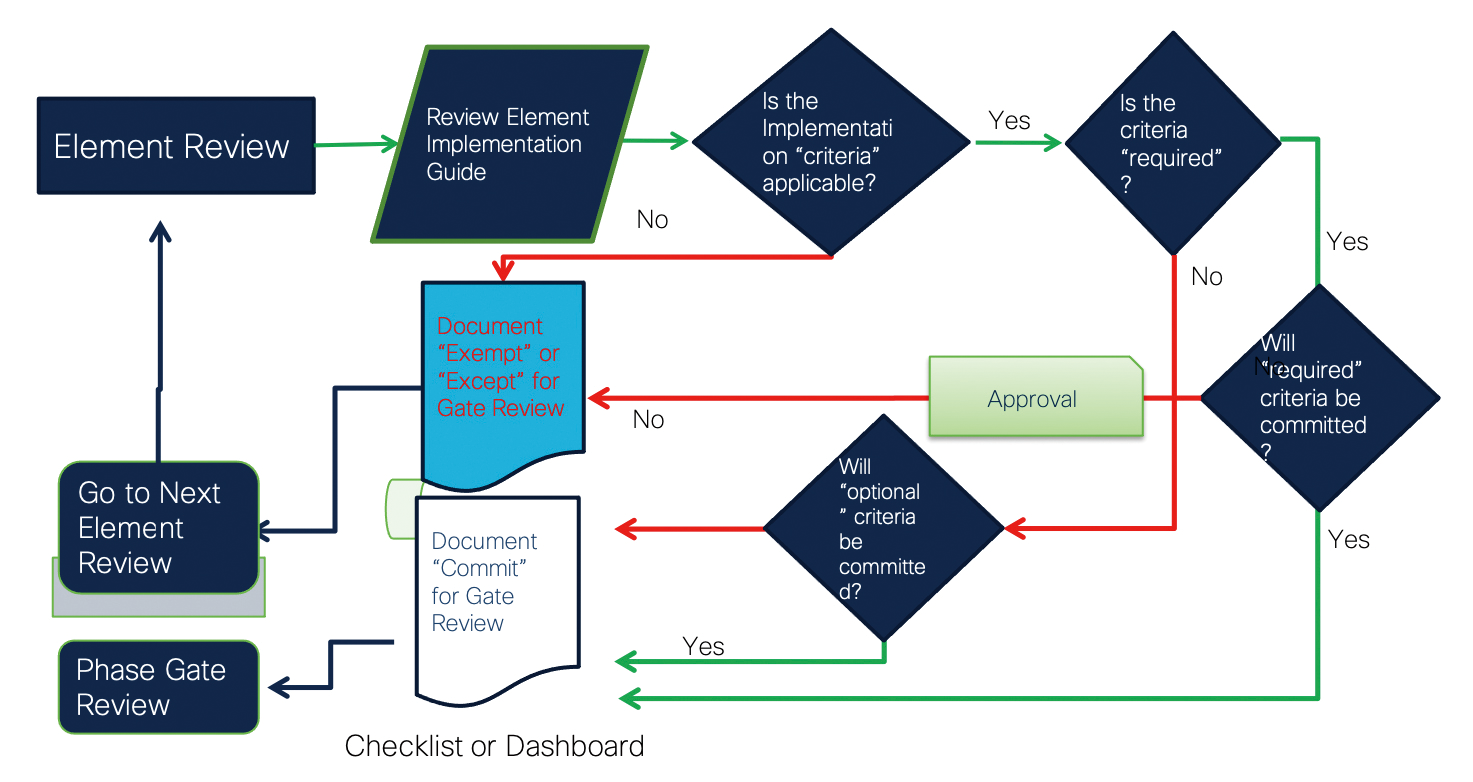

Cisco使用自主性發展的安全開發生命週期方法論(Cisco Secure Development Lifecycle,CSDL)來對5G硬體及軟體的發展準則;CSDL是可重複且可衡量的5G軟體安全開發準則,CSDL流程在提高5G產品的彈性和可信賴性,CSDL應用領先的實踐和技術用來建立5G供應鏈可信賴的安全體系(圖1)。

圖1 Cisco安全開發生命週期方法論(CSDL)。

圖1 Cisco安全開發生命週期方法論(CSDL)。

Cisco Secure Development Lifecycle主要分為六個軟體開發安全循環元素來控管5G相關軟硬體的發展(圖2),對於各元素著重的相關內容闡述如下:

圖2 Cisco Secure Development Lifecycle的六個軟體開發安全循環元素。

圖2 Cisco Secure Development Lifecycle的六個軟體開發安全循環元素。

‧Product Security Requirements:產品安全基準(PSB)定義所有產品的流程和技術要求,且須針對所有技術、流程以及文件要求執行差距分析。

‧3rd Party Security:使用第三方軟體或組件時,審視相關安全技術及流程來確保產品整體安全。

‧Secure Design:透過考量已知的威脅和攻擊減少設計的漏洞。

‧Secure Coding:透過最佳做法,安全和訓練減少設計過程中因人為因素產生的漏洞。

‧Secure Analysis:使用靜態分析方法模組化的安全檢測技術找出程序性安全錯誤。

‧Vulnerability Testing:篩選是否存在已知的漏洞和易受到攻擊的方向及內容。

產品安全要求(Product Security Requirements)

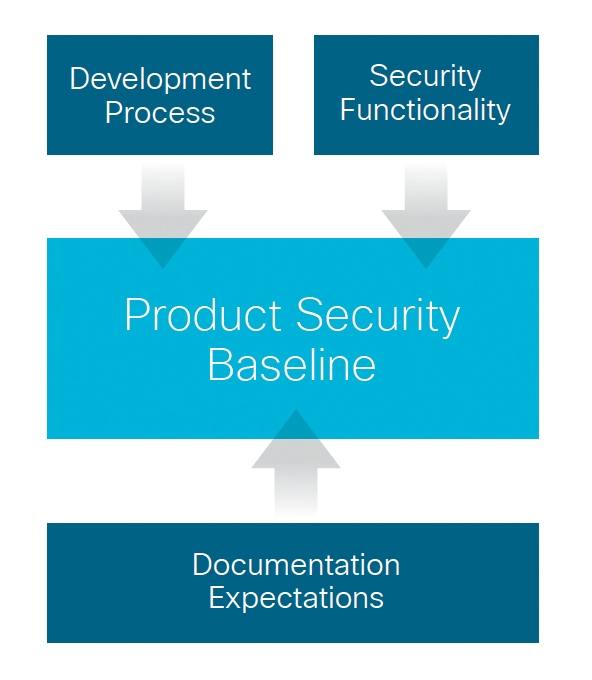

產品安全要求來自兩個面向的內容,產品安全基準和市場標準(圖3)。這些要求是根據已知風險從思科產品安全基準(PSB)定義和外部來源(產品適用所在行業)匯總而來及客戶期望和行業最佳實踐。產品需要符合這兩種類型的要求:

圖3 產品安全要求。

圖3 產品安全要求。

1.PSB(Product Security Baseline)定義:安全性相關功能、開發過程以及產品組合的期望,且專注於重要的安全組件,例如軟硬憑證和密鑰管理、加密標準、防欺詐功能、軟體完整性、防篡改功能、通訊層會話控制、資料流控管、敏感資料處理和日誌記錄功能等內容。在PSB這個關鍵的要求是不斷增強以融合新技術新基準,並在建立強韌性的保護標準以應對層出不窮的威脅。

2.市場要求及標準:政府、金融、醫療及關鍵基礎設施等行業或市場通常會需要額外的安全保障。這些要求可能會超出PSB定義的要求,思科致力於滿足或超越行業需求。要求的產品認證可能包括:

‧各國商務及海關輸出入的組件、功能或產品的批准管理。

‧國際及各國技術通用標準或ISO體系驗證

‧加密功能產品密碼驗證

‧IPv6認證

第三方軟體安全(Third-Party Security)

資訊行業慣例是將商業和第三方開放原始碼合併將軟體整合到產品中,因此在大多數情況下產品和客戶可能會受到影響,例如發現第三方漏洞或組件的缺陷。為了最大程度地減少影響,使用整合性工具了解其潛在的第三方軟體安全威脅,包括以下內容:

1.知識產權(Intellectual Property)系統與入庫管理:內部使用第三方產品軟體透過集中維護的系統及儲存。此一作法需要輸入相關來源地、取得日期、版本資訊、保管人、軟體程式模組組件及內部使用的產品等相關的任何原始資訊和數據,一旦發現漏洞,可快速識別所有受影響的產品。

2. 第三方軟體威脅知識庫:為促進準確性以及對第三方漏洞快速應變的機制。建立第三方軟體威脅和漏洞的通知,自動發送警報不斷更新的已知第三方軟體威脅列表中的產品團隊及漏洞,快速進行調查和風險緩解。使用工具對第三方軟體進行掃描、分解及檢查原始碼與Image Files,以提高第三方軟體庫的準確性以及完整性。

安全設計(Secure Design)

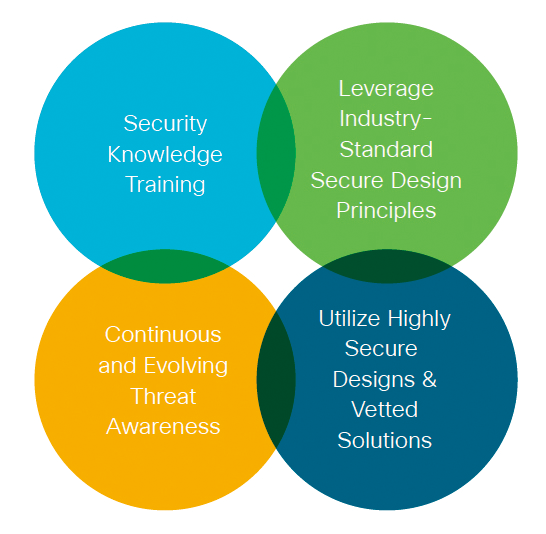

設計階段注重二個層面的管理,例如設計人員安全知識及產品設計的威脅鑑別,以識別設計缺陷或漏洞可能來自設計人員、過程等,並考慮緩解這些威脅的方法(圖4)。

圖4 安全設計架構。

圖4 安全設計架構。

1.設計人員安全知識:安全設計需要對設計人員專業提升。內部安全培訓計畫鼓勵參與開發設計的專家提高安全意識,同時鼓勵深入研究安全學習。透過持續不斷發展的威脅意識及利用槓桿作用,遵循行業標準原則和高度安全的審查流程,致力創造設計更加安全的產品(圖5)。

圖5 設計人員安全知識。

圖5 設計人員安全知識。

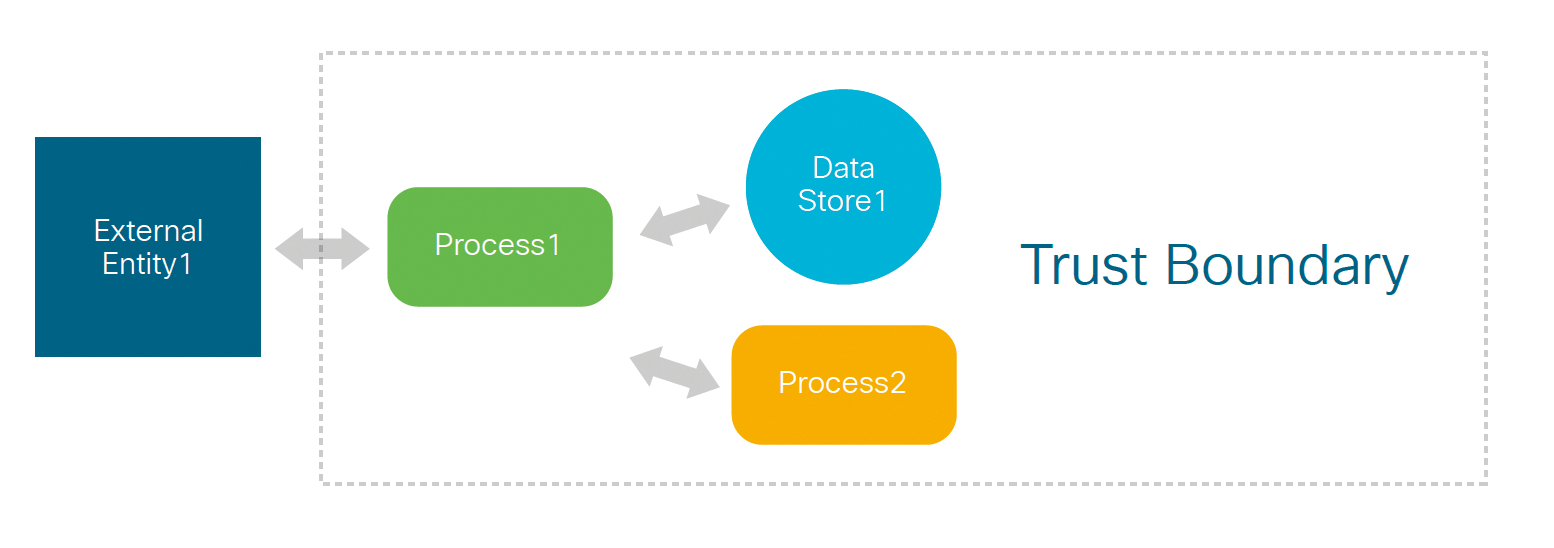

2.產品設計的威脅鑑別:產品開發過程中對程式威脅建模,是一個軟體開發組織對於安全深度鑑別的一種方式,且可明確地發掘威脅亦可重複地使用,目的在了解和確定威脅的優先等級、系統安全風險、程式模組的安全銜接性及參數與函數對於威脅的強固性。在對威脅進行建模時,以威脅模組追蹤程式內運行的通訊流、資料流,並確定可能會破壞通訊及資料的信任邊界。一旦識別出潛在的漏洞和威脅,就可以採取緩解策略降低風險。使用威脅建模工具以公開適用的內容簡化了流程,使開發人員明確的找出通訊流及資料流和信任邊界的威脅(圖6)。

圖6 產品設計的威脅鑑別。

圖6 產品設計的威脅鑑別。

安全編碼(Secure Coding)

安全編碼須提供更高的完整性和真實性保證,運用FIPS 140-3標準以防止拆卸或修改的實體及篡改防護機制,並在安全啟動平台時提供可靠的軟體。在啟動過程中檢查Hash值後,Signed Image確保保護軟體的完整性。

1.由產品項目及組織的要求,程式設計人員必須遵循一套統一的規則和準則。資深開發人員知道編碼和程式實現錯誤可能導致潛在的安全漏洞。組織要求產品開發設計團隊都應承擔責任,且確保抗威脅代碼不應存在於各產品開發項目中。對於各層級的開發人員實施不定期的安全編碼訓練,學習學習安全編碼準則和最佳做法。

2.準備及使用越來越多經過審查後的強固性安全模組,作為補充安全編碼最佳實踐。這些安全模組的目的在於減少安全問題,同時增強工程師自信地編寫程式及安全功能的能力。至於CiscoSafeC、CiscoSSL及OWASP ESAPI和其他程式庫則專注於安全通信、編碼和資訊儲存等內容。

靜態分析(Secure Analysis)

開發用於檢測程式碼的靜態分析(SA)工具識別程式內關鍵安全程序,以檢測程式碼C語言和Java語言中的漏洞(圖7)。透過內部總體流程技術分析、整體模組檢測試驗,確定一組檢查程序以最大程度地檢測安全性問題。例如Buffer Overflows、Tainted Inputs and Integer Overflows為目標,必須是False誤值或程序錯誤等最小化或歸零,且在查看所有檢測後的風險須列示修復高優先級的問題。總體而言,靜態分析是以不影響流程式運作流程安全、資料安全、通訊安全等最為高風險控制要求。

圖7 靜態分析執行流程。

圖7 靜態分析執行流程。

漏洞弱點測試(Vulnerability Testing)

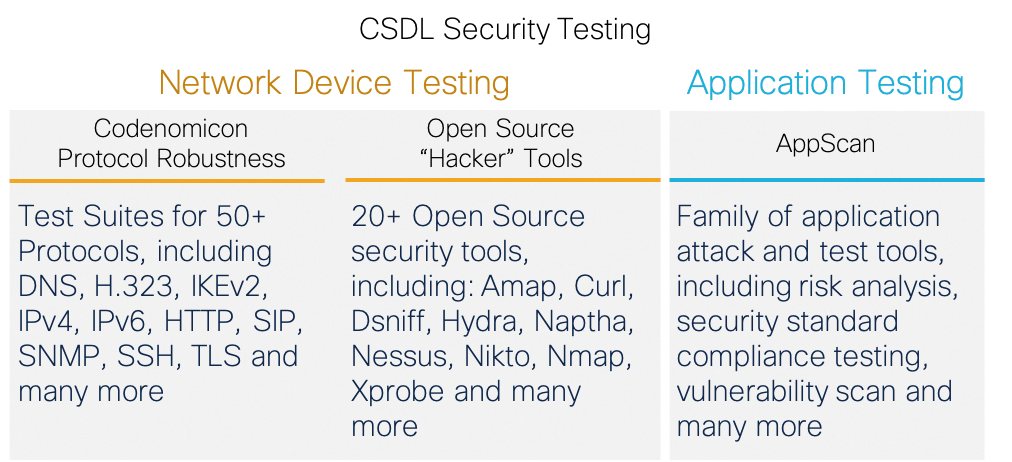

擁有多樣多種的測試工具,從網路層測試至應用層,首先從各通訊協定進行測試,最後是應用測試及攻擊測試等;亦使用20種以上的Open Source進行測試(圖8)。

圖8 漏洞弱點測試。

圖8 漏洞弱點測試。

漏洞弱點測試有助於確保對產品進行安全缺陷測試。首先,確定以下內容為每種產品網路層的檢測分析:

1.產品中實現的所有通訊協定,亦是檢測在產品開發初期所定義之通訊流中所使用的通訊埠。

2.基本溝通的通訊埠和服務,確保不因外在因素透過此部分內容危害侵害運作中的程式。

3.個別產品因系統配置、產品特性及客戶特殊接軌需求等,所需使用的通訊協定、通訊埠及服務。

然後,對產品應用層進行評估,以確定其抵禦探測和攻擊的能力;至少三個以上的漏洞弱點應用測試內容:

1.通訊協定及通訊埠穩健性、模糊性測試,將一堆亂數據輸入到一個程式中,並監視通訊流及程式異常行為是否可能產品安全漏洞。

2.常見的原始碼弱點和商業性駭客工具可進行常見的攻擊和掃描。

3.應用面如Web Applications應用程序掃描。

要執行有效的安全封裝測試計畫,需要使用多種安全工具,亦可將安全測試全部合併為一個易於安裝的單個工具。這有助於測試團隊以一致且可重複的方式測試安全缺陷。產品團隊設計了訂制測試流程和內容,以補充標準的安全測試套件。例如專門的滲透測試和安全風險評估,也可以提供進一步的服務識別,並解決潛在的安全漏洞。

結語

5G時代來臨,應運而生的架構開發、應用服務開發在供應鏈的生態體系,開發安全實為不可忽視的一環,相關投入資源都應將開發安全注重的內容置放在開發循環中,避免影響整體5G的服務。而下一步須關注在5G應用軟體的弱點管理,如何將因軟體內外在因素所產生的弱點,以更妥善的處理思維,協助各方安全的應用弱點管理亦是另一項重點。

<本文作者:游証硯(Allen Yu)為思科資深安全架構顧問。具有20年以上資訊安全管理及技術科技顧問經驗,並曾任職於國內銀行業擔任資安各項計劃及系統導入的設計規劃。先後任職於國際相關資安廠達15年左右;亦於亞太地區多個國家及地區執行資安規劃專案及講師。>