近幾年推陳出新的DDoS攻擊手法,其實都有辦法化解,只是很少人知道該怎麼做,因為沒有經驗。而多數沒遇過這類DDoS攻擊事件的單位,只會認為當作是網頁系統的問題來處理,第一時間難以聯想到是正遭受DDoS攻擊,這也突顯出針對DDoS方面的認知有待加強。

企業遭到駭客癱瘓服務的消息時有所聞,日前就有一起發動分散式阻斷服務攻擊(Distributed Denial-of-Service,DDoS)事件,對象是美國大型金融業者,目的是為了報復美國日前所拍攝的一部爭議影片(The Innocence of Muslims),但受災戶是無妄之災的銀行業者。

駭客集團為了表達政治、理念、技術等個人因素而發動大規模攻擊事件,在西方國家較常見。反觀台灣,會遭受到DDoS攻擊的目的性,則大多以經濟利益為主。中華龍網產品研發部資深工程師廖政明即指出,由中華龍網提供的DDoS救援服務至今已第三年,所承接的救援專案就今年來看,已有三起案例,大多為線上遊戲業。

如今發動DDoS的目的不外乎為了有利可圖,敦陽科技資安顧問劉俊雄亦觀察到,在台灣像是線上賭博、線上色情行業遇到此類事件的機率較高,其次則是遊戲與網拍業者,駭客除了可能進行勒索,也有發生過來自同業的攻擊。像是國際知名的運動賽事開跑後,就會發現線上賭博網站就開始互打;而勒索事件最為人熟知的則是2008年巴哈姆特遇到DDoS攻擊事件,在台灣仍屬少見。一般而言,遭受駭客攻擊的企業多半只想息事寧人、低調處理,到底有多少本土企業遭到DDoS攻擊卻不敢聲張,恐難有確切的數字。

培養認知與處理能力

在眾多的網路攻擊型態中,DDoS可說是歷史相當悠久。基本上來看,DDoS是針對資訊安全要素中的「可用性」來進行破壞,在眾多網路攻擊型態中算是比較粗暴蠻力的一種攻擊行為,往往最後會導致網路或伺服器系統的癱瘓。也因為如此,讓使用者感受也更為強烈且直接。

但為什麼一個出現已經超過十年的攻擊型態,資安領域也有陸續發展出新的防禦機制,但至今DDoS仍舊無法被有效地控制?敦陽科技資安顧問劉俊雄觀察,一方面是DDoS攻擊技術仍持續在演進,但同時,IT相關人員對駭客攻擊的認知不足也是影響因素之一。

他進一步說明,其實台灣在資安方面的人才大致分為三種:設備、技術、稽核,而現況有一個問題就是研究技術的人不懂設備,了解設備的人卻不懂技術。按理說,懂設備的人就應該要懂得各種攻擊技術如何防守,但實際上,一般資安設備工程師只會產品功能的調校,至於為什麼調、怎麼調整、可能會遭受什麼類型攻擊,這方面的認知多數設備工程師卻仍欠缺。

然而真正在研究駭客攻擊行為與防護之道的技術人員,又不喜歡碰設備,因此要找到一個既熟悉駭客攻擊手法,也熟知資安設備調校的人才,實務上並不多。此現象也導致,一旦發生駭客入侵事件時,多數人總是會提及已部署防火牆等資安設備,問題是,絕大多數資安問題並不是仰賴單一設備即可解決。由此可看出,IT管理者要在攻擊事件發生時做好危機處理,少不了對資安方面的認知與跟上駭客攻擊手法演進的腳步。

DDoS手法一再進化

劉俊雄指出,以前多數人對DDoS認知是出現大量的Flooding,此攻擊手法有效的原因在於過去頻寬並不大,因此一旦發動攻擊最先受到影響的就是頻寬,但這幾年頻寬逐漸加大,要使網路呈現癱瘓狀態需要更大規模才能達成,促使駭客手法進行調整。至今DDoS攻擊事件,他觀察約七成的案例,根本不是為了要癱瘓頻寬,而是直接影響網頁服務。

DDoS的攻擊手法,近年來其實新增加的不多,但卻是足以帶來相當程度的影響。劉俊雄說明,增加的部分主要是針對HTTP類型,比較常見的像是低速且緩慢的持續連線,例如Slowloris、HTTP Post Attack等,這類攻擊的特性是並沒有違反HTTP的連線規則,只是把這些連線大幅度的低速化,因此容易被資安監控設備忽略。

所謂的低速化,他舉例,本來10秒可以完成的連線,被拉長到1,000分鐘;本來一秒鐘送一個字,變成100秒送一個字。其目的就是要佔住Session。而Slowloris的攻擊即為此型態。

還有一些是針對網頁應用程式的漏洞,例如去年才出現的Apache Killer,只要沒有經過調校或更新程式者,發動指令碼立即見效。同時,SSL Renegotiation DoS也是近年開始比較盛行,其手法是不斷地要求重新建立SSL連結,來癱瘓設備。

「上述的攻擊手法其實都有辦法解,只是不多人知道該怎麼做,因為沒有經驗。而多數沒遇過這類DDoS攻擊事件,只認為當作是網頁系統的問題來處理,第一時間難以聯想到是正遭受DDoS攻擊,這也突顯出針對DDoS方面的認知有待加強。」劉俊雄強調。

攻擊工具包氾濫

除了DDoS攻擊手法在演化以外,其工具包的取得也越來越容易,也是促使攻擊事件無法消弭的因素之一。廖政明觀察到,如今的駭客已逐漸形成一種地下經濟,也擁有相當規模的產業鏈出現,較常見的源頭技術多半來自中國,付費就可以買到便於發動DDoS攻擊行為的工具包,他就曾聽客戶提及,買工具包軟體,含教學、十個立即可用的殭屍電腦(Botnet),整套才大約台幣六千元。

|

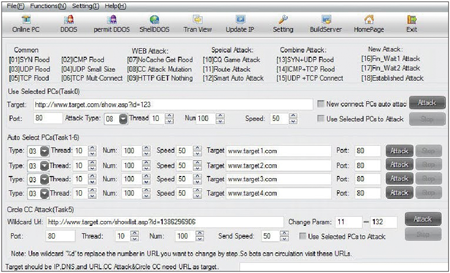

| ▲LetDown細緻化的介面,供駭客填好相關參數即可控制殭屍電腦發動攻擊。(資料來源:Fortinet) |

Fortinet台灣區技術顧問劉乙則指出,以往洪水式、不知名的封包,或是HTTP Get,皆屬於統計型攻擊,但現在則不同,會進一步了解第七層應用層的通訊協定中所內含的訊息。而這類攻擊使用的工具就複雜了,不再只是個Request封包而已,變得更精巧、更方便。

他舉例,像是Unix平台中知名的LetDown開放原始碼工具平台,最初是為了做DDoS弱點防禦測試,之後則演變成駭客發動攻擊的工具平台。LetDown用來控制(Command and Control,C&C)殭屍電腦發動全面性攻擊,且可細分欲採用的攻擊手法,像是以一般網路層、Web、混合式等,只要目標確認後,即可設定攻擊的服務連接埠、攻擊次數等參數,確認後就可發動。

隨時監控封包流量

面對DDoS的手法與工具皆不斷在演進,IT管理者要及時掌控攻擊事件的發生,至少要建置監控系統運作的機制。傳統常見的MRTG做網路流量統計早已不夠,劉俊雄認為,就頻寬的部分至少該分成:每秒的流量、每秒的封包數,二種統計圖表來監看,主要是因為封包數有時是判斷DDoS的重要指標。他舉例,當對外的路由器出現每秒流量為100M的連線,之後該連線的流量增加為110M,但封包數量卻是原本的兩倍以上,如此即有可能會是駭客正利用一堆小封包,準備癱瘓網路設備或應用服務。