經過一年多來新冠肺炎(COVID-19)疫情持續籠罩,全球工作者逐漸習慣遠距辦公新模式,儘管台灣疫情控制得當,各產業乃至於政府組織皆難以迴避遠距辦公的趨勢,紛紛研擬實施方案,讓員工透過私人電腦或配發筆電,以VPN連線進入公司內網,即使不在辦公室也可執行日常工作任務。至於安全性方面,正可參考近年來資安界提倡的零信任(Zero Trust)架構框架調整資安管理辦法,以應對未來混合工作環境。

思科近期最新發布的《未來工作力研究報告》調查報告中顯示,新冠疫情爆發之前,台灣居家辦公人數僅有7%;如今則有68%受訪者認為,即便團隊成員非定點式辦公也能保持工作效率,甚至高達71%希望將來能繼續維持疫情期間所享有的工作自主性。

為了更了解企業實施遠距辦公所遇到的資安風險,思科委託市調機構YouGov針對全球21個市場的3,196名IT決策者進行調查,提出《未來安全遠端工作報告》。該報告統計,54%台灣企業認為安全存取管理是資安最大的挑戰;50%的企業則擔心使用者在驗證身分時洩漏資訊;49%企業擔心遭受惡意軟體攻擊。由此來看,隨著遠距辦公普及,重新檢視新型態工作流程的資安風險已是當務之急,控管措施應改採零信任原則,凡事必須通過驗證才套用最小權限存取關鍵應用系統與機敏資料,藉此降低攻擊者利用漏洞發動攻擊造成的損害。

重新檢視新常態工作模式風險

自從COVID-19疫情開始蔓延後緊急實施居家辦公,企業重新評估遠端存取的連線、工作流程以及存取管理的風險,並且也加速了雲端轉型的速度。Thales大中華區資深技術顧問陳昶旭觀察,企業為了方便員工居家辦公的協同工作,以往要求員工必須在內網才能存取的服務或資源,疫情期間緊急開放允許從外部直接連線存取。如此一來,勢必得重新評估工作流程中潛在的風險,讓員工能在方便性與安全性兼顧的狀況下居家辦公。

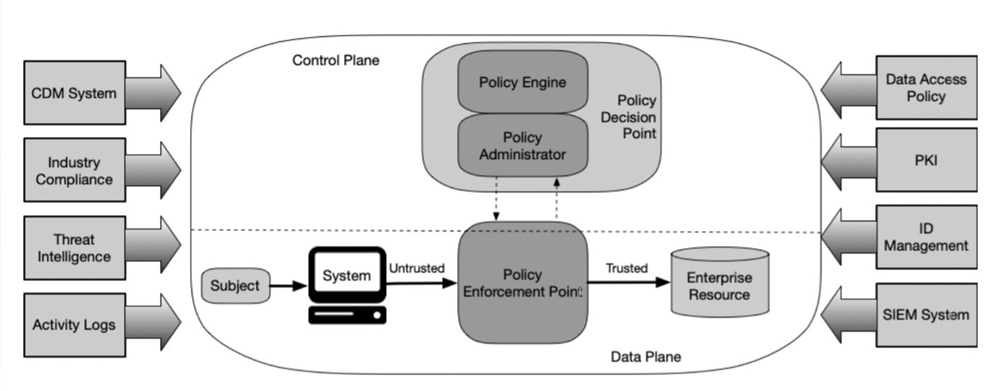

美國國家標準暨技術研究院(NIST)特別發布800-207文件說明零信任架構,把傳統的內部網路控管環境切分為Control Plane與Data Plane,不論任何的存取行為,政策引擎可依據發起端的運行環境執行Enforcement,經過驗證登入與配發允許存取的權限,並且以SIEM平台持續監看各種行為模式。

美國國家標準暨技術研究院(NIST)特別發布800-207文件說明零信任架構,把傳統的內部網路控管環境切分為Control Plane與Data Plane,不論任何的存取行為,政策引擎可依據發起端的運行環境執行Enforcement,經過驗證登入與配發允許存取的權限,並且以SIEM平台持續監看各種行為模式。

CyberArk亞太區技術總監霍超文觀察到全球各產業都面臨到遠端工作安全風險,外部威脅通常攻其不備,如今遠端工作模式興起,為攻擊者帶來前所未有的機會。他進一步說明,既有辦公室環境常已設置多層式防禦體系,攻擊者大多僅能發動釣魚郵件繞過防線,然而現在因應疫情實施遠端辦公,多數工作者是採用私人電腦安裝VPN軟體連線進入公司內部存取應用系統,只要一名員工家裡電腦遭病毒感染,極可能成為跳板滲透進入內網,讓多年來墊高攻擊門檻的邊界防禦無法發揮效果。再加上疫情期間陸續爆發大型企業與組織遭受勒索軟體攻擊事件,已不容企業忽視遠端工作模式的安全性議題。

過去企業投資建置的防禦措施主要在鞏固邊界,如今遠端辦公成為常態,應用系統加速採用SaaS或雲端服務來提供,少數無法遷移的應用系統,才基於零信任存取模式連線回到企業內部存取。霍超文指出,隨著工作模式的轉變,企業用戶的思維變得較容易接受新世代方案,以即時(Just in Time)存取機制為例,過去普遍認為實用性不高,在遠端辦公模式中卻可凸顯出零信任控管優勢,讓用戶僅在需要存取特權帳號與資源時擁有特權,平時則無權存取。

參考權威組織提出零信任指導原則

根據去年(2020)美國國家標準暨技術研究院(NIST)特別發布800-207文件說明零信任架構,實際上為持續不斷發展的網路安全框架,把過去認知的邊界防禦轉移到用戶、關鍵資產與應用資源,改以零信任原則來規畫IT基礎架構以及工作流程,預設用戶帳戶與裝置皆為不予信任,須通過身分驗證才會給予授權存取資源,正可適用於遠距辦公、自帶設備(BYOD),抑或是存取部署在外部公有雲平台的應用模式。

Fortinet北亞區資深技術協理劉乙認為,NIST 800-207文件最主要是基於美國國防部與國土安全局為例說明,把傳統的內部網路控管環境切分為Control Plane與Data Plane,不論任何的存取行為,政策引擎可以依據發起端的運行環境執行Enforcement,經過驗證登入與配發允許存取的權限,並且以SIEM平台持續監看各種行為模式。

其中包含美國國土安全部提出的持續診斷與緩解(CDM)計畫指南,動態地建立網路安全防禦策略,主要目的是從既有具備的預防、偵測、回應,演進到即時、持續、可操作的自動方式,以動態感知、理解、快速回應各種威脅。若以產業的角度來看,必須具備可彈性調整或更新規範政策的機制,以及基於端點蒐集各式活動日誌、比對外部威脅情資、即時獵捕與阻斷最新攻擊活動。

以既有架構為基礎逐步調整政策配置

對於本土眾多中小企業而言,NIST 800-207文件提出的零信任架構框架過大,劉乙建議,可從接取網路服務與端點安全防護開始著手逐步實施。事實上,NIST 800-207文件中也提及,現行防禦體系演進到零信任架構並非一蹴可幾,主要涉及組織評估工作流程中的風險指標,並非僅汰換資安技術可完成,企業或組織應基於既有IT基礎架構逐步實施零信任原則,先行調整或變更控管措施,以保護數位資產與營運業務安全。

陳昶旭以自家Thales為例,以往員工必須透過VPN連線回到總部才可上網際網路查詢資料,在疫情剛爆發時,Thales開始允許公司配發的筆電可直接上網際網路、收發郵件,若需要存取內部關鍵應用系統或雲端服務,才須採用VPN連線登入接取。「其實NIST 800-207提出的零信任準則中提到,若應用系統並非部署在企業內部,建議讓員工直接存取,無須再以VPN連線回到內部網路,減少攻擊者可利用來滲透進入內部網路的管道。」 企業IT架構設計以內部網路為統一連線進出口的目的是為了安全控管,如今雲端SaaS服務皆為公開的登入網頁,只要攻擊者竊得帳密即可合法登入,僅要求員工透過VPN連線來存取SaaS服務的控管效益其實很有限。正確的做法是搭配可針對雲端服務控管能力的身分識別與存取管理(IAM)服務,才能保障正確的員工、擁有正確的權利、允許存取正確的資源,減少攻擊者可趁之機。