中華數位科技與ASRC研究中心發表2021年第三季電子郵件安全觀察報告,當前的須留意的威脅包括:釣魚郵件透過HTML標籤挑選攻擊標的、偽冒航空公司的忠誠回饋調查來釣取信用卡資訊、與自身業務有關的社交工程攻擊、藉郵件壓縮檔炸彈來癱瘓過濾系統。

本季垃圾郵件總體數量並無明顯波動,但攻擊郵件仍然沒有平息。利用CVE-2018-0802方程式漏洞偽裝成訂單郵件的攻擊,數量上相較上季略有趨緩,但仍需要特別留意;冒充企業的偽造郵件攻擊,較上季成長約1.5倍,而針對個人詐騙郵件的數量較上季成長了1.2倍,個人與企業均須提防上當。

中華數位科技與ASRC研究中心整理本季較為特殊的樣本,說明如下:

釣魚郵件透過HTML標籤挑選攻擊標的

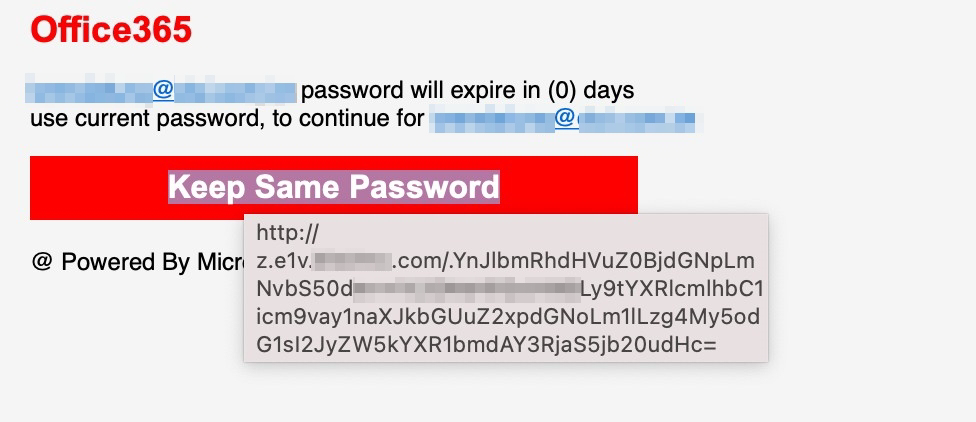

在第三季,發現特別的釣魚郵件樣本,這個樣本在Apple Mac的預設郵件軟體開啟時,會直接顯示出可點擊的連結(圖1);但若在其他的微軟視窗系統常見的收信軟體,則不會顯示出可點擊的連結(圖2)。

圖1 在Apple Mac的預設郵件軟體開啟時,會直接顯示出可點擊的連結。

圖1 在Apple Mac的預設郵件軟體開啟時,會直接顯示出可點擊的連結。

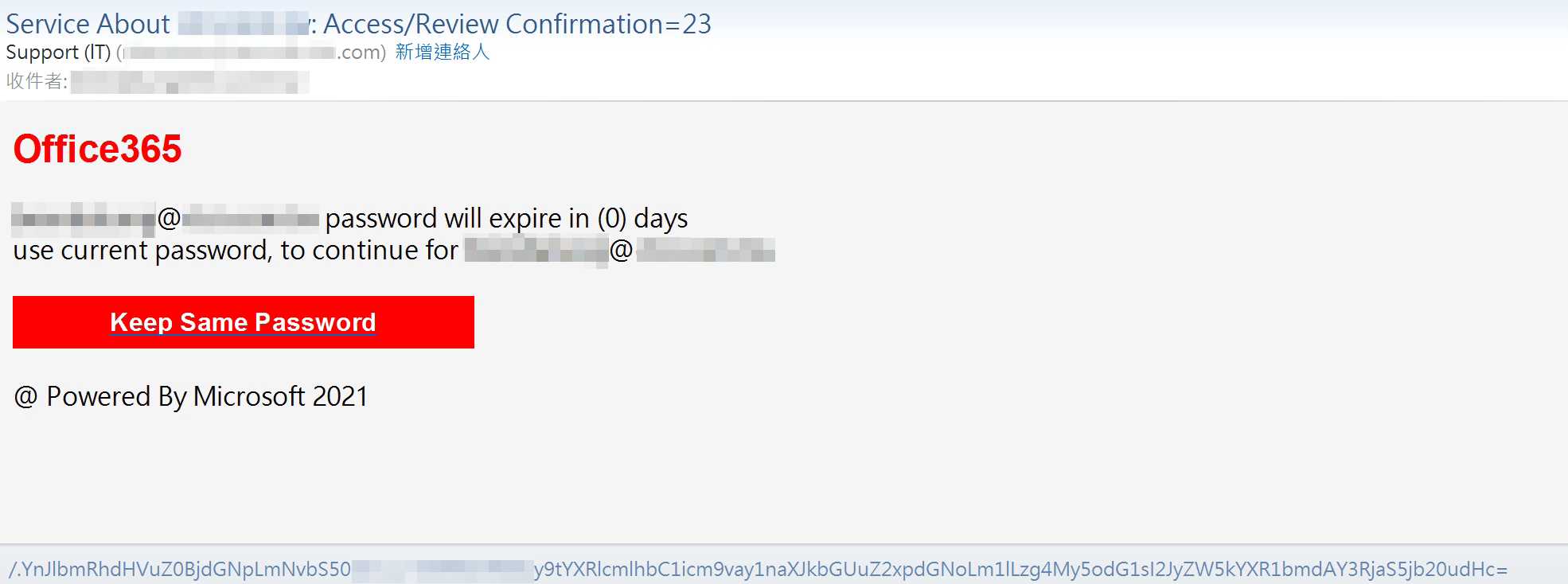

圖2 微軟視窗系統常見的收信軟體,則不會顯示出可點擊的連結。

圖2 微軟視窗系統常見的收信軟體,則不會顯示出可點擊的連結。

查看原始碼,發現這封釣魚郵件使用了的HTML標籤(圖3)。這個標籤主要是用於設定整個頁面中,所有連結類型屬性的預設根網址。不過,這個標籤並非所有的收信軟體都支援,因此可藉由使用這個標籤來篩選攻擊標的。

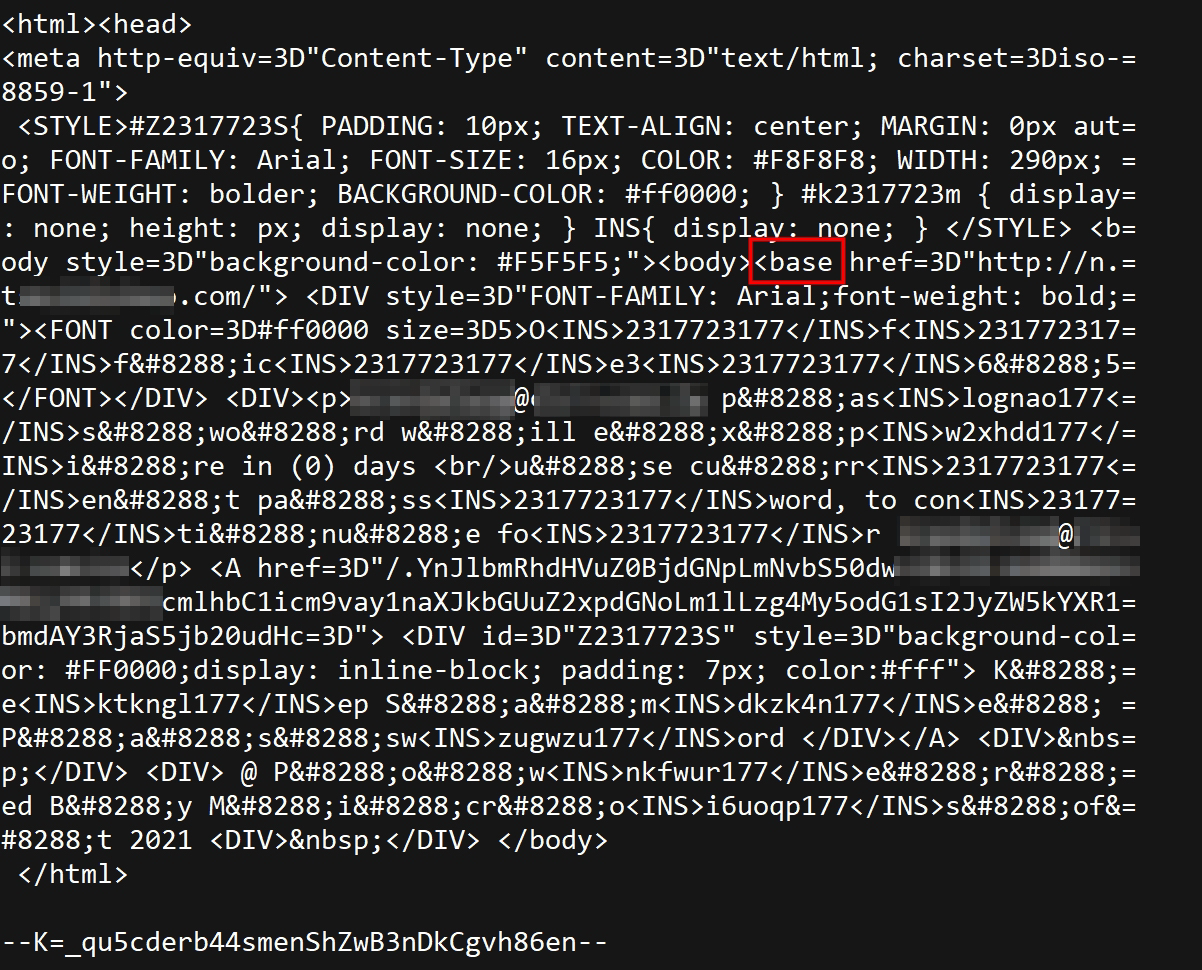

圖3 這封釣魚郵件使用了一個

圖3 這封釣魚郵件使用了一個

的HTML標籤。

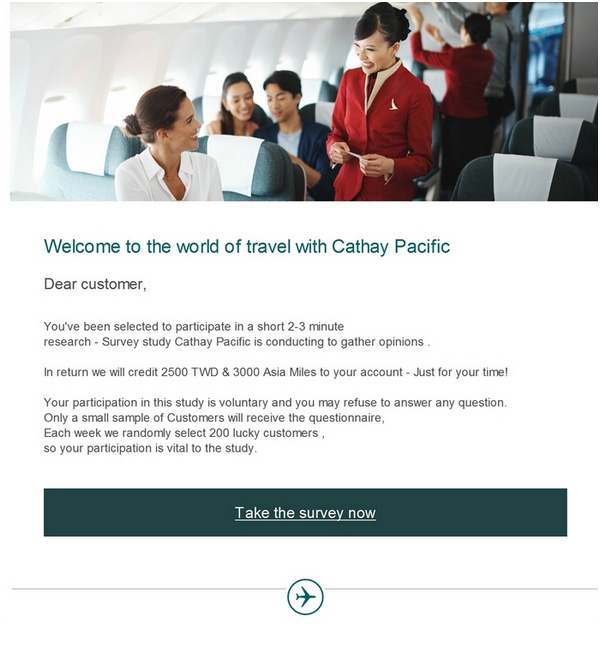

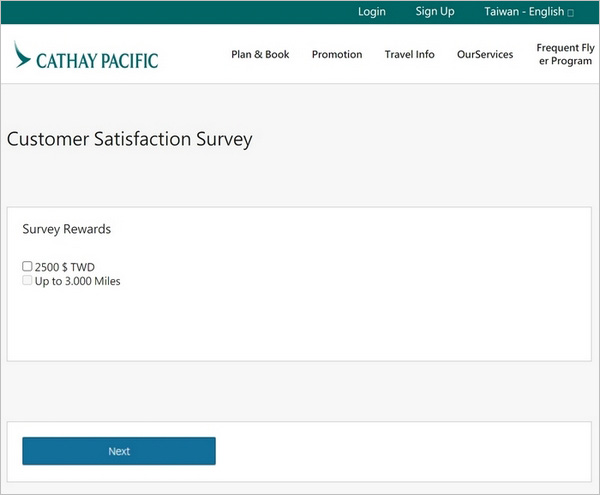

偽冒航空公司調查釣取信用卡資訊

八月份突然流竄著一波主旨為「Congratulations ! You've been selected by Cathay Pacific Asia Miles Loyalty Program」、「You've been selected by Eva Air Loyalty Program」,冒名國泰與長榮兩家航空公司,以入選客戶忠誠方案為名的問卷調查,目標是騙取收件者的信用卡資訊(圖4)。

圖4 冒名國泰航空公司,以短時活動、花2~3分鐘便可獲得回饋的忠誠方案,引誘收件人填寫問卷。

圖4 冒名國泰航空公司,以短時活動、花2~3分鐘便可獲得回饋的忠誠方案,引誘收件人填寫問卷。

郵件中宣稱只要花一點時間協助做完問卷調查,就能得到豐厚的帳戶回饋(圖5)。為了取信收件人,郵件中所有的圖片皆來自航空公司官方網站,只有問卷所在的網址寄宿於遭到入侵的網站。若收件人貿然點選連結前往此頁,可能會被精心設計偽裝好的問卷調查,鬆懈了戒心;在填妥假問卷後,便會進一步要求個人的資訊。

圖5 聲稱填完問卷可獲得實質回饋。

圖5 聲稱填完問卷可獲得實質回饋。

讓被害人填寫完個人資訊後,接著要求輸入信用卡資訊,這一切都是為了取得「回饋」的必要步驟(圖6)。

圖6 為取得回饋,必須填寫個人資料與信用卡資料。

圖6 為取得回饋,必須填寫個人資料與信用卡資料。

被害者填妥信用卡資訊,並按下送出,則會出現要求手機簡訊的刷卡驗證碼;若再配合收到簡訊後輸入,則後續來的不是航空公司的回饋,而是一連串刷卡通知。此時,信用卡已經正式遭到盜刷。請務必提防類似的信用卡資訊釣魚!

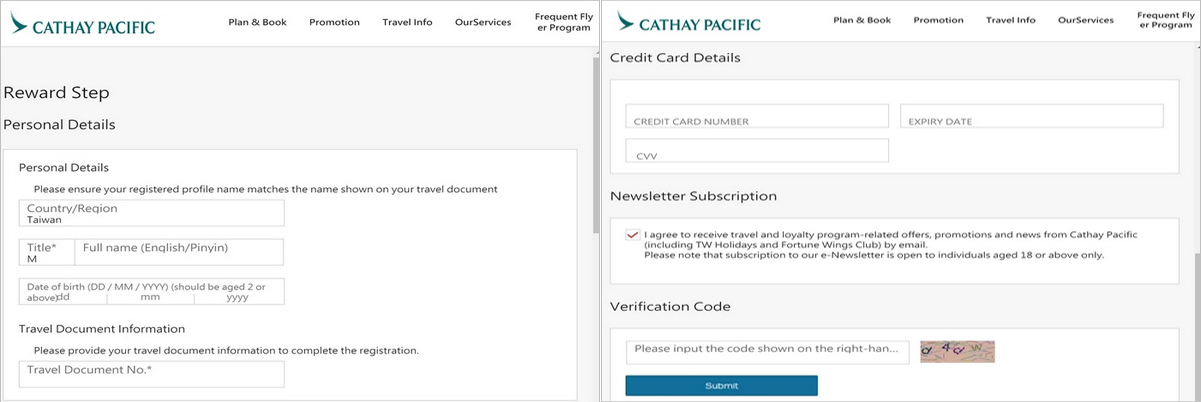

與自身業務有關的社交工程攻擊

在企業加強宣導資訊安全觀念的情況下,收到與自己業務無關或與自身慣用語言不同的信,多半會有所警覺,並且避免開啟相關附件檔案。但若出現與自身業務相關,內容也使用自身慣用語言撰寫的惡意郵件,該如何提防呢?

在第三季出現許多假借業務詢問、保費、客服問題,卻夾帶攻擊檔案的惡意郵件(圖7)。這些惡意檔案,都以壓縮檔的方式夾帶一個可執行檔,並且將圖示或副檔名,試圖偽造為PDF文件檔。

圖7 假借業務詢問、保費、客服問題,卻夾帶攻擊檔案的惡意郵件。

圖7 假借業務詢問、保費、客服問題,卻夾帶攻擊檔案的惡意郵件。

雖然這些假借業務詢問、保費、客服問題郵件內的社交工程手法類似,但郵件中所附帶的惡意程式並沒有明確的關聯性,部分惡意程式也會以壓縮檔加密的方式躲避掃描;運行時攻擊目的也有所不同,目前只發現攻擊Windows的樣本。防範這類郵件,建議不要隱藏副檔名、不要執行解壓縮後不明的.exe檔案。

郵件壓縮檔炸彈癱瘓過濾系統

Microsoft Office自2007版本之後,提供了新的文件包裝格式,使用XML體系結構和ZIP壓縮將文件檔案、公式、VBA等內容儲存到行和列的組織,常見格式附檔名為.docx、xlsx、pptx、xlsm等等。這個ZIP的包裝結構,與早期的壓縮檔炸彈手法進行結合,被用以干擾電子郵件的檔案掃描機制,如圖8所示。

圖8 電子郵件中一個.xlsm的附件檔案,大小約為2MB,之中摻入了壓縮檔炸彈的手法。

圖8 電子郵件中一個.xlsm的附件檔案,大小約為2MB,之中摻入了壓縮檔炸彈的手法。

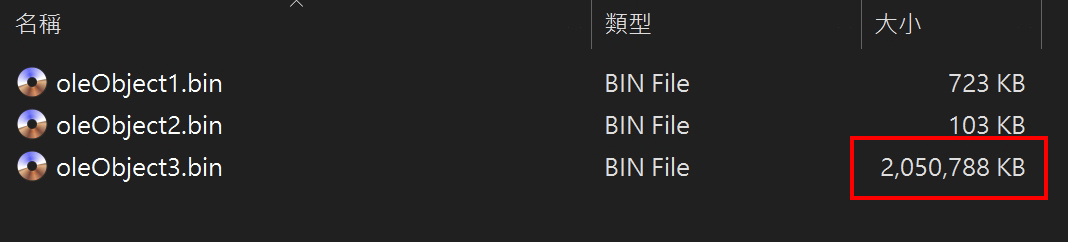

將這個.xlsm解壓縮後,產生三個OLE物件的.bin檔案,其中較小的兩個檔案,是由VBScript寫成的惡意程式主體檔案下載器,執行結束後會自我清除;oleObject3.bin則是透過CVE-2017-11882的方程式漏洞去執行前述的VBScript。而oleObject3解壓縮後的大小約為2GB(圖9),由於這個檔案大小過大,會對某些掃描機制產生干擾,也可能造成掃描時暫存空間瞬間用罄,導致非預期的問題。

圖9 oleObject3.bin壓縮檔炸彈膨脹後的大小約為2GB。

圖9 oleObject3.bin壓縮檔炸彈膨脹後的大小約為2GB。

結語

攻擊者如何發送惡意郵件到目標對象的信箱?主要有兩種方式,一種是以字典檔針對一個域名持續嘗試;另一種,則是根據暴露於網路上的資料,以及遭到外洩的資料庫。以字典檔嘗試發送的方式,多半具有較低的針對性,容易偵測出嘗試的行為並加以阻斷;較為危險及常被忽視的會是後者。根據暴露於網路上的資料,以及遭到外洩的資料庫名單所發送的攻擊信件,多半還伴隨著該郵件信箱擁有者的相關資料,如個資、興趣、其他聯絡資訊等等,能夠用於更有針對性且為受害目標量身打造的攻擊。

因此,在使用電子郵件信箱申請任何服務時,最好能依功能分類,或善用郵件信箱服務提供者的匿名、分身信箱服務,用以區別收件來源的重要性,必要時也可以廢除不用的分身信箱,將自己徹底從攻擊者的名單中移除。

<本文作者:高銘鍾現為ASRC研究中心主任>