在第三季,郵件內帶有惡意連結的情況較上一季增加了60%;垃圾郵件的大小與419scam的數量,與上一季相較都減少了30%左右,釣魚郵件是本季最主要的攻擊。

在第三季,我們發現郵件內帶有惡意連結的情況較上一季增加了60%;垃圾郵件的大小與419scam的數量,與上一季相較都減少了30%左右,釣魚郵件是本季最主要的攻擊。以下是本季幾個特殊的樣本:

透過字元變換躲避偵測的釣魚郵件

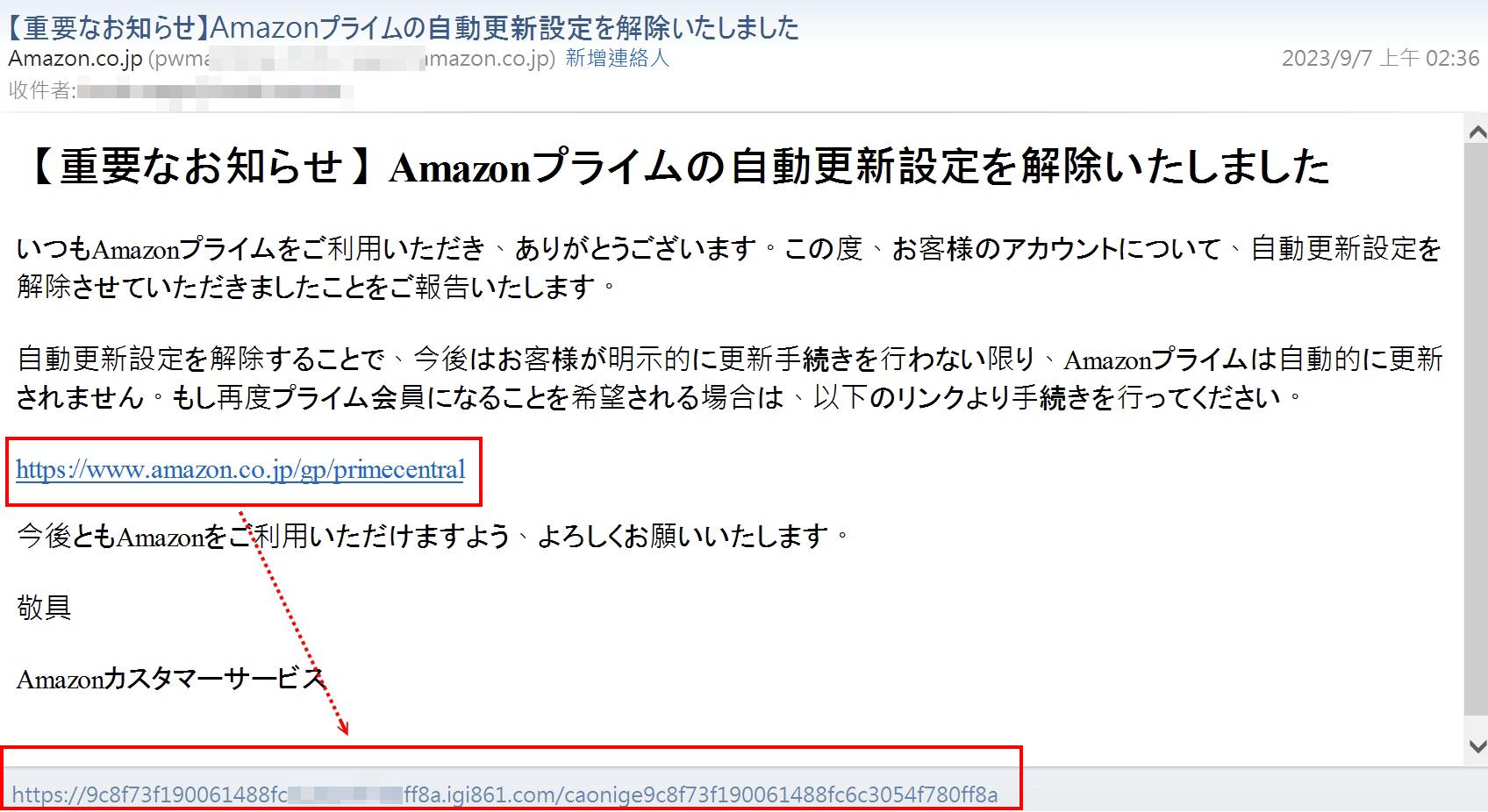

在第三季,觀察到一個特別的釣魚郵件。這個釣魚郵件冒充了Amazon通知信,並且出現了一般釣魚郵件常見的特徵:顯示的連結與真實前往的連結不一致(圖1)。

圖1 一般釣魚郵件常見的特徵:顯示的連結與真實前往的連結不一致。

圖1 一般釣魚郵件常見的特徵:顯示的連結與真實前往的連結不一致。

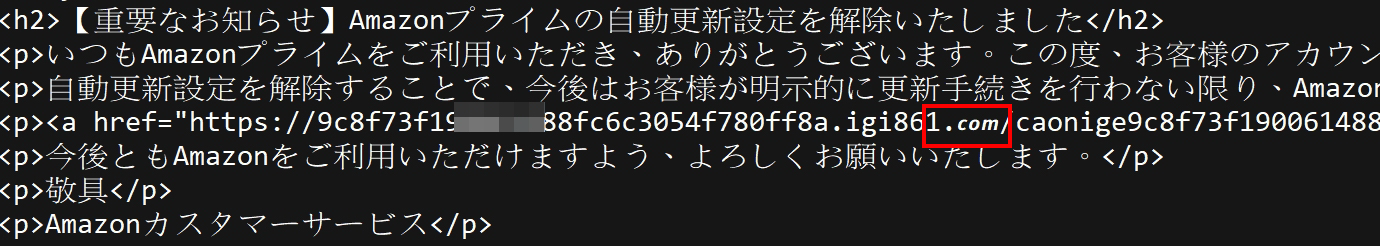

特別的是,若是直接檢視這封釣魚郵件的原始檔,會發現有些字元顯示的樣子有種違和感(圖2),這是因為攻擊使用Unicode字元替換域名中的部分字元。

圖2 檢視這封釣魚郵件的原始檔,會發現.com的顯示似乎與其他英文字元不太一致。

圖2 檢視這封釣魚郵件的原始檔,會發現.com的顯示似乎與其他英文字元不太一致。

攻擊者也能對郵件內惡意連結中的域名做其他改變,例如將小寫字母切換為大寫字母,或塞入不可見字元等等,藉此繞過資料庫的比對判斷,而這樣的手法對於瀏覽器、收信軟體,都還是能夠解析為可被收件者點擊的惡意域名網址。

一個按鈕兩個釣魚連結

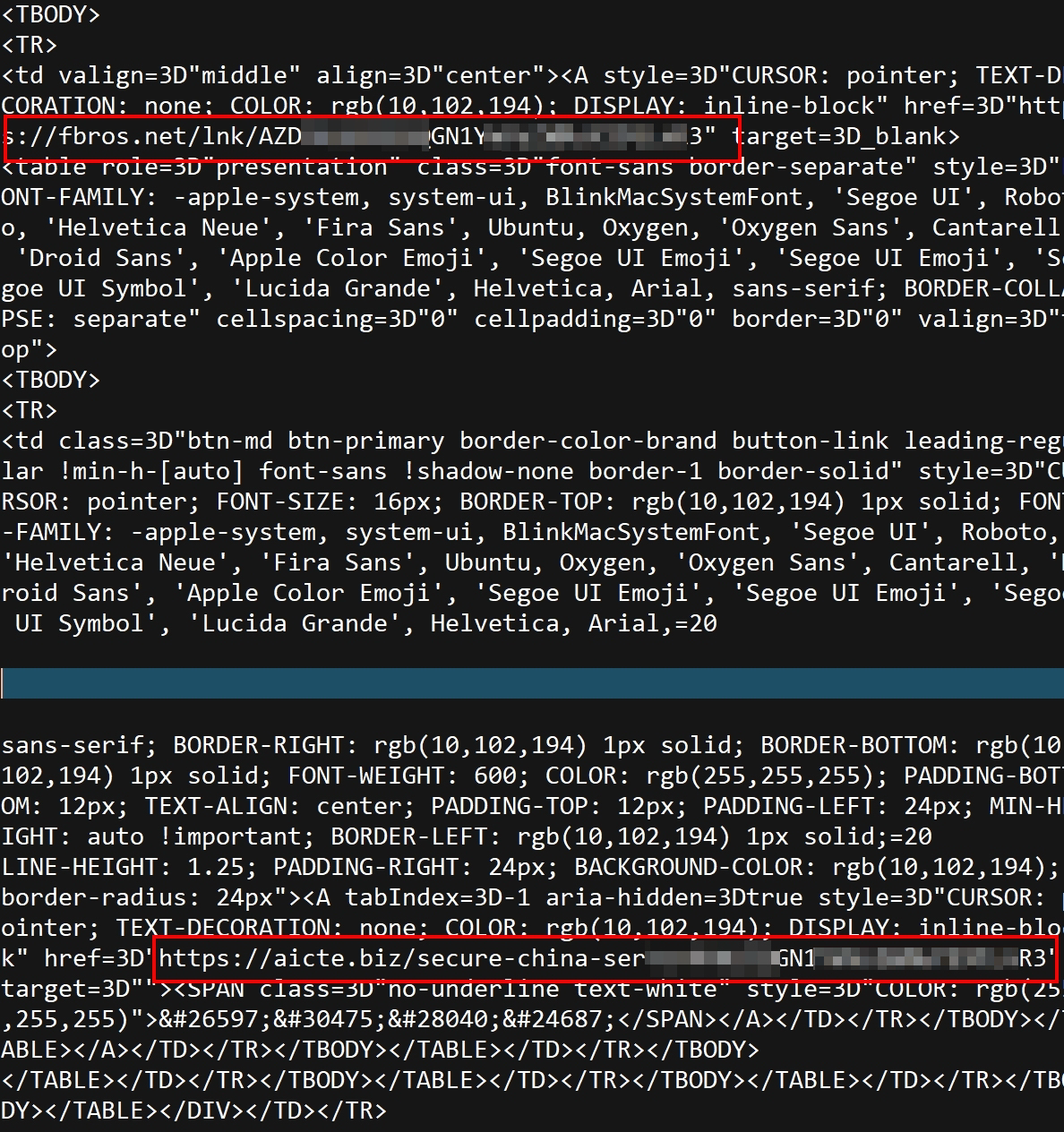

另外,也發現了一個奇怪的案例:一封偽冒Linkedin的釣魚郵件,在同一個按鈕中,潛藏了兩個釣魚連結。透過在按鈕上操作滑鼠移動,可以看見兩個超連結的切換。

這兩個超連結連往的是不同的伺服器,似乎都是被入侵的網站,而在其網站支系的某個目錄,藏有轉址程式碼,會將上鉤的受害人連往另一個被入侵的釣魚網址,例如hxxps://cendas.com.ar/wp-content/china/chinaserver-LINKEDIN/#(受害者以base64編碼的E-mail Address),同時在一個按鈕設置兩個釣魚連結,可能是為了逃過封鎖,提高釣魚的成功機率,如圖3、圖4所示。

圖3 常見的偽冒釣魚郵件。

圖3 常見的偽冒釣魚郵件。

圖4 檢視原始檔後,可看見連往兩個不同的釣魚網站。

圖4 檢視原始檔後,可看見連往兩個不同的釣魚網站。

複合釣魚手段

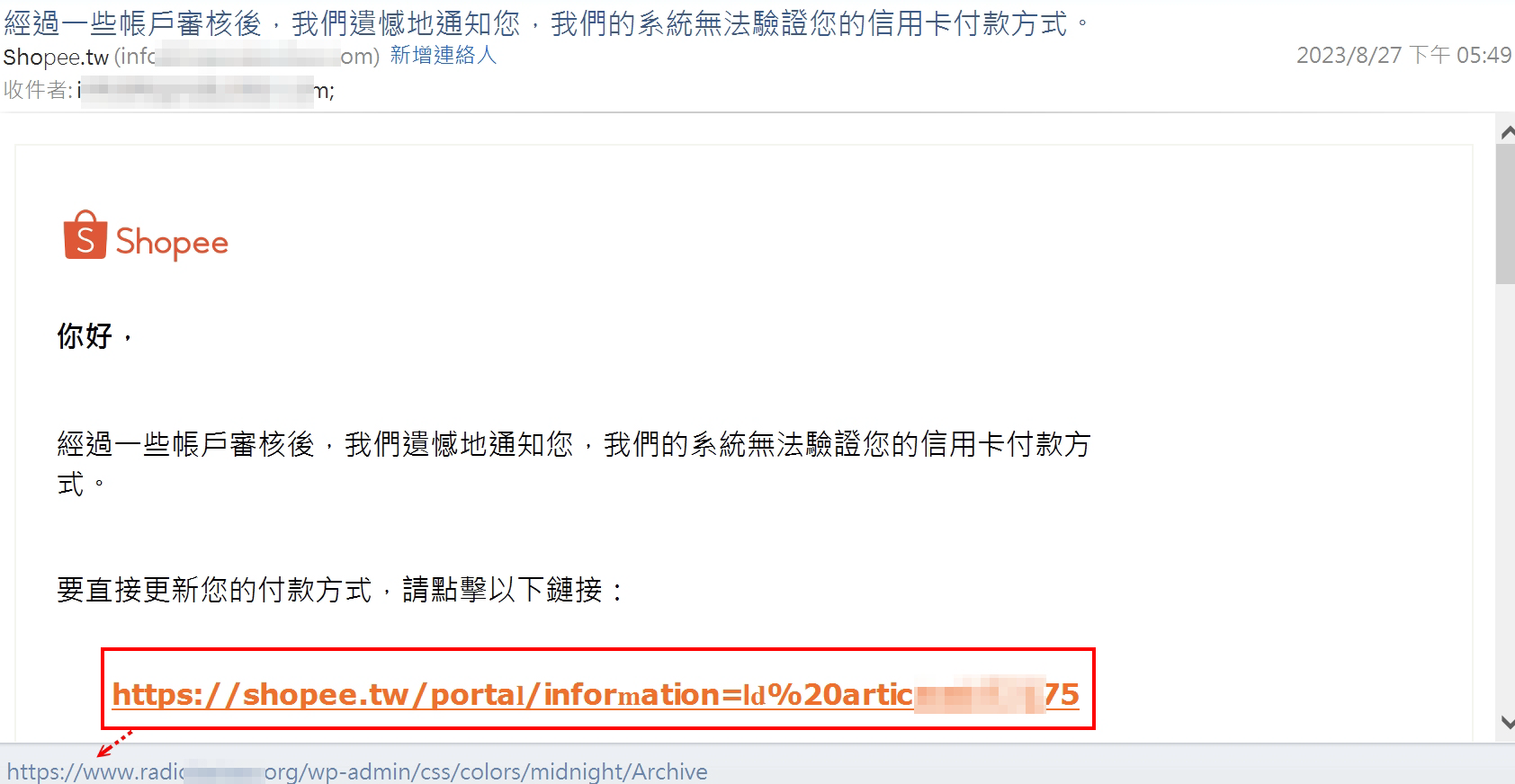

接下來,這封偽冒繁體中文電商的詐騙郵件複合了多重技巧。先以社交工程的手段聲稱該電商無法驗證用戶的信用卡,可能造成用戶消費的困擾,接著明確顯示電商的超連結,但實際連線到遭入侵的釣魚網頁,這是釣魚郵件常見手段(圖5)。

圖5 偽冒電商的詐騙郵件。

圖5 偽冒電商的詐騙郵件。

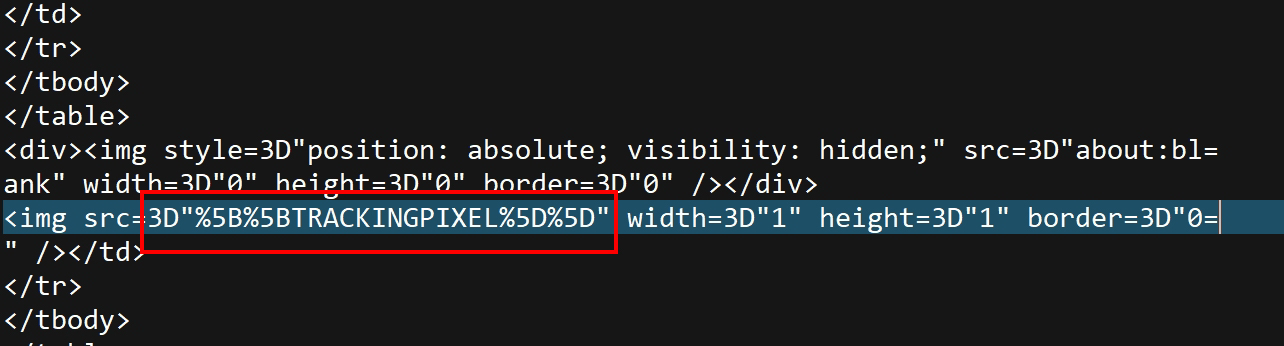

檢視原始檔,發現攻擊者在郵件中藏入一張長寬為1的圖片,圖片來源為[[TRACKINGPIXEL]],可能是攻擊者忘了將釣魚樣板定義的變數替換成追蹤連結(圖6)。但若此處被置入一個有效的追蹤連結,當用戶開啟這封郵件時,若沒有封鎖圖片,則會通知統計的主機記錄這封信的所有開信者訊息,包括時間、IP、MUA版本,並且讓攻擊者知道攻擊對象的防護狀態等等相關資料。

圖6 攻擊者忘了將釣魚樣板定義的變數替換成追蹤連結。

圖6 攻擊者忘了將釣魚樣板定義的變數替換成追蹤連結。

當受害者不察,連往釣魚網頁時,第一步將被騙取的是使用於電商的帳號密碼(圖7)。在這個階段,不論輸入的帳號密碼為何,都會被攻擊者記錄後,成功跳轉至下一個頁面;遭到盜取的帳號密碼,則可能用於後續其他的攻擊。

圖7 第一步將被騙取的是使用於電商的帳號密碼。

圖7 第一步將被騙取的是使用於電商的帳號密碼。

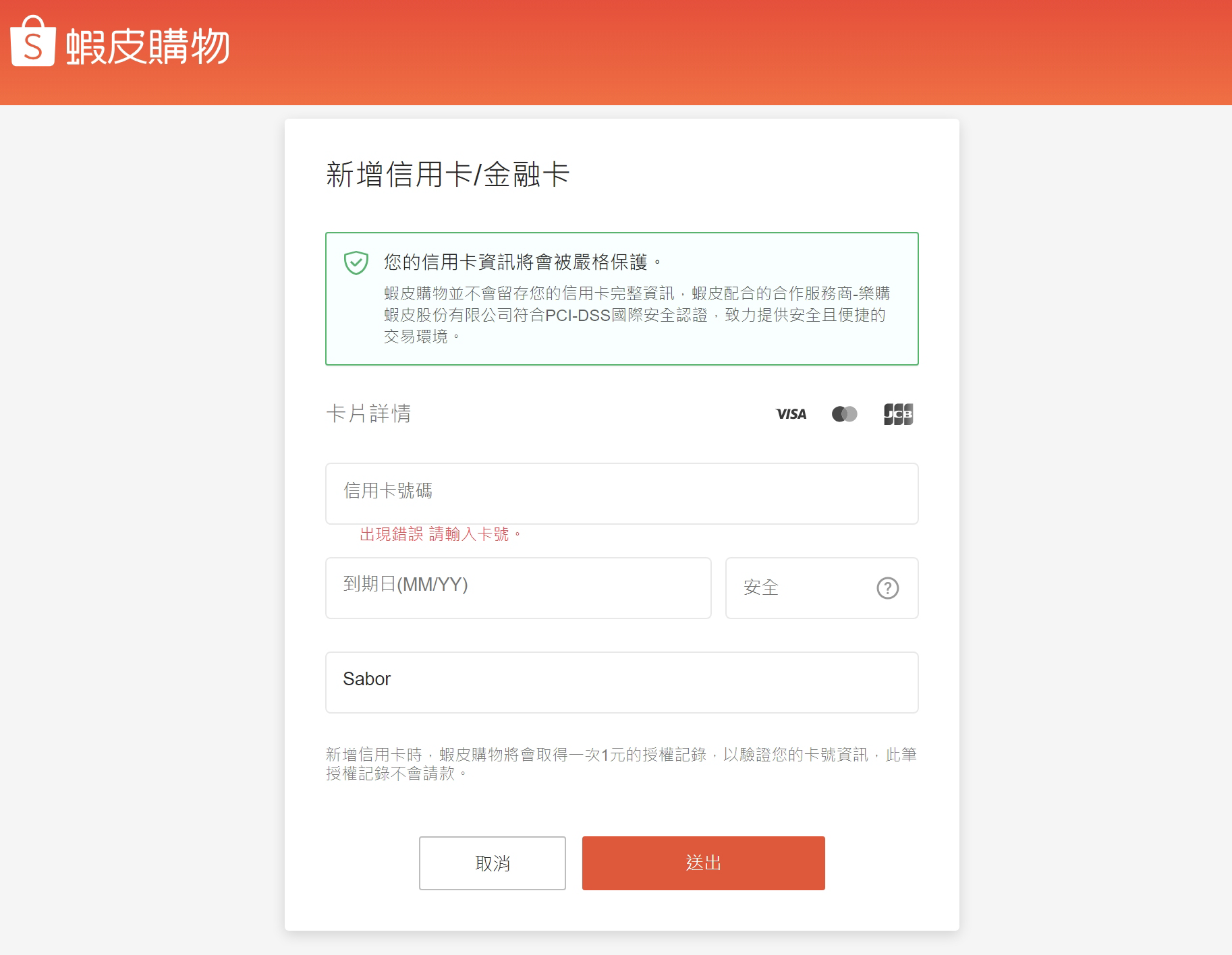

第二步是騙取信用卡的相關資料。在這個階段,受害者為了購物便利,可能會受騙新增信用卡。巧妙的是,在此頁面不論輸入任何信用卡資料,在送出後都會被攻擊者記錄,接著顯示「出現錯誤,請輸入卡號」的提示,並且清空信用卡資料的相關欄位,受害者可能在情急之下,換另一張卡輸入,有可能因此被連續竊取多張信用卡資料(圖8)。這個遭到入侵的釣魚網站,直至截稿前仍在運行。

圖8 受害者可能在情急之下,換另一張卡輸入,有可能因此連續被竊取多張信用卡的資料。

圖8 受害者可能在情急之下,換另一張卡輸入,有可能因此連續被竊取多張信用卡的資料。

留意遠端遙控、維護軟體的濫用情況

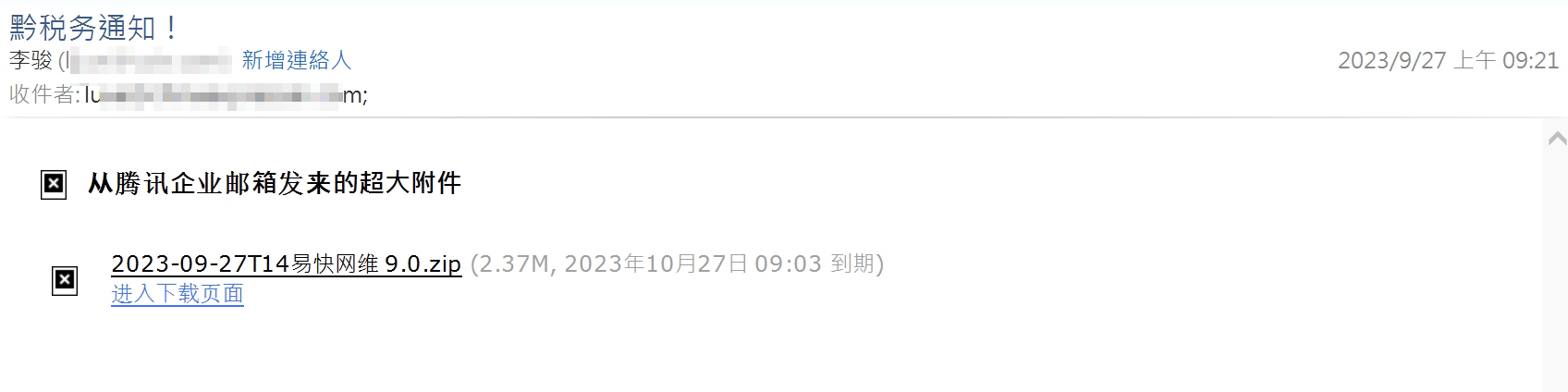

這一季也發現有攻擊者試圖以社交工程的方式,操控受害者安裝遠端遙控、維護軟體用於不明用途。首先,在郵件中完全未提及遠端遙控、維護軟體的資訊,巧妙地將遙控軟體放置於外部連結,躲避郵件掃描的檢測(圖9)。

圖9 將遙控軟體放置於外部連結,躲避郵件掃描的檢測。

圖9 將遙控軟體放置於外部連結,躲避郵件掃描的檢測。

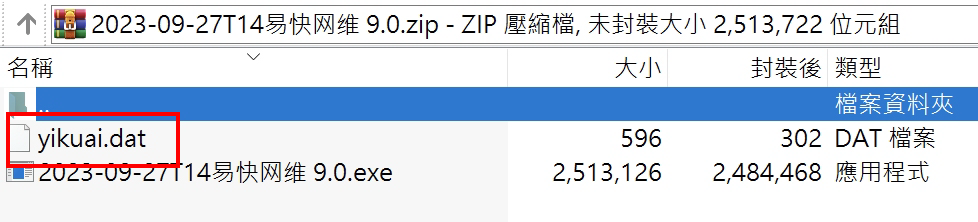

當受害者下載遙控軟體壓縮檔後,攻擊者將遙控軟體的設定檔設定為隱藏檔(圖10)。因此,在Windows的預設情況下,解壓縮出來的檔案看起來只有一個遙控軟體。

圖10 遙控軟體的設定檔被攻擊者設定為隱藏檔。

圖10 遙控軟體的設定檔被攻擊者設定為隱藏檔。

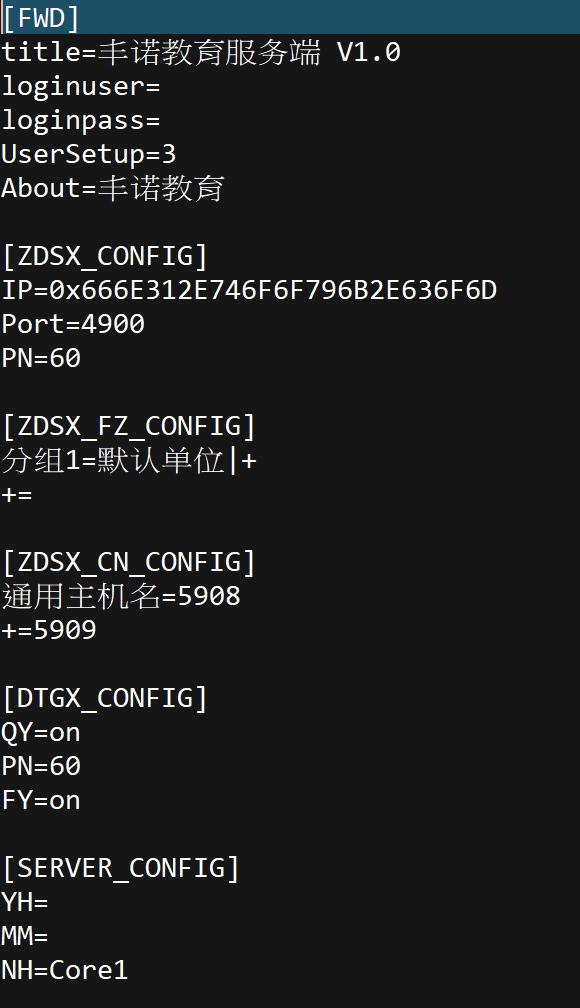

查看設定檔的內容,就能發現這個設定檔並不單純(圖11),除了改變安裝軟體顯示的標題外,也將連接的IP、通訊埠都設定好了,在安裝完成後,也能在受害者無法察覺的情況下,遠端監控、操作受害者的電腦。而這個遙控軟體本來的遠端維修用途,未必會被所有的防毒軟體視為有害。

圖11 查看設定檔的內容就會發現這個設定檔並不單純。

圖11 查看設定檔的內容就會發現這個設定檔並不單純。

結語

在這一季,雖然有漏洞被揭露,但似乎尚未遭到大規模的利用,整體仍以釣魚郵件為主要攻擊主軸。釣魚郵件顧名思義,目標就是要釣取後續可以再利用的資訊。釣魚郵件除了不停地進化出各種能規避偵測的技術,近期,也注意到釣魚郵件的攻擊者更加專注於遭到釣魚的目標,諸如開信、是否上鉤、釣取資料的有效性、更多可以一併得到的目標資訊。這些遭到釣取的機敏資訊都可以再組合、拼湊並且重複被使用,或結合詐騙、偽造身分等攻擊。做好資安,切莫輕忽釣魚郵件!

<本文作者:高銘鍾現為ASRC垃圾訊息研究中心主任>