Instagram是以分享圖片、影片為主的社交網路App,近年來成長快速,然而也可能被用來進行人身攻擊等行為,因此需要解析來查知犯罪者行為。本文將就使用者操作Instgram時產生的相關訊息所儲存在手機記憶空間的位置進行實測,找出可能的相關跡證。

智慧型手機在這十幾年來已逐步成為許多民眾的基本需求,許多智慧型手機的使用者不只依靠手機來瀏覽網站、收發電子郵件,更花費大量的時間使用不同的社交網路應用程式(Social Networking Application,SNA),諸如Facebook、LINE、Instagram、Twitter等。依據DATAREPORTAL網站的資訊(https://datareportal.com/social-media-users),顯示至2020年4月已有38億的社交網路使用者,將近全球49%的人口。相較2019年的使用者數更增加了約3百多萬人,增幅約8.7%。

然而,高度使用社交網路平台也導致新型態的網路犯罪事件發生,例如網路霸凌、社交騷擾、暴力行為現場直播等。對於許多使用者來說,尤其是青少年,智慧型手機最大的用途是社交。SNA允許使用者建立帳號,上傳圖片、影片、所在位置等個人資訊,並透過私人訊息或公開貼文分享這些資訊。這種現象給犯罪者提供一個公開的機會來取得使用者的個人資訊,從而引起透過SNA進行網路欺淩、跟蹤、性騷擾和侮辱等行為。因此,需要對可能涉及犯罪的智慧型手機及其所安裝的SNA進行鑑識分析。

若由執法單位進行鑑識,通常會透過專業鑑識工具如Magnet Axiom、Autopsy、XRY等來進行,對於在手機蒐證上更為容易。但是,這些專業鑑識工具有的所費不貲,有的安裝使用上較難以上手,為了讓大家也能一同了解鑑識的標的與方法,本文僅就Android智慧手機上的Instagram進行鑑識分析,透過資料夾與檔案的分析檢視,找出Instagram有那些資料存在於設備的內部記憶體中可做為重要的證據。

除此之外,Facebook也正在推動整合Instagram與Facebook的聊天功能,這些的因素都會對鑑識人員造成相當大的挑戰,也惟有持續努力跟上最新的系統、程式與工具,方能讓犯罪者無所遁形。

背景知識介紹

在開始說明之前,先大略介紹一下Android系統和Instagram這款App。

目前市面上的智慧型手機主要可分為Android、iOS這兩種系統,其中Android原是Google公司基於Linux核心所開發的軟體平台和作業系統,之後並與硬體製造商、軟體開發商及電信營運商成立「開放手機聯盟(Open Handset Alliance)」來共同研發改良Android系統。因為Android是開放原始碼,Google公司將AOSP(Android Open-Source Project)免費提供給全球廠商使用,因此相當受到許多廠商的歡迎,在全球智慧手機市場中已占有約八成的比重。

Android是以Linux為核心所建構的開放原始碼作業系統,系統架構分為四層,如圖1所示,包含最底層的Linux核心(Linux Kernel)、第二層為C語言函式庫(Libraries)及執行環境(Android Runtime)、第三層為應用程式框架(JAVA API Framework),而最上層是應用程式(System Apps),如電話、相機、電話簿、電子郵件等,也是一般最能直接使用的部分。

圖1 Android系統架構。

圖1 Android系統架構。

Android系統中每個應用程式會分配到一個獨特的ID(UID)。每個應用程式都在一個單獨的行程中運行,因此沒有那一個應用程式可以直接取得其他應用程式的資料。對於鑑識人員來說,Android手機的資料夾結構是最值得探索的區域,相關的資訊或是潛在的證據都可能在相關的資料夾中取得。

手機App可以透過多種方式儲存資料,透過對App進行鑑識分析,鑑識人員就能夠瞭解App的使用情況,以及取得使用者的相關資料,例如使用者什麼時候在那一個特定的地點,或者他們何時與誰進行交流以及曾經發布那些訊息等。

這些重要的證據與相關的訊息,大都直接存放於手機內的資料夾,因此鑑識人員即使擁有強大的鑑識工具軟體,也需要了解App的資料儲存架構,才能便於萃取出相關跡證。

本文將以Android手機為主進行數位鑑識,並利用Android手機數位鑑識技術進行社群網站App的鑑識,而能在基本工具操作下得以萃取出Instagram中的相關資訊。

Instagram是由Kevin Systrom和Mike Krieger所共同創立,並於2010年10月首次推出,是一個提供免費線上圖片及視訊分享的社交應用程式。使用者可以用智慧型手機拍下照片,再利用其內建的濾鏡效果添加到照片上,分享至Instagram或其他社交網路,也可以關注其他使用者的分享、建立好友關係、互相分享或收藏等等。Instagram為專門發表圖片或短片的應用程式,內建的相機濾鏡功能,能夠為相片營造不同效果。

另外,無須提供詳細的個人資料,介面相對簡單易用,使得Instagram相當受到歡迎。據報導,全球使用者已超過10億,而且是每個月都會上線的使用者。即使在2012年時,Facebook以10億美金收購了Instagram,Instagram的使用者還是持續高速成長,而當時的使用者數還不到4,000萬個。

依據台灣網路資訊中心發佈的「2019台灣網路報告」,12歲以上上網率達88.8%,行動上網率亦有85.2%。在「社群媒體」的調查結果顯示,社群使用率達79.2%,可見台灣目前不論是上網人口還是社群軟體使用者均相當普及。在各個社群媒體中,使用最高的是Facebook,使用率達98.9%,各個年齡層的使用率均超過九成,最低的使用率是95.7%,落在15至19歲這個年齡層。其次則是Instagram的38.8%,其他的社群媒體如Twitter、PTT、Dcard等使用率均低於10%,落差相當明顯。

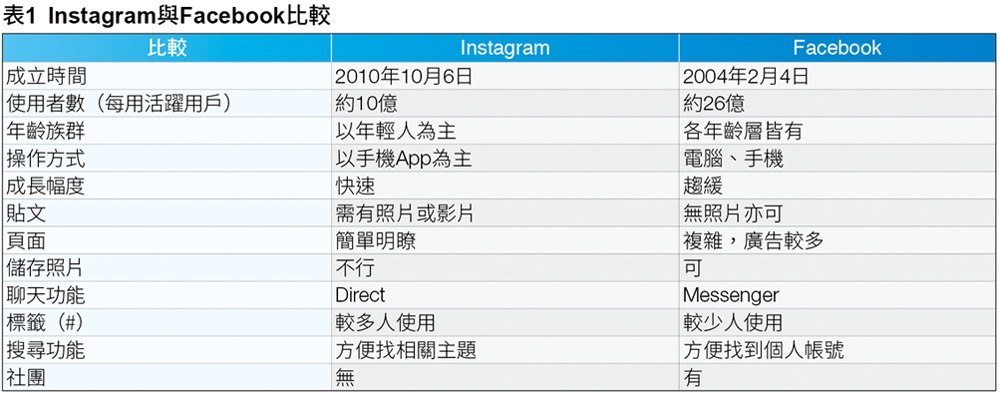

Instagram的使用率雖然落後Facebook,但還是遠高於其他社交媒體,而在使用的年齡層上,多落在12至34歲的年輕族群,40歲以上的使用率低於三成,而最高的使用率72%,則是落在15至19歲,與Facebook的年齡層分布有很大的不同。Instagram與Facebook相較,主要的不同點如下:

‧操作方式:Instagram的介面設計較適合以手機操作,使用者也多以手機App來拍照分享,配合內建濾鏡與調整明暗對比就能完成美照。Facebook有符合一般電腦的操作介面,使用者不一定會使用手機的App來使用。

‧成長幅度:Instagram的使用者數成長幅度均較Facebook來得高。Facebook於2012年的使用者數達10億,迄今已達到26億,成長約2.6倍;Instagram從2012年的使用者數3,000萬迄今達10億,成長約33倍!

‧操作介面:Instagram操作方式較為簡便,主要是以照片分享為主;相較Facebook複雜的版面,Instagram顯得簡單明瞭。

‧標籤(#):Instagram許多人會使用標籤(Hashtag),只要在字句前加上#,便形成一個標籤,透過標籤來標定特定主題或特定人,其他使用者就可以很快找到相關貼文進行互動。

‧聊天功能:對於手機使用者來說,Facebook的聊天目前皆須另外下載Messenger這個App來進行;而Instagram的聊天功能目前相對單純,還無須另外下載其他App來進行聊天。

在此彙整上述訊息,將Facebook與Instagram的比較簡要列出,如表1所示。

對於年輕人來說,Instagram顯得更為「新鮮」且較為「酷炫」,可與同儕比較誰帥誰美、誰的穿著更好、誰又去吃美食等等,而且使用者年齡層較輕,因此更容易找到年齡相近的朋友並獲得認同。內建的濾鏡效果降低了使用者調整相片的門檻,也讓使用者為了展示出較佳的相片,願意花更多的心思去調整,好吸引別人的注目,也因此貼文的量不太會多,使用者較能看見想到的訊息,而不會被過多無關的廣告干擾。

另外,Instagram上目前沒有太多長輩加入,所以年輕人更可以在這個平台中貼上充滿自信的照片並與朋友互動,而不用擔心被長輩責問。這些與Instagram相關訊息、互動等,由於多是透過手機App來進行,因此對鑑識人員來說,若要找出相關跡證,如何在手機上針對App進行鑑識更是相當重要。

進行鑑識程序

進行鑑識的方法包括三個步驟,以下進行說明。

先透過在應用程式上執行常見的使用者活動來建立調查場景,從Play商店,將應用程式安裝在手機上。安裝完成後開始操作,建立帳號、上傳圖片與影片、追踨好友動態、進行搜尋、瀏覽動態消息、查看使用者資料、傳送訊息給朋友等操作。本次的操作環境與軟體版本如表2所示。

為了最大限度地獲取設備內部記憶體的資料,必須能夠對設備進行高權限的存取,以獲得完整的資料。為此,使用第三方的TWRP復原模式,藉此在復原模式下安裝SuperSU或Magisk對手機進行root,以獲得超級使用者的權限,也才能存取系統的資料夾。

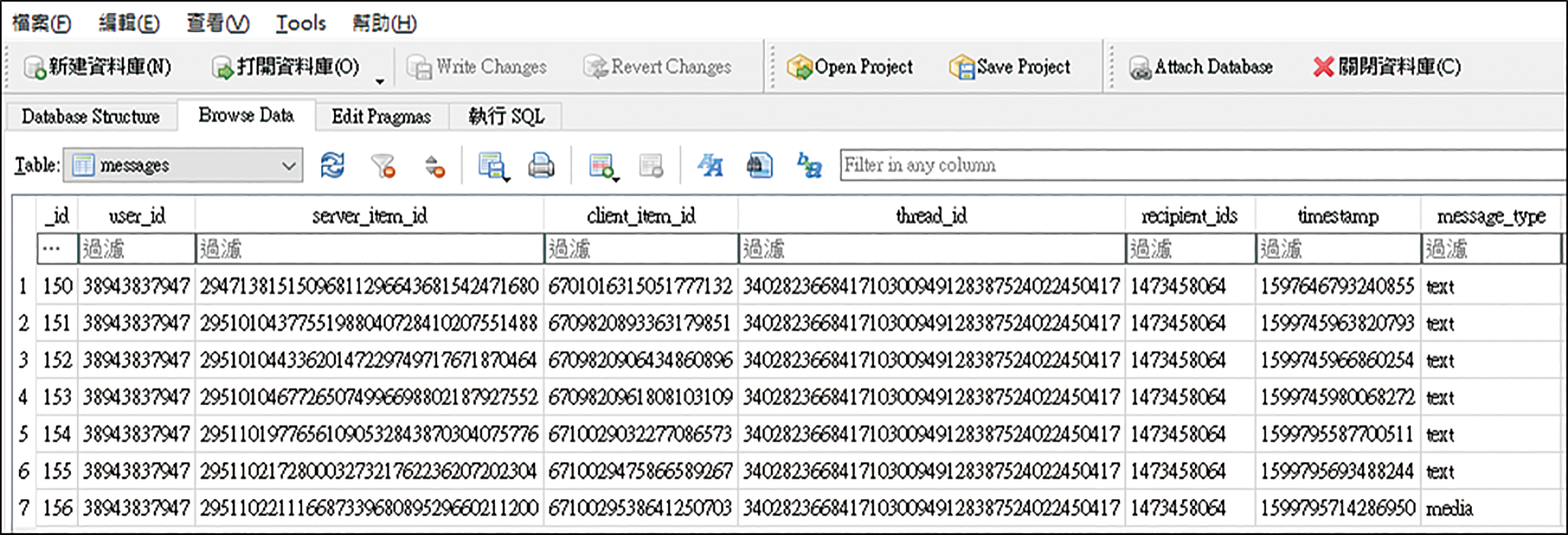

在分析階段,就Instagram可能存取的資料來找出對應的資料夾,藉此發掘可能可以做為證據的資訊。

鑑識結果分析

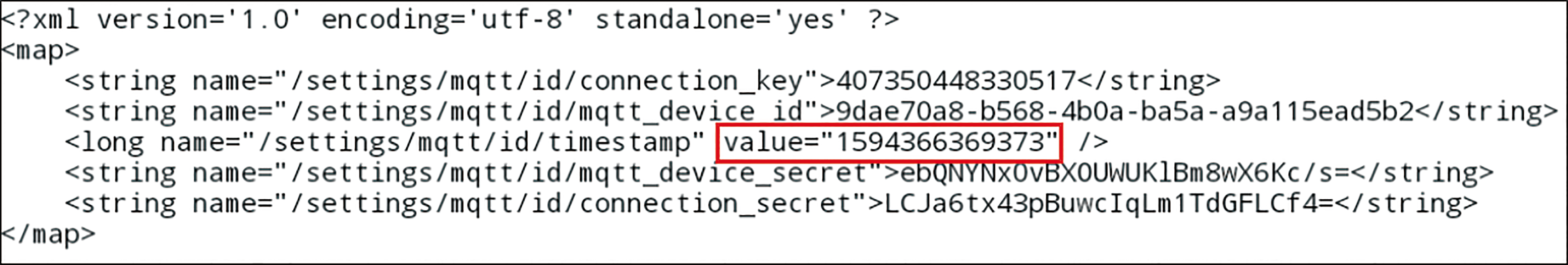

在Instagram中,每個使用者也都有一個ID做為識別,這裡的使用者ID為38943837947,透過這個ID就能逐步解析出使用者的相關紀錄軌跡,相關的資料所在目錄如表3所示。

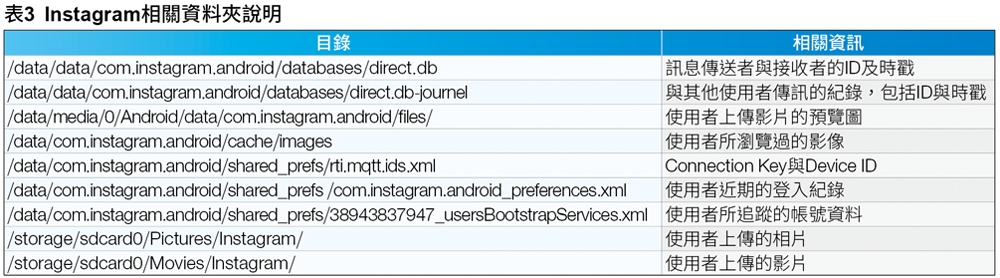

需要注意的是,Android系統內的時間表示並不是直接採用年月日的方式,多是採用時戳的方式來顯示。以rti.mqtt.ids.xml為例,如圖2所示,可以見到timestamp的值為1594366368373,這個數值通常被稱為Unix時間戳(Unix Timestamp)。這個時間戳是自1970年1月1日(00:00:00 GMT)以來的秒數,透過轉換工具後可以得到2020年07月10日15點32分48秒,也就是這個時戳所代表的時間。

圖2 檢視rti.mqtt.ids.xml內容。

圖2 檢視rti.mqtt.ids.xml內容。

模擬情境說明

話說甲與乙兩位男姓員工為公司同事,然而為了丙女爭風吃醋,甲男與乙男於口角之後,甲男就於Instagram對乙男傳訊威脅訊息,並傳送不雅相片,乙因此氣憤不過報告上級經理處理。

經理詢問甲是否有傳訊威脅訊息時,甲則辯稱是帳號被盜用所致。為此,經理請甲交出手機予資訊部門查核。資訊部門在獲得甲的同意之下取得root權限,透過相關的資料夾與檔案分析。

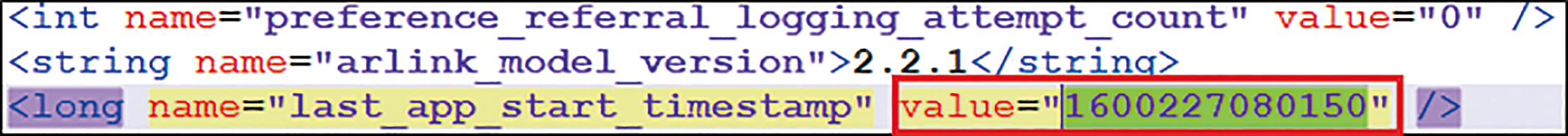

首先在「/data/data/com.instagram.android/databases/direct.db」資料夾下就找到相關的傳訊紀錄,包括使用的ID與時戳,如圖3所示。接下來,資訊部門再找尋近期的使用紀錄,在資料夾「/data/com.instagram.android/shared_prefs/com.instagram.android_preferences.xml」中找到近期的使用時間(時戳)為1600227080150,如圖4所示,1600227080150換算過來的時間為2020年9月16日11時31分。

圖3 Instagram傳訊紀錄。

圖3 Instagram傳訊紀錄。

圖4 Instagram上線使用時間。

圖4 Instagram上線使用時間。

之後,資訊部門又再清查了相關的快取檔案,在資料夾「/data/com.instagram.android/cache/images」內發現到所上傳的不雅相片。由於Instagram相片上傳均須透過手機App操作,因此證據只會留存在這支手機上,即使使用者刪除了原本的檔案,但在cache資料夾中還是可以發現蹤跡。至此,甲終於承認的確是他個人的行為,願意接受公司的處分。

結語

使用智慧手機和SNA的網路犯罪增加,進行鑑識的分析人員對於相關產品與系統的發展都要有相當的認知,方能事半功倍進行證據萃取。 然而,目前市場上不斷有新的智慧手機推出,造成了設備製造商之間的激烈競爭,導致使用者頻繁更換手機,以追求更好的作業系統、系統晶片、資料儲存以及使用者體驗等等。

而Instagram透過簡單明瞭的介面以及方便好用的濾鏡等等功能,擄獲了年輕人喜好「新」、「酷」、「簡單易用」的心,因此在眾多的社交網路應用程式之中脫穎而出。但是,年輕人偶而的一時衝動,直接透過Instagram就發動犯罪行為,殊為可惜。

本文中透過案例來說明,針對Instagram的犯罪行為,即使非專業的執法機關,也能運用相關的技術與知識來找出潛在的證據,讓犯罪者無所遁形。藉此對於現今方便的社交網路應用程式,年輕族群的使用過程必須更為謹慎!

<本文作者:社團法人台灣E化資安分析管理協會(ESAM, https://www.esam.io/)中央警察大學資訊密碼暨建構實驗室(ICCL),1998年12月成立,目前由王旭正教授領軍,並致力於資訊安全、情資安全與鑑識科學, 資料隱藏與資料快速搜尋之研究,以為人們於網際網路(Internet)世界探索的安全保障(https://sites.google.com/site/iccltogether/)。>