廣義的資訊隱藏,是指將較為敏感和重要的資料藏於無害的溝通訊息中的一門藝術,它是能讓資料維持其機密性最基本的方法之一。如果把所欲隱藏的機密資料藏於平常無奇的資料內,那麼被偵測到的機會就會大為降低。但事情一體兩面,資料隱藏技術的運用同樣有利弊之別。倘若善加應用,卻也不失為數位鑑識的一大利器。

最原始想要傳遞的訊息往往會先經過加密的程序,之後再把加密後的資訊藏匿於方便傳遞的檔案格式上(稱為掩體),例如文件、圖檔、資料夾,上面裝載著密文或藏匿的檔案。

而原本檔案(掩體)則只是用來分散注意力而已,它可以是任何東西,例如一張山水風景照片、一封情書、一則簡訊、一則影片等等。這些檔案會讓一般人看不出其中藏匿有額外資訊的跡象。

檔案的寄送者可以利用目前已經相當成熟的軟體工具來藏匿、加密保護檔案,經過相同的工具和金鑰解密後,收件者就能夠解密,並且了解文件當中想表達的真正含意。

資訊隱藏是一種一體兩面的反鑑識手法。所謂「一體兩面」即資訊隱藏為反鑑識帶來了「好處」與「壞處」。以「壞處」的觀點而言,有愈來愈多的電腦犯罪者利用反鑑識工具來消除他們犯案的痕跡並且防止監控。

因此,對電腦犯罪鑑識者來說,他們必須花上更多時間來解析電腦當中所藏匿的資料。

而從「好處」的觀點來看,目前有許多電腦犯罪者都能輕易地消除他們犯案時所留下痕跡並且防止監控。

反向地利用反鑑識的行為,將容易被抹除的入侵蹤跡或證據軌跡用資訊隱藏技術加以保全和保護。

如此一來,鑑識人員只要從證物的保存中,即可輕易地關連出犯罪意圖與推敲犯罪關係鏈。

資訊隱藏帶來的利與弊

從歷史發展來看,資訊隱藏是用來傳遞隱密訊息十分有效的方法,但是隨著電腦以及網際網路的發展,通訊的方法更加多樣化,資訊隱藏的技術也漸臻成熟且多樣化。

在現實生活中,有些程式可以從某個公司的組織中竊取機密檔案,並透過電子郵件、網路空間或可攜式儲存裝置傳遞,因而導致公司內的職員能夠很容易地藉由這些方式與競爭者或其他人聯繫。

因此,有些公司為了避免機密檔案遭受員工外流的情形,會採用一些資訊保密的策略,例如監控員工的電子信箱、側錄與分析內部網路封包、禁止登入社群網路等等,藉此阻止非正常的工作者。

然而,若利用不在管控範圍內的方式,例如新聞群組的溝通方式,將溝通訊息藉由新聞的掩護,讓競爭者輕易地取得訊息,而不引起注意,亦是另類的資訊隱藏,因而達到連結特殊目的的需求。

資訊隱藏的應用目標或許一部分是為了規避網路或電子郵件的監測。同樣地,也可以躲避防毒軟體類型的監測,譬如一些病毒可能會透過軀殼(Shell)包覆,附著於未受感染的系統上,並在未來的某一時間發生作用。

沒有了病毒的啟動機制(Payload),防毒軟體就無法偵測到病毒所帶來的威脅。而病毒的啟動機制可以經由資訊隱藏手法處理後傳送至機器上,或是導向作業系統到網路上下載病毒啟動機制,藉此開啟病毒感染系統。

儘管資訊隱藏的使用可能存在如此大的傷害,但是資訊隱藏如果應用於合法的用途,它能夠保護智慧財產、商業機密免於盜用,或者保護有價資訊的機密性,防止其遭到破壞、偷竊或是未經授權的檢視。

資料隱藏另外一個很重要的應用是在數位浮水印上,數位浮水印是著作權的宣告,而在檔案上加入著作權者個人資訊的手法。

數位浮水印又分為可視(Visible)浮水印(圖1)和不可視(Invisible)浮水印(圖2)兩種。

|

| ▲圖1 能看見的數位浮水印。 |

|

| ▲圖2 故宮博物院所使用之隱性浮水印。 |

製作可視數位浮水印時,加密工具會在圖片檔上加入肉眼能辨別出的圖片檔擁有著資料,如果要移除數位浮水印,一定會嚴重破壞原始圖片檔的資訊。

製作不可視數位浮水印時,加密工具會在圖片檔加入肉眼所看不見的浮水印,而整張圖片檔的外觀和細節內容並沒有發生顯著的變化,而除非銷毀這張圖檔,否則沒有任何其他的方法可以將數位浮水印移除。如果有違反著作權的盜用時,就可以很輕易地從檔案中的浮水印辨識而知。

關於不可視浮水印的應用,以故宮博物院在文物數位典藏上使用為例,在有文物的圖片上連續加密兩次後,並引入不可視浮水印技術,以防止文物的圖片被盜用,為文物數位典藏系統的建置奠定強大的基礎。

資訊隱藏還可以運用於具資訊安全需求的檔案系統上,有些加密程式可以產生一個虛擬的磁區,在此一磁區中有隨機產生的檔案,只有擁有密碼的使用者或管理者具有存取與管理被隱藏磁區的權限。

另外,資訊隱藏還可以更廣泛被運用在網頁上標記記號、記錄筆記、加入隱藏的評論,或是在程式碼的撰寫中標記重要的片段。

資訊隱藏的各種面向

資訊隱藏有許多應用,根據其應用上的不同,將其分為「資料串接」、「資料替換」、「資料延伸」這三個面向。

資料串接

資料串接的手法是在資料中額外增加一些能被應用程式如播放音樂工具所忽略的額外資訊。這種技術的好處是盡可能地隱藏更多的資訊,但須注意的是,如果檔案的大小因隱藏過多的資訊而導致檔案異常地增大,容易遭到懷疑,因此在探討如何隱藏更多資訊時候,也須兼顧隱藏後會造成檔案大小變化的程度。

就目前而言,此種資料串接隱藏方法是最常見的,也是在最多隱藏工具上所使用的技術,這些工具軟體常會提供某些操作精靈,協助完成.jpeg、.bmp、.txt等檔案的資訊隱藏。

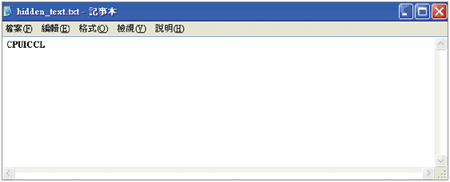

例如MP3 stego,能夠在將一個.txt檔案藏入MP3檔之中,其操作結果如圖3與圖4所示。

|

| ▲圖3 內含「CPUICCL」機密訊息的TXT檔案。 |

|

| ▲ 圖4 MP3 stego工具的操作結果:(上)嵌入TXT檔案之前、(下)嵌入TXT檔案之後。 |

資料替換

第二種資訊隱藏的技術是資料替換,是將攜帶有隱藏資訊的檔案內較為不起眼的或較不重要的資料刪除(例如圖片檔當中的像素大小),騰出空間給欲隱藏的資訊。

相較於資料串接技術,此種技術不會增加檔案的大小,但是如果隱藏了太過龐大的資訊會讓檔案變質,使得資料隱藏的動作被注意到。這種技術有很多的工具軟體,也提供使用者操作介面的軟體精靈,幫助使用者輕易上手與使用。

資料延伸

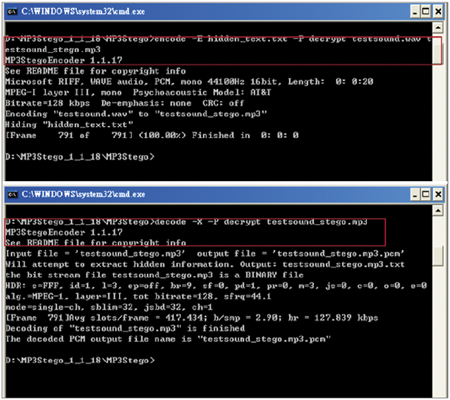

第三種方法是資料延伸,這種技術有別於前兩項技術,而是產生一個新的偽造檔案或訊息。這些檔案可能看起來就只是普通的電子郵件、一首詩,或是一封不起眼垃圾郵件而已。

此種技術的優勢為,就算再多欲隱藏的資訊,都能完整地被隱藏,雖然會產生一封很長且無意義的垃圾訊息,儘管看起來有點無稽,但是在網路上流傳的垃圾郵件實在太多了,因此這些很長且無意義的垃圾訊息通常都會被忽略,如此一來,將會大大地降低被偵測到的機會。

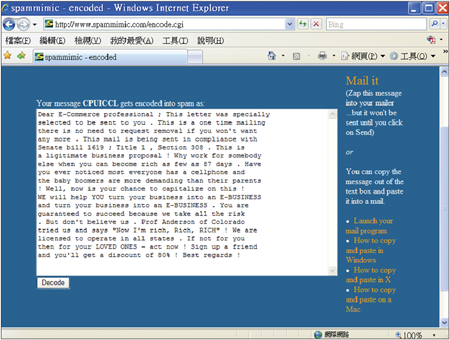

以下舉spam mimic這個網站作為例子(圖5),將機密資訊(CPUICCL)貼於網站之後(圖6),可以產生一份看似為垃圾郵件的文章(圖7),因此隱藏的訊息並不容易被發現,收件者可再將這份文件貼到此網站上,即可解出(Decode)真正欲傳達的訊息。

|

| ▲圖5 spam mimic網站的首頁內容。 |

|

| ▲圖6 將機密訊息「CPUICCL」貼於spam mimic網站。 |

|

| ▲圖7 產生一份垃圾的郵件。 |

針對資訊隱藏的分析

坊間已有多種不同的工具和技術供使用者自行操作訊息偽裝,而這些多樣化的工具和技術,會讓資訊隱藏的偵測變得更加困難。現今除了運用鑑識軟體外,也可利用資訊隱藏分析軟體來分析與偵測機密訊息。

資訊隱藏分析是從具有嫌疑的資訊找出以資訊隱藏工具所隱藏訊息的蛛絲馬跡。一般而言,最直覺的方式為直接觀察與比對嫌疑的資訊,但此方法效果最差。

因此,可以思索資訊隱藏工具的使用有可能會留下一些可供追尋的蹤跡,從這些蹤跡中去發現脈絡。

舉例而言,可以用位元的方式檢視圖片檔,或者在不尋常增大的檔案中偵測到這些痕跡等,或是利用目前己發展出的軟體來辨別蹤跡。

例如Stegodetect軟體能夠分辨圖片檔內的隱藏訊息和非隱藏訊息,這些工具能夠透過不斷地使用和更新,辨別出隱藏資料的特性。或者,利用Stegobreak軟體以字典檔攻擊來解密嫌疑檔案中可能隱藏的訊息。

曾經有很多報導指出,恐怖份子利用資訊隱藏的手法來互相通訊,告知攻擊的地點、時間,但是很多都已經被證實是錯誤的。而關於這類的傳言已經比實際造成的危險還要來得恐怖了。

早期的資訊隱藏工具很容易就可以被偵測出來,但是隨著技術的日新月異,新的技術和工具不斷地在改良,對使用者來說,如果想要避免隱藏的資訊被偵測出來,便要持續地更新採用較新穎的方法和工具。

數位證據與數位鑑識

為什麼電腦犯罪者要竭盡心思地完全地抹除或隱藏這些蹤跡呢?所謂「數位證據」是指存在於電子儲存媒體中的磁性狀態、數位訊號等資料,憑藉這些數位證據,可以將媒體中的狀態與電腦犯罪做連結,用連結後的事證來證明犯罪行為,或將此事證作為法庭上的呈堂證供。一般來說,數位證據具有下列幾項特色:

無法直接被人類所感知與理解的內容

傳統的物理性證據可以直接地顯現出其代表含意,而數位證據是由電腦系統上所取得的證據,其分析和記錄也必須憑藉電腦系統,以及運用電腦技術來鑑識,需接受過鑑識訓練的人員,才有辦法理出頭緒。

不易證實證據的來源性與完整性

數位證據可以用很多種形態顯示,除了文字檔外,也包括圖片檔、影像檔、音訊檔、視訊檔等。而儲存的媒介也可以分為硬碟、快取裝置、光碟片,甚至是雲端硬碟等。

有許多檔案可能己經由多項儲存媒介輾轉存放在系統內的,其創造者、來源等資訊實在難以追溯。也因此,無法追溯其來源,或是一個檔案可能有著多項來源。如果檔案的內容曾遭受竄改,也難以辨識出何種為最原始的、最正確的、未遭竄改的檔案。

容易複製與修改

由於數位證據是儲存於虛擬的裝置上,不同於傳統證據,數位證據容易遭受外在因素而變動,例如存取的時間、存放的路徑、修改檔案的時間等。

況且,因為這些證據皆是存放於電磁裝置,一旦電磁裝置遭到破壞或是被消磁,將沒有辦法回復這些數位證據。但若是預先備份證據,其證據力於法庭上也會遭受質疑。

就本文主題而言,為何多媒體影像能夠具有反鑑識作用,可成為數位證據,又會成為鑑識工作的標的呢?多媒體影像的反鑑識,泛指為將某些資訊隱藏於影像檔中,一般分成兩種目標。

第一種是前面提過的數位浮水印,作為版權保護、宣告、標記之用,他人不易將嵌入在影像檔中的數位浮水印刪除,能夠避免影像檔的盜用和竄改,這是反鑑識正面作為之一。

第二種則是作為秘密鑑識之用,數位資訊除非以精密的分析軟體檢視,否則在肉眼之下,無法區分已隱藏資訊的影像檔和原始檔案的差別,因此能夠避免秘密傳遞的訊息遭到攔截、解譯,這是將數位證據當作反鑑識正面作為的第二個例子。

案例分析

某甲產品是由A和B兩家工廠所負責生產,並提供給大盤商C公司負責銷售。C公司每月依照不同的需求向A、B兩家工廠進貨,而A、B兩工廠則依照工廠的庫存情況來決定供應甲商品的產品數量。

如今,A工廠發現其銷售量有逐月下降的趨勢,導致庫存增加。因此,A工廠決定潛入B工廠系統中,竄改甲產品在商品庫存資料庫中的庫存量,使B工廠誤以為甲產品的庫存量不足而無法正常出貨,藉此影響其商譽,並因此增加C公司向A工廠進貨的機會。

此外,A工廠在侵入竄改B工廠資料庫的同時,為了避免竄改行為被發現,A工廠同樣也竄改資料庫中「最後存取之時間」、「存取事件之型態(修改)」等記錄檔(Log File)。

B工廠對於商品庫存資料庫的內容採用定期逐月更新,A工廠利用月初甫更新資料的空檔,侵入B工廠的伺服器,除了竄改庫存數量外,同時也對檔案系統的記錄做了修改。

如此一來,縱使B工廠已對庫存記錄做了備份,若是未經詳細檢查,也無法得知伺服器已遭受入侵。A工廠不僅更改B工廠的記錄資訊,同時也檢視了檔案系統,盡量不要在B工廠的伺服器中留下任何的蹤跡。

然而,B工廠發覺本月產品訂單需求量異常下降後,就先檢視資料庫中的庫存記錄,發現本月產品產量確實有異常下降。

在確認生產線運作無虞後,開始比對生產部門呈交的產品資料及資料庫記錄,發現有不一致的現象。B工廠首先調閱存放於他處的備份資料,發現原資料庫的資料可能已經遭受他人更改,但資料庫系統的記錄檔卻均符合正常輸入輸出。

此時,B工廠也存疑記錄檔的正確性。而B工廠在平日資料備份時亦將記錄檔以資料隱藏技術存於影像圖中,以作為稽核作用。

為了更進一步的確認,B工廠調閱出隱藏於產品圖片檔中,偽裝為一般產品相片記錄的記錄檔備份(圖8?9)。

|

| ▲圖8 未隱藏資訊的產品照片。 |

|

| ▲圖9 隱藏記錄檔備份的產品照片。 |

經比對隱藏於照片之記錄檔備份後發現,其資料庫顯示之記錄檔與備份的資訊有異(表1?2)。

表1 備份且隱藏的記錄檔

表2 資料庫系統顯示的記錄檔

由對照表1和表1發現,資料庫的記錄檔可能在寫入後遭到修改,入侵者使用未知的帳號,寫入時間也略晚於正確資料寫入時間,究其原因,應為競爭對手刻意更改工廠生產記錄,使其誤以為供不應求而退回訂單。

儘管入侵著的來源蹤跡已無法追溯,但生產相同產品的A工廠具有嫌疑。在此案例之中,因B工廠將備份資訊隱藏於照片中,外觀並無差異,故未被入侵者發現,使B工廠能夠追溯出可能的涉嫌者,此為資訊隱藏於反鑑識作為所提供的正面用途之一。

結語

多媒體影像的反鑑識,與資訊隱藏於影像檔的技術有相當密切的關係,而反鑑識並不一定代表帶來的絕對是壞處,技術只是個工具,端看會如何被運用。

截至今日,數位影像資訊隱藏技術仍正在蓬勃發展階段,對於數位影像資訊隱藏技術的了解,還有很多的進步空間,正所謂「知己知彼」,同時研究其鑑識及反鑑識的發展與技術,是未來要持續發展的目標。