本文將以Mac OS系統的相關軟體來針對可能的犯罪工具iOS裝置進行鑑識,目標是要找到攻擊者利用iOS裝置進行遠端桌面連線到被害人電腦後所可能留下的足跡。

備份萃取方式

接著說明備份萃取方式,先利用iBackup Viewer檢視,然後透過iPhone Backup Extractor萃取。

利用iBackup Viewer檢視

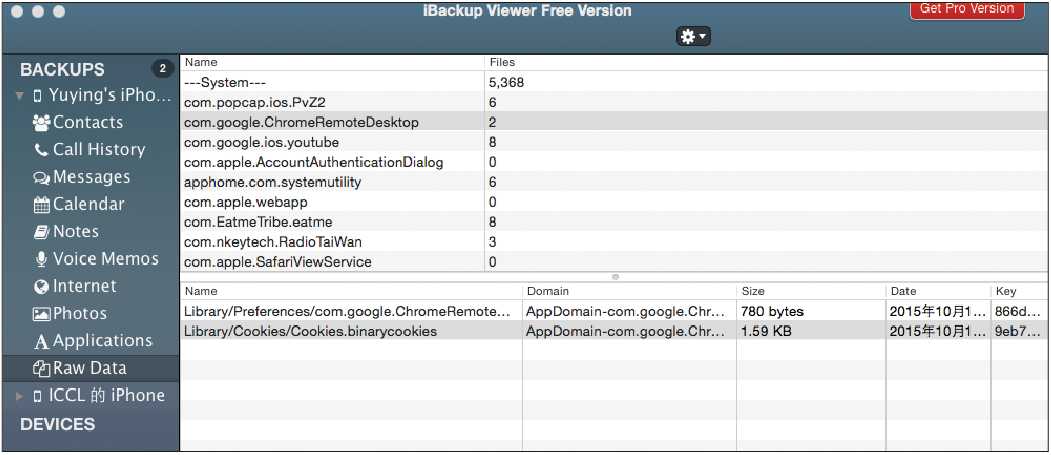

使用iBackup Viewer可以從iPhone備份中直接檢視HFS+系統架構下的各種檔案,如圖16所示。

|

| ▲圖16 檢視系統架構檔案。 |

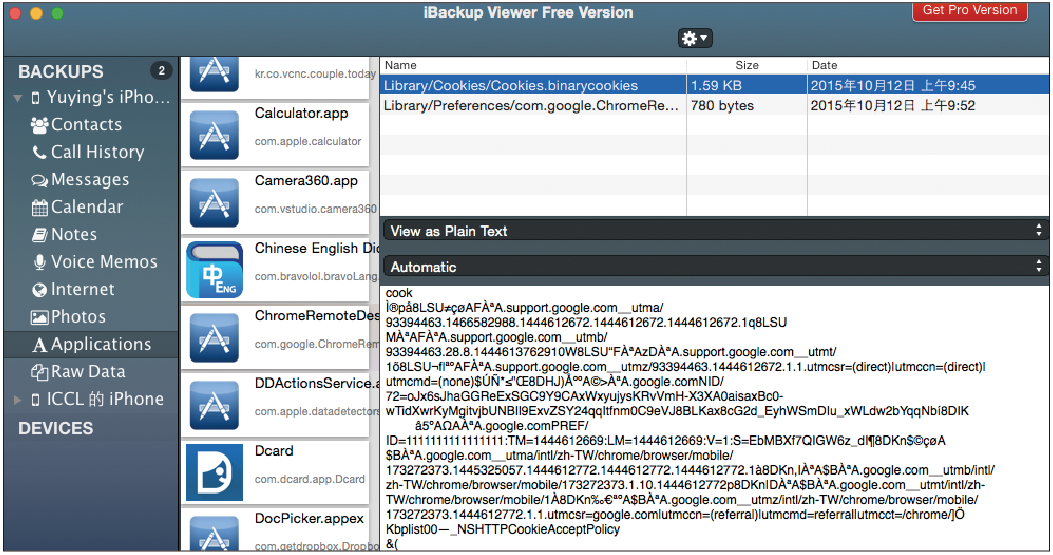

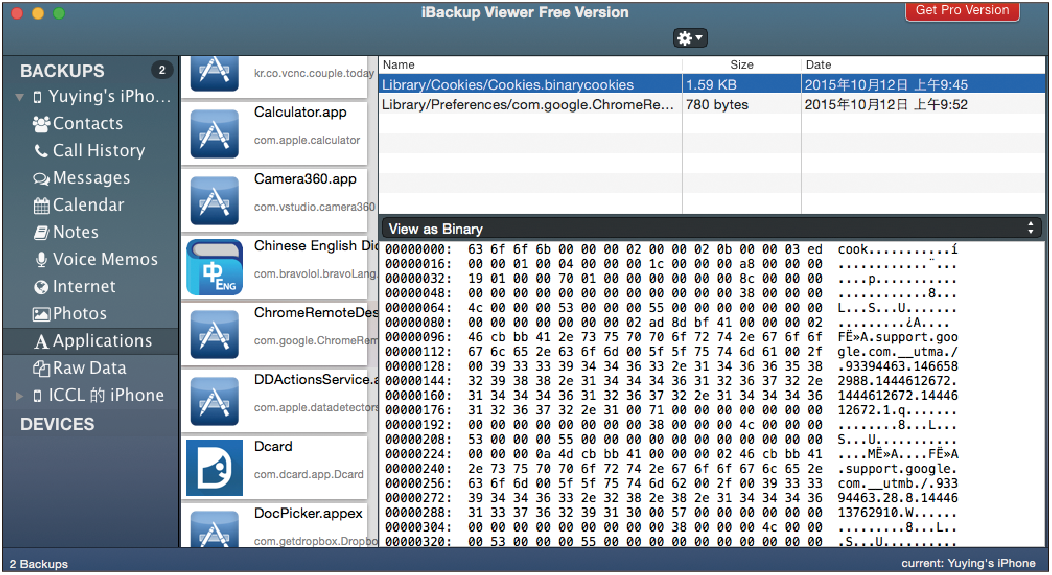

在這裡主要針對應用程式的內部檔案進行檢視,來找尋可以使用的線索。可以搭配二進位的編碼進行檢索,亦能選擇只看解碼後的內文,如圖17?18所示。

|

| ▲圖17 檢視解碼後內文。 |

|

| ▲圖18 檢視二進位碼內容。 |

此軟體的缺點在於僅能檢視卻無法萃取出所需的資料,因此必須搭配iPhone Backup Extractor進行萃取。

透過iPhone Backup Extractor萃取

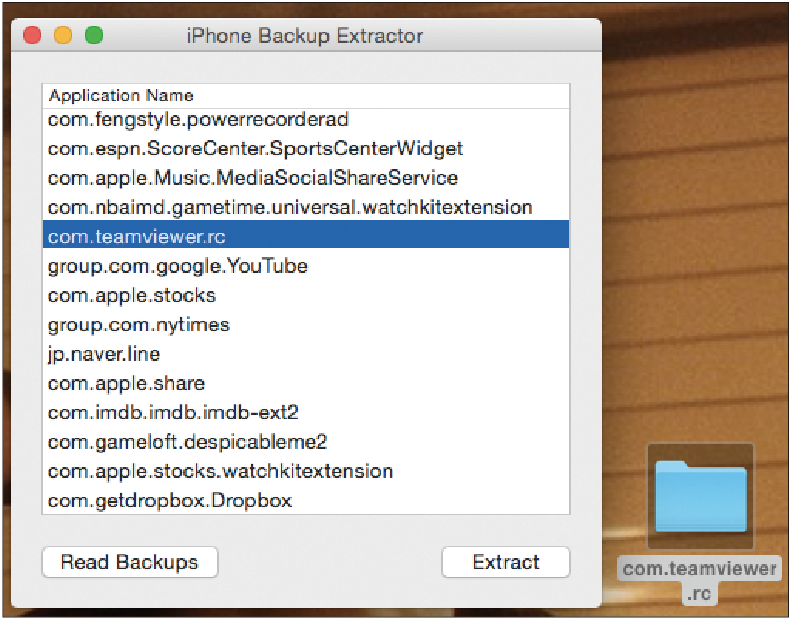

接著,使用iPhone Backup Extractor來取得完整的檔案系統資料。這個程式可以彌補iBackup Viewer只能檢視卻無法取得完整檔案的缺點,它可以直接將所需要的檔案直接萃取出完整的內容,再做進一步的分析與後續數位證據的保存。

以本文為例,欲找出遠端連線App的相關資料,可以搭配iBackup Viewer,在com.teamviewer.rc找到一些疑似的檔案,所以使用此軟體對該檔案進行萃取,如圖19所示。

|

| ▲圖19 萃取com.teamviewer.rc完整內容檔案。 |

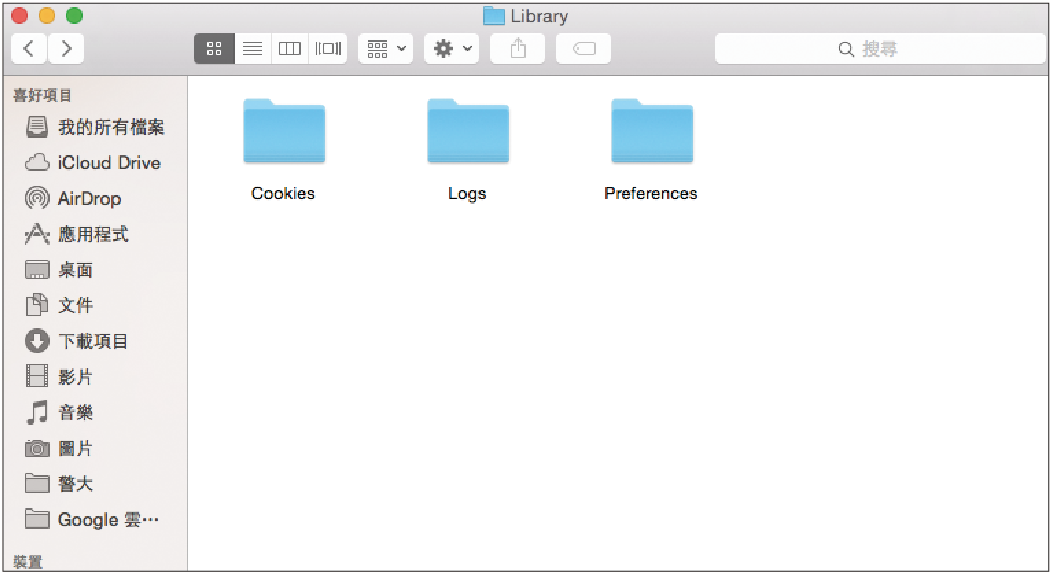

萃取後會形成一個完整內容檔案,如圖20所示,裡面有許多檔案都是可能留下線索的地方,通常會先從Logs或Cookies檔案開始尋找。

|

| ▲圖20 萃取之檔案所可能留下線索的地方。 |

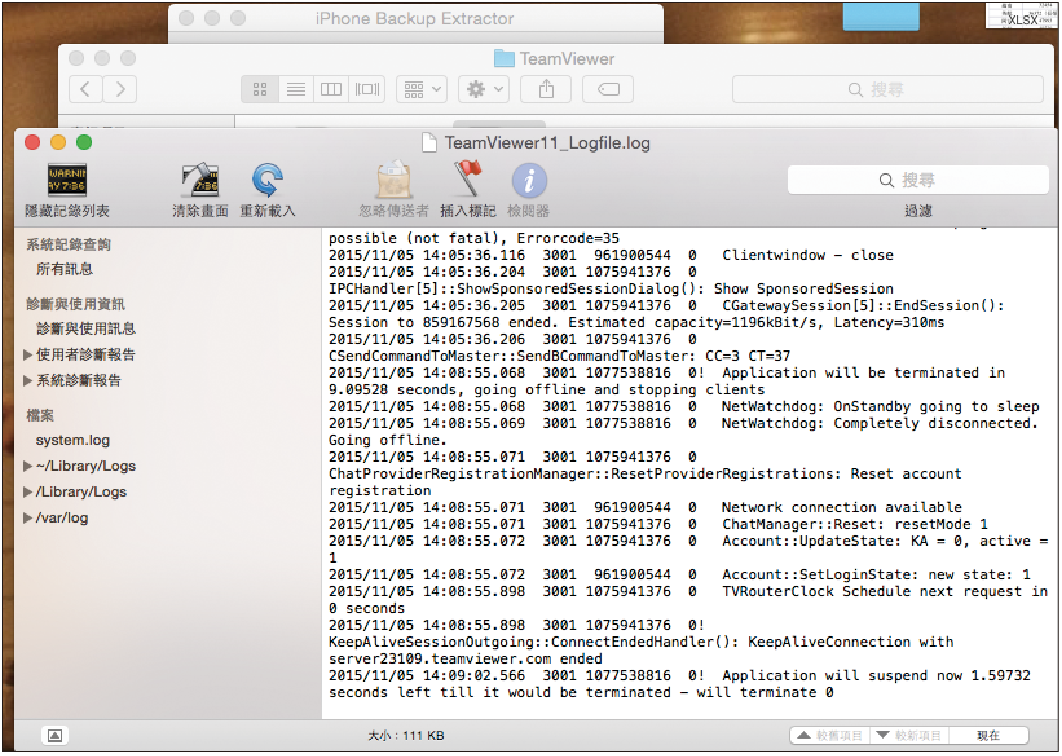

基本上,萃取的資料以.plist、.sql、.log或.binarycookies為主,而其內容可以搭配使用iBackup Viewer或SQLite Manager等軟體來檢視,如圖21所示。

|

| ▲圖21 檢視.log檔案可得之資訊。 |

情境模擬

小穎與小丞是同一間上市公司的業務,他們工作時往往需要在外面與客戶接洽,所以公司電腦都裝有遠端桌面程式。近年來,該公司也都利用遠端桌面程式進行檔案的傳輸與多人的連線會議,讓各地的業務都能夠隨時隨地取得需要的資料並參與重要的會議。

該公司為了提供遠端桌面的服務,還特別請網管人員增加許多防護措施,例如防火牆與Port開放限制,來避免外面的人進行連線存取。

到了年度績效評比的月份,小穎發現自己績效排名竟然還落後給小丞,所以在11月5日午休時間利用技術偷取小丞的客戶名單。事後小丞發現小穎竟然偷走他的課務名單,所以向上陳報總經理老吳。

老吳因為小穎違反了公司最重要的誠信原則而將小穎開除。小穎相當氣憤,所以利用當晚的時間進入老吳的公司電腦,偷走公司的機密企劃資料,並賣給對手公司賺取暴利。

老吳發現後直接報案處理,調查過程中小穎完全否認其涉嫌此案並提出可信的不在場證明,讓調查人員相當頭痛。調查人員合法扣押其電腦與iPhone手機,來調查任何可能的蛛絲馬跡。

鑑識人員在小穎的電腦上查詢不到任何紀錄,故轉而對扣押的iPhone進行數位鑑識,步驟如下:

先用iTunes將小穎的手機進行備份。

備份的同時,檢查小穎手機是否有特別的應用程式。

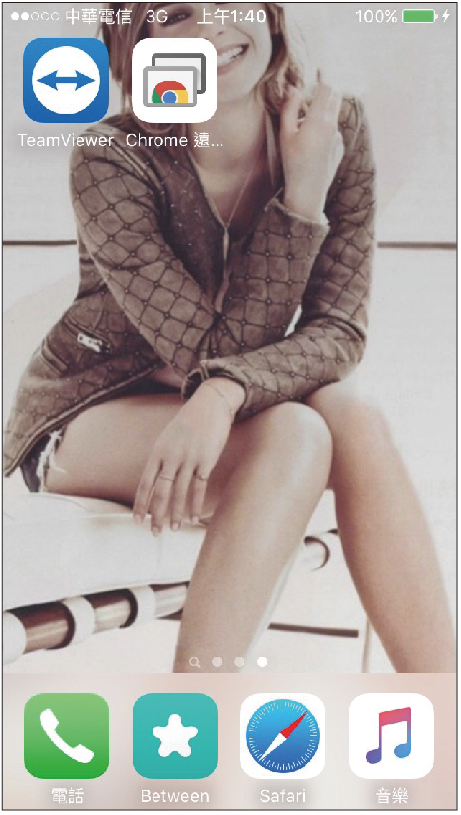

鑑識人員發現小穎的手機藏有Chrome Remote Desktop與TeamViewer兩種VNC軟體,如圖22所示。

|

| ▲圖22 手機內的遠端桌面App。 |