本文將繼續介紹如何在開源軟體pfSense上使用OpenVPN套件來建立Site-to-Site VPN(在兩部設備之間建立VPN連線),讓pfSense下的電腦都能輕易地透過VPN連線取得遠端的資源,而無須個別進行連線的動作。

上次文章介紹的是較簡易但安全性較低的方式,也就是採用PSK進行身份驗證,本次將使用CA來做身份驗證,並在驗證過程中使用TLS來加密以增加資料的安全性。

行前準備

開始之前,先介紹本次所採用的軟體及硬體清單:

pfSense:使用2.0以上的版本,本文所使用的版本是2.1.5。pfSense的介紹請見「https://www.pfsense.org/」,之前已做過簡單介紹,因此不再贅述。

電腦兩部:用以安裝pfSense,分別扮演Server和Client的角色。安裝pfSense的電腦至少須安裝兩張網路卡,並建議CPU等級至少在Intel Pentium 4以上,而記憶體越大越好。

測試架構說明

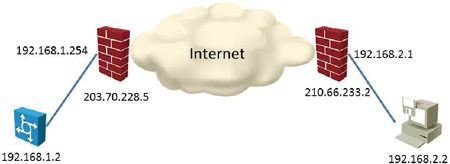

本次測試架構如圖1所示,先在兩地的pfSense上進行OpenVPN的相關設定。設定完成之後,可以在兩地的電腦直接連線至對點的設備,進行日常維運工作。

|

| ▲圖1 Site-to-Site VPN 架構圖。 |

在本文中,將使用CA(Certificate Authority)進行身份驗證。CA的部分之前已做過介紹,可參閱筆者在網管人第106期內文章的介紹「http://www.netadmin.com.tw/article_content.aspx?sn=1411120005」。

在此架構中,210.66.233.2代表的是VPN端點中的Client,203.70.228.5則代表Server。另外要特別說明的是,Client無須使用固定IP,這裡使用固定IP的目的只是為了便於連入管理及測試。

其實,基於CA的Site-To-Site VPN與Remote Access VPN的原理大致相同,可以想像成,原本是由Client端軟體發起的VPN連線動作,改由Client端的pfSense發起即可。

pfSense相關設定:Certificate Authority及Certificate

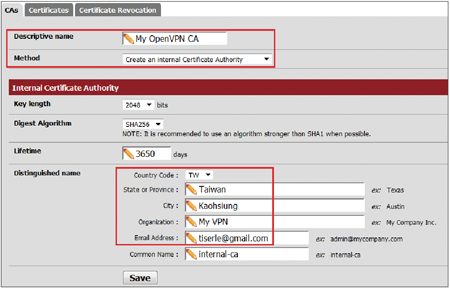

此步驟的目的是建置CA Server和簽發憑證,在此先完成Server的部分。依序點選System,再點選Cert Manager,最後選擇CAs,接著點選加號圖示,以新增一組CA Server。

在Descriptive name內輸入My OpenVPN CA,Method的部分選擇Create an internal Certificate Authority,網頁就會呈現相關的設定欄位,由於是內部使用,不對外服務,因此任意輸入其資料即可。

接著,將Country Code選為TW,在State of Province內輸入Taiwan。而City欄位內輸入Kaohsiung,Organination欄位內鍵入My VPN,Email Address設定為tiserle@gmail.com。至於Common Name的部分,維持原有的internal-ca即可,最後按下〔Save〕按鈕進行存檔,如圖2所示。

|

| ▲圖2 新增一組CA Server。 |

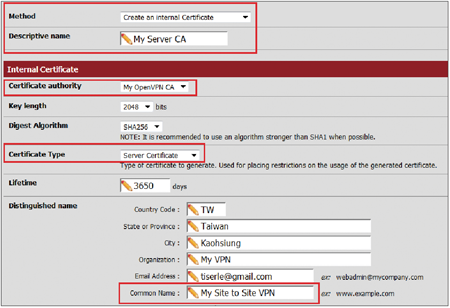

接著,使用此CA來核發一組Server的憑證。依序點選System,再點選Cert Manager,最後選擇Certificates,然後點選加號圖示。緊接著修改Method為Create an internal Cerficiate,就會出現相關可供填寫的欄位,而Descriptive name部分,輸入My Server CA以茲區別。

在Certificate authority下拉選單內選擇剛剛建立的My OpenVPN CA,Ceritificate Type設定則選擇Server Critificate。其他欄位在選擇CA後,應該都已自行帶出,而Common Name部分是留空的,填入My Site to Site VPN,最後按下〔Save〕按鈕進行存檔,如圖3所示。

|

| ▲圖3 新增一組CA Server的設定。 |